Páginas filhas

- Fluig Identity – Linha Microsiga Protheus - Experiência #1: Single Sign-on

- Criado por Sergio Luis De Alcantara Silveira, última alteração por Danilo Basilio Medeiros em 23 abr, 2019

Objetivo

Demonstrar passo a passo como é realizada a parametrização da linha Microsiga Protheus para utilizar o Fluig Identity.

Funcionalidades

As principais funcionalidades do Fluig Identity para experiência #1 são: Login único via Single Sign-on, provisionamento integrado entre o sistema de ERP Protheus com o Fluig Identity.

Conceito

A Experiência #1 consiste no acesso único ao Sistema Protheus através do portal Fluig Identity. A integração Fluig Identity com o ERP Protheus ocorre através do protocolo SAML 2.0 o qual o usuário acessa via Identity Provider (IdP) um serviço ou aplicativo Service Provider (SP). Em outras palavras, o usuário acessará via Fluig Identity (IdP), o sistema ERP Protheus (SP). Identity Provider (IdP)/Asserting Party é responsável pela Autenticação do Usuário e geração do Assertion (SSO). Já o Service Provider (SP)/Relying Party é responsável pelo consumo do Assertion (ACS) e fornecimento do recurso. O acesso único é realizado utilizando uma propriedade de controle de acessos de múltiplos denominado Single Sign-on. Para utilizar esse recurso, é necessário realizar configurações no portal do Fluig Identity e no EPR Protheus.

O Provisionamento consiste na passagem de informações do ERP Protheus para o portal do Fluig Identity feita através de uma sincronização de dados. Tais informações são efetuadas separada por grupo de empresa, e contém informações tais como: Item de menu, Consulta Rápida, Cadastro de Grupos e Cadastro de Usuário. Para a realização da sincronização, é importante que o usuário cadastrado no Protheus, tenha um e-mail configurado para ele.

Vantagens

As vantagens de se utilizar a ferramenta de Login único via Fluig Identity são aumentar a segurança e produtividade ao diminuir as tarefas e custos atrelados a esta atividade.

Requisitos Mínimos

Para utilizar a integração com o Fluig Identity certifique-se que:

- O TOTVS | AppServer é superior ou igual a build 7.00.121227P - Aug 12 2013

- O pacote de atualização da Lib do Microsiga Protheus aplicado no ambiente é superior a Agosto/2013

- O TOTVS | AppServer estar configurado como servidor de HTTP, para maiores informações consulte http://tdn.totvs.com.br/pages/viewpage.action?pageId=6064821

* Para atualização do ambiente, consulte nossa Central de Download no endereço: http://www.totvs.com.br/suporte

Como habilitar o Fluig Identity

Passo 1: Configurar no TOTVS | AppServer o servidor de HTTP.

Para habilitar o Fluig Identity no Microsiga Protheus, verifique se a configuração HTTP está habilitada no AppServer.ini.

Esta configuração é necessária pois a troca de informações entre o Fluig Identity (IdP) e o ERP Protheus (SP) ocorre através do protocolo HTTP.

O AppServer.ini é o arquivo de configuração do servidor de aplicação Protheus.

Abaixo mostramos um exemplo de seção HTTP do AppServer.ini. Note que a configuração no seu ambiente pode ser diferente.

Destacamos no exemplo acima as chaves:

enable=1 - Especifica que o serviço HTTP está ativo

port=8085 - Especifica a porta em que o HTTP responderá

Environment= p12_fluig

É importante salientar que o endereço:porta do HTTP do Protheus deve estar publicado.

Um bom truque para verificar se o servidor HTTP do Protheus está respondendo é, usando um computador que não seja o servidor, digitar o seguinte endereço no navegador de Internet:

http://IP:PORTA/time.apl

Em nosso exemplo, o IP do servidor Protheus será 172.18.0.175. A porta do HTTP é 8085. Logo, a chamada ficaria assim:

http://172.18.0.175:8085/time.apl

Ao fazer a chamada, deverá ser retornada uma página com a hora do servidor Protheus. Se ocorreu um erro, o servidor HTTP não respondeu ou a mensagem não chegou ao destino. Isso pode ser devido à alguma restrição de rede, como portas bloqueadas por exemplo.

Para maiores informações sobre como configurar o recurso de HTTP do Protheus, acesse: http://tdn.totvs.com.br/pages/viewpage.action?pageId=6064821

Passo 2: Verificar o atributo de leitura da basta ‘sso’ do ‘AppServer’.

Esta pasta deve estar com o atributo de “somente leitura” desmarcado. Caso contrário, o ERP Protheus não conseguirá gravar dados nesta pasta.

Para verificar / alterar:

Acesse a pasta bin/AppServer e clique com o botão direito do mouse selecionando a pasta ‘sso’, selecione ‘Propriedade’. Em ‘Propriedade’, retirar o atributo ‘Somente Leitura (arquivos da pasta)’ e clique em ‘Aplicar’. Em seguida marque a opção: ‘Aplicar as alterações a esta pasta, subpastas e arquivos’. Clique em ‘OK’.

Passo 3: Configuração Fluig Identity

Acessar o portal do Fluig Identity através da URL (endereço) que tenha sido fornecido pela TOTVS para sua empresa.

Por padrão, o Fluig Identity possui alguns aplicativos já configurado na página de Aplicativos. Realize a busca pelo aplicativo ‘Protheus’.

Após efetuada a pesquisa, Clicar em ‘Protheus’. Em Overview, clicar em ‘Clonar’. Ao realizar essa ação, você criará uma aplicação customizada da empresa com as mesmas configurações da original.

Renomeie o nome da Aplicação para facilitar a gestão dos aplicativos. E Clique em ‘Salvar’. Para realizar as configurações do Aplicativo, Clique na aba ‘Entrar’ e em seguida, clique em ‘Editar’.

Em nosso exemplo, o IP do servidor Protheus será 172.16.32.149. A porta que foi definida para nosso HTTP (ver acima) é 8082. Logo, o endereço SERVIDOR + PORTA será 172.16.32.149:8082.

Nos itens abaixo, substitua a expressão IP:Porta ou IP pelos dados de seu ambiente real.

Edite as configurações do Aplicativo Protheus, como descrito a seguir:

Modo de Login: Executável SAML

Tipo Inic SSO: IDP_INITIATED

ID da identidade Específica do Domínio

Domínio: http://IP:Porta/cloudpass

Exemplo: http://172.16.32.149:8082/cloudpass

Formato do Name ID

Temporário

URL do Consumidor de Asserções:

Utilize o seguinte endereço:

http://IP:Porta/cloudpass/SAML2/POST

Exemplo:

http://172.18.0.175:8085/cloudpass/SAML2/POST

Destinatário:

Utilize o seguinte endereço:

http://IP:Porta/cloudpass/SAML2/POST

Exemplo: http://172.16.32.149:8082/cloudpass/SAML2/POST

Público:

http://IP:Porta/cloudpass/

Exemplo: http://172.16.32.149:8082/cloudpass

Nome do Emissor SP:

http://IP:Porta/cloudpass/

Exemplo: http://172.16.32.149:8082/cloudpass

Mapeamento ID de Usuário: E-mail do Usuário

Nome do Executável ou Atalho: <unidade>:\Protheus12Fluig\bin\smartclient\SmartClient.exe -p=sigamdi -c=dev -e=environment

Observção: não utilizar caminho de rede (por exemplo \\172.16.32.149:8082\Protheus12), mapear como unidade de rede para informar no campo

Exemplo: E:\Protheus12Fluig\bin\smartclient\SmartClient.exe -p=sigamdi -c=dev -e=environment

Após editar as configurações, clique em ‘Salvar’.

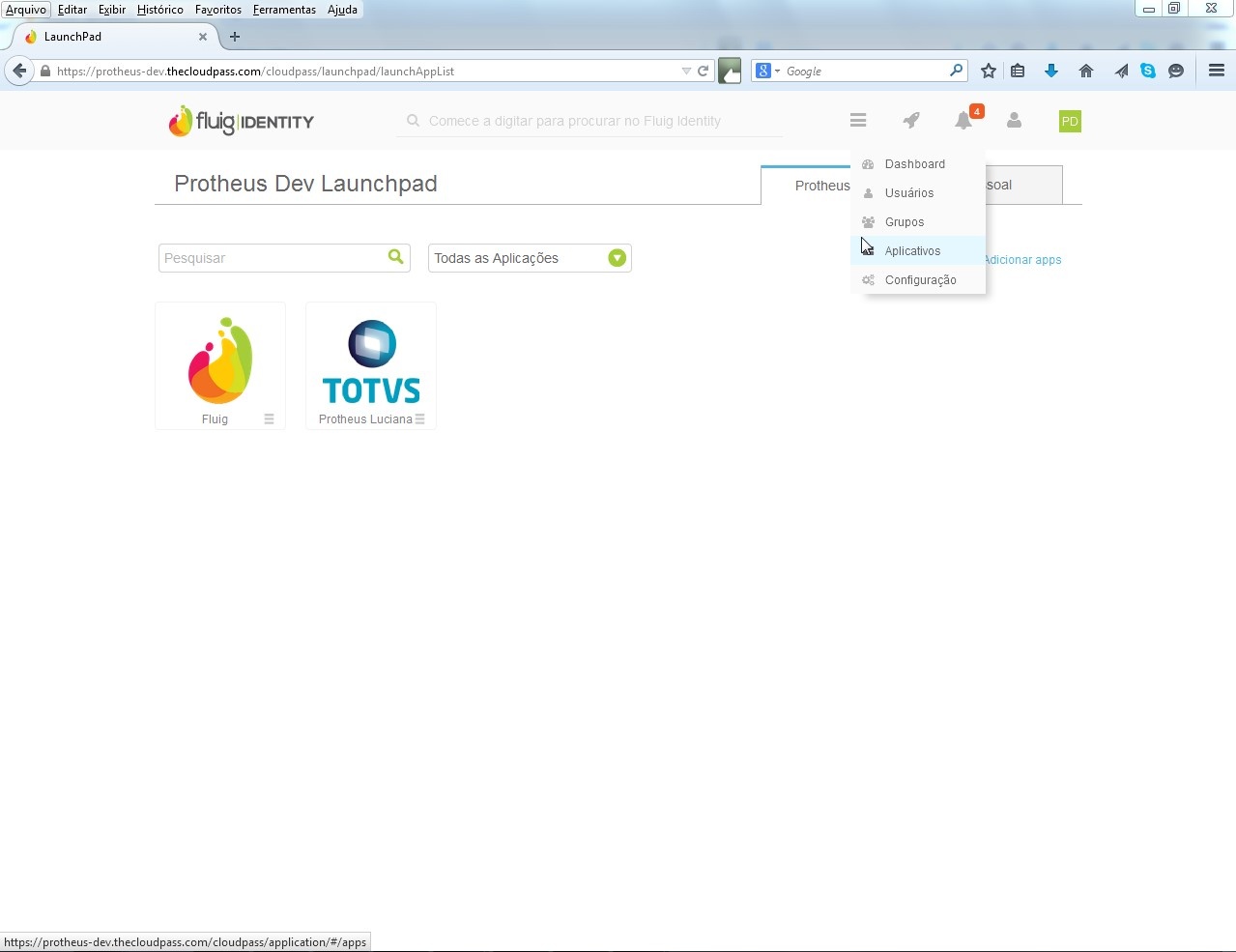

Na página de Aplicações, realize a busca pela aplicação customizada, e clique em ‘Adicionar’.

Desta forma, você adicionará a aplicação em sua tela de Protheus Dev Launchpad. Nesta página há todas as aplicações customizadas.

Passo 4: Configuração ERP Microsiga Protheus.

Para habilitar o Fluig Identity no Microsiga Protheus você deve acessar o módulo Configurador, menu 'Usuários\Senhas\Política'.

Ao acessar a rotina de 'Política', vá para a pasta 'Política de Segurança' e dentro desta pasta, selecione a pasta 'Regras de senha'.

Na pasta 'Regras de senha' habilite o Single Sign-On alterando o valor do campo do formulário para Opcional ou Obrigatório.

Quando o campo 'Single Sign-On' está configurado como Obrigatório, somente será admitido o acesso ao sistema pelo IdP, exceto os módulos de Administração (Exemplo: Configurador) que continuam com a forma de acesso padrão habilitada. Caso o campo 'Single Sign-On' seja configurado como Opcional, o acesso ao sistema poderá ser realizado pelo IdP ou pelo formato tradicional.

Na página de Aplicativo, clicar em ‘Token de Configuração’. Copie o conteúdo para inserir no campo ‘Token de Configuração’ ao assistente de configuração do Fluig Identity pelo Microsiga Protheus.

Para configurar o Fluig Identity, no Microsiga Protheus você deve acessar a módulo de Configurador, menu ‘Usuários\Senhas\Config.Identity’.

Para utilizar a rotina na versão 11.8 incluir no menu do Configurador a rotina CFGFIOC.

Ao acessar a rotina ‘Regra de senha – Fluig Identity – Assistente de configuração’, acessar a aba ‘Fluig Identity – Assistente de configuração’, e informar ao campo ‘Endereço do Fluig Identity’ o link de acesso do Fuig Identity.

Ex: http://protheus-dev.thecloudpass.com

Informe ao campo ‘Token de configuração’, o conteúdo copiado da tela de Overview do aplicativo do Fluig Identity.

Ao campo ‘Lista de URLs aceitas para conexão’, você deve clicar no botão ‘Configurar’. Esse método é conhecido por ‘One Click Configuration’. Desta forma, a Configuração entre o IdP e o SP será feita de modo automático. Confirme a ação clicando em ‘Sim’.

Caso seja apresentada a mensagem 'Não houve resposta do servidor de configurações' e o console do TOTVS Appserver apresente a mensagem '[ERROR][SSL] Unable to send data. Error ssl', crie no appserver.ini a seção abaixo, reinicie o TOTVS Appserver e tente novamente.

[SSLCONFIGURE]

SSL2=1

SSL3=1

TLS1=2

Verbose=0

Clique em ‘Fechar’.

Depois de realizar o 'One Click Configuration' no Protheus, siga o próximo passo no Fluig Identity:

Passo 5: Definição das Credenciais do aplicativo Protheus no Fluig Identity.

Na seção 'Protheus Dev Launchpad' do Fluig Identity, clique nas '3 barras' apresentadas ao lado direito do ícone do ERP Protheus. Em seguida, clique em 'Definir Credenciais'. Nessa opção, é possível definir o caminho de rede onde deve ser chamado a execução do SmartClient.

Neste exemplo, o executável do SmartClient ('SmartClient.exe') está mapeado pela unidade 'S:' da rede. Siga os próximos passos para realizar o Mapeamento de Unidade.

Passo 6: Mapear unidade de Rede.

Na unidade do Disco Local do seu computador, clique na opção 'Mapear unidade de rede'. Será responsável por uma criação de atalho de uma pasta compartilhada pela rede.

Escolha a unidade preferível. Neste caso, foi escolhido a unidade 'S:' No campo 'Pasta', foi indicado o endereço de rede '\\172.18.0.175' como foi configurado na endereço do atalho executável dentro das configurações do aplicativo Protheus no Fluig Identity (vide o passo 3).

Passo 7: Executando o Aplicativo Protheus pelo Fluig Identity.

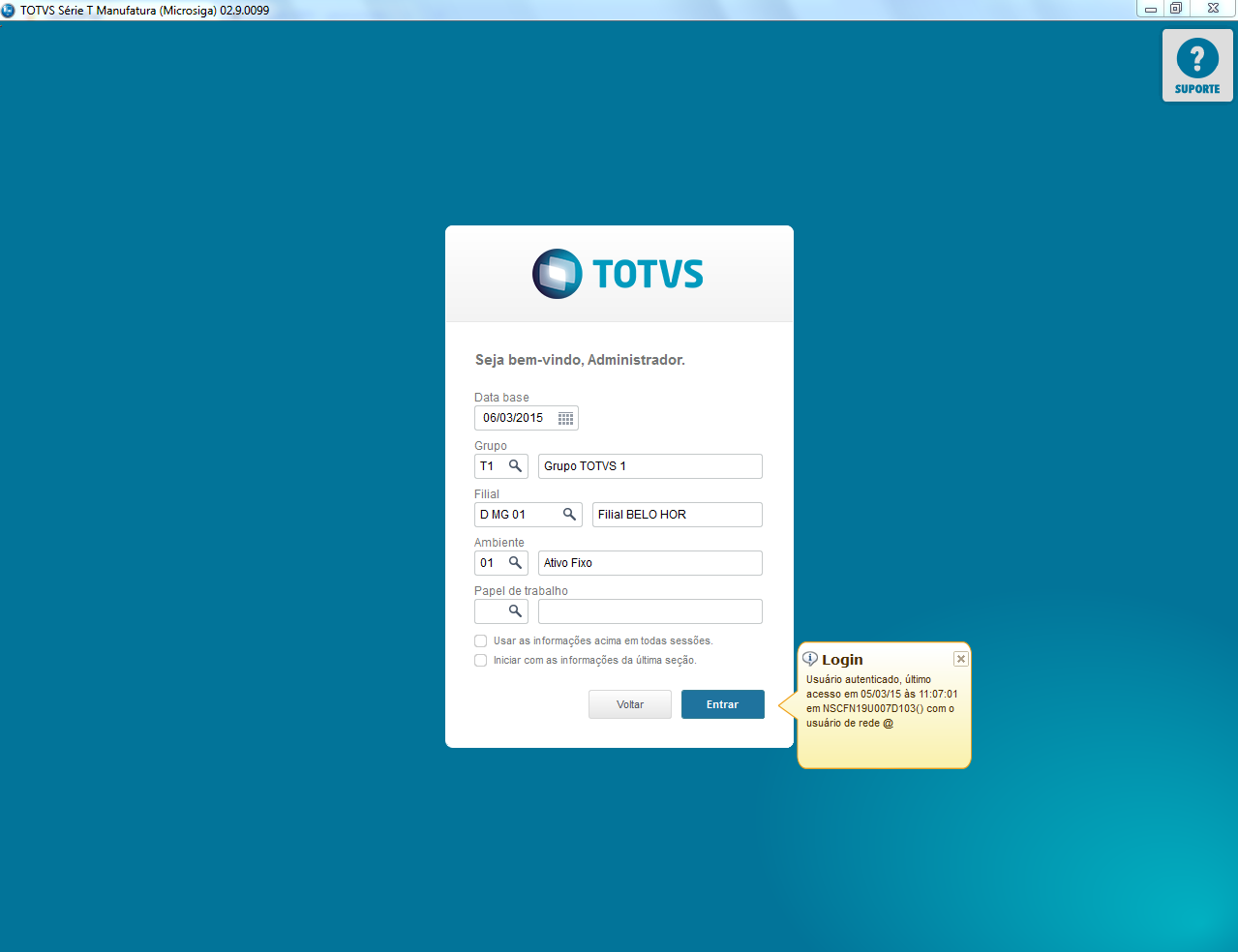

Na seção 'Protheus Dev Launchpad', clique no aplicativo para executá-lo via Fluig Identity. A seguir, aparecerá uma mensagem alertando que as informações fornecidas serão enviadas por uma conexão normal (não segura). Clique em 'Continuar'.

Em seguida, aparecerá uma janela com 'Parâmetros Iniciais' do TOTVS | SmartClient. Clique em 'Ok'.

Veja a seguir que o login é efetuado via Single Sign-On. E com isso finaliza a Experiência #1 login único via Single Sign-On no Fluig Identity.

Provisionamento

Como foi dito anteriormente, a Experiência #1 Provisionamento consiste na passagem de informações do ERP Protheus para o portal do Fluig Identity feita através de uma sincronização de dados.

O provisionamento é muito útil quando já se tem um ERP Protheus ativo e deseja-se transferir as informações de usuários, menus e acessos para o Fluig Identity de forma automática e manipula-los através do RAC (Resource access control) do Fluig Identity.

Existem dois modos de utilização para esse recurso, o primeiro seria utilizando o servidor REST do Protheus para que o Fluig Identity possa enviar todas as alterações que forem feitas no RAC, a segunda maneira seria utilizando o modo PULL request aonde o Protheus se comunica com o Fluig Identity para buscar as alterações que tenham sido feitas no RAC.

A grande diferença entre esses 2 modos é que para o REST é necessário que seja aberto um porta publica no servidor para que o Fluig Identity possa se comunicar, e para o PULL não há nenhuma configuração ou liberação de portas.

Servidor REST

Para utilizar o modo com servidor REST, é necessário ativá-lo.

Lembrando que o REST, assim como o SOAP. é um modelo de transferência de informações via WebServices.

Requisitos Mínimos

Configurar o arquivo .INI do TOTVS | AppServer. Como demonstraremos a seguir:

Seção ‘OnStart’: Seção Padrão Protheus responsável por iniciar o Job.

Seção ‘HTTPJOB’:

Main= Nome configurado para o Job

Environment = Nome do ambiente protheus (configurado no AppServer).

Seção HTTPV11: responsável pela configuração do protocolo HTTP versão 1.1

Enable= Habilita a Seção

AddressFamily=1 Obtém a família de endereço de Socket.

Sockets= Nome da chave onde serão configurados os sockets

Ex: Sockets=HTTPREST, HTTPREST2

TimeOut= Define qual será o tempo, em segundos, de timeout da thread criada e mantida, no servidor do Sistema (ERP), para atender a uma requisição de página dinâmica AdvPL através de uma URL/link com extensão .APL

Seção ‘HTTPREST’ – Configuração dos Sockets.

Port= Especifíca a porta em que o HTTP responderá

IPsBind= Valores válidos de IP para estabelecer a conexão.

Ex:

Veja a seguir os valores válidos para a chave

<0.0.0.0> - Define que o servidor utilizado fará o bind de todas as interfaces disponíveis (padrão)

<127.0.0.1> - Define que o servidor utilizado fará o bind da interface cujo IP é 127.0.0.1

<IP do Servidor> - Define que o servidor utilizado fará o bind da interface cujo IP é <IP do Servidor>

Seção MaxQueue: Quantidade máxima de requisições que ficam na fila dos sockets

Essas 3 atributos são referente ao protocolo HTTPS. Para mais informações: Configuração SSL no TOTVS | Application Server.

SSLPublicKey

SSLPrivateKey

SSLPassWord

Seção ‘HTTPURI’:

URL=/scim/v2/extensions - URL REST

PrepareIn=ALL - Quando estiver configurado por 'ALL', será preparado ambiente para todos os grupos de empresa.

OnStart=REST_START

OnConnect=REST_CONNECT

OnExit=REST_EXIT

Instances=1,3,0,1

Ex: 1 – mínimo: indica a quantidade inicial de threads que serão disponibilizadas.

2 – máximo: indica a quantidade máxima de threads que serão disponibilizadas.

3 – mínimo livre: indica a quantidade mínima de threads livres.

4 – incremento: indica a quantidade de novas threads que serão disponibilizadas quando o número de threads livres esteja abaixo do valor previamente definido.

(seleção) O incremento respeita a quantidade máxima de threads configuradas. Deste modo, a quantidade de novas threads liberadas é igual ao menor valor entre o incremento e a diferença do máximo e threads em uso.

PULL Request

Para utilizer o modo PULL Request, apenas será necessário ativa-lo na configuração de provisionamento no aplicativo do Protheus no Fluig Identity, o qual será demonstrado no Passo 1.

Passo 1: Configuração do Provisionamento no Fluig Identity.

No portal do Fluig Identity, acessar a página de Aplicativos e selecionar o Aplicativo desejado. Clicar em ‘Provisionar’ e depois em ‘Editar’.

Edite as configurações do Aplicativo Protheus, como descrito a seguir:

Habilitar Provisionamento: Para habilitar o provisionamento, a opção deve estar selecionada.

Modo de Provisionamento: SCIM (Sistema de Gerenciamento de Identidade Cross-Domain)

O Protocolo SCIM é um nível de aplicativo, o protocolo REST para provisionamento e gerenciamento de dados de identidade na web.

Modo Pull: Não (Modo REST) | Sim (Modo PULL Request)

Tipo de Autenticação: HTTP Basic

URL Rest: http://172.19.0.175 (http://(server):(porta))

Nome do Usuário do Administrador do Domínio: Admin (Logon do usuário de Administrador do ERP Protheus)

Senha do Administrador do Domínio: ****** (Senha do Administrador)

Senha Temporária do Usuário: Totvs@123

Resource Access Control

O Resource Access Control, ou mais conhecido por RAC, é um sistema de segurança que fornece a funcionalidade de controle de acesso e auditoria

Habilitar Resource Access Control: Para habilitar o RAC, a opção deve estar selecionada.

Modo RAC: Papel

Modelo RAC: Modelo Protheus

Limite de Caracteres no Nome do Papel: 28 Use thie field: Sim

Limite de Caracteres na Descrição do Papel: 30 Use thie field: Sim

Clique em ‘Salvar’.

Para testar o Provisionamento, acessar o ERP Microsiga Protheus e cadastrar um usuário que contenha um e-mail configurado para o usuário, e atrelar ao grupo de Administrador.

Acessar a rotina de Configuração do Identity através do caminho de menu: Usuário \ Senhas \ Config. Identity.

Nessa etapa, deve ser realizado a Sincronização. Na seção 'Estado', clicar em 'Sincronização'. No próximo passo, clique em 'Avançar' para Validação dos Menus.

O andamento do processo de sincronização será mostrado no assistente de Configuração do Fluig Identity.

E também poderá ser acompanhado por um ícone na área de notificação.

Ao clicar em confirmar e estiver utilizando o modo PULL request, sera informado uma mensagem referente a um agendamento (schedule).

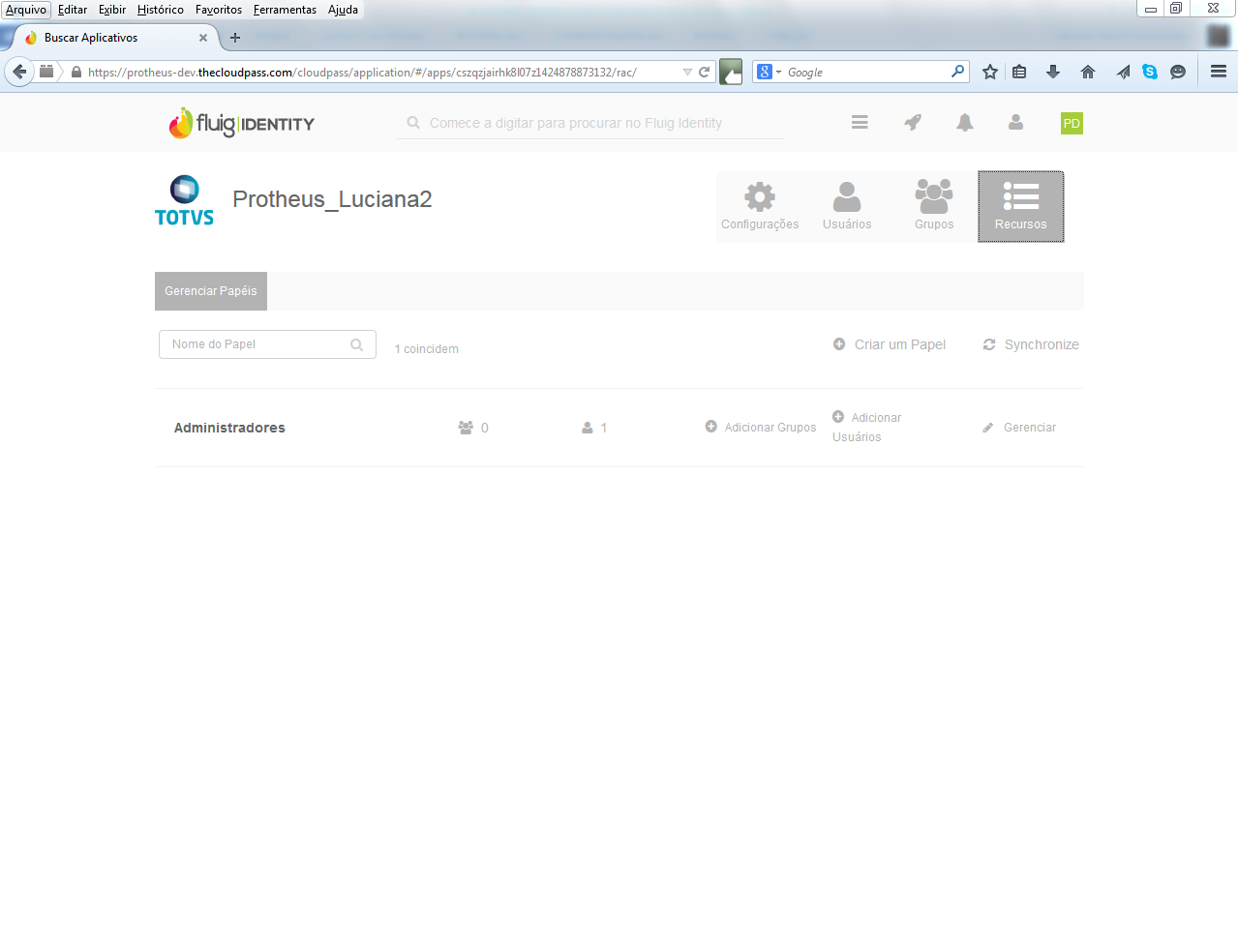

Em Aplicativos no Fluig Identity, clicar em ‘Recursos’. Pode-se verificar que todos os grupos cadastrados no Protheus serão listados. Como pode ver a figura a seguir:

Clique em 'Gerenciar'. Em seguida, no Gerenciamento de Papéis, serão apresentados as Empresas do grupo de Administradores possuem acesso.

Em seguida, clique em 'Itens de Menu'. E serão apresentados Itens de Menu que o Usuário Administrador possuem acesso.

Quando algum item (grupos, menus, empresas) for alterado, esta alteração será sincronizada como Protheus.

Para o modo utilizando o servidor REST, essa alteração será enviada pelo Fluig Identity para o Protheus no momento que a alteração for realizada.

Já o modo PULL request, essas alterações poderão ser sincronizadas em 2 momentos, primeiro, uma vez tendo cadastrado o agendamento (schedule) e os agentes estiverem sido iniciados, esse agendamento irá buscas todas as alterações feitas no Fluig Identity, a segunda forma é toda vez que um usuário efetuar o login no Protheus, será feita a sincronização dessas alterações.

| Status do documento | Em elaboração |

|---|---|

| Data | 03/03/2015 |

| Versão | 1.0 |

| Versão anterior | 1.0 |

| Autores | Gabriela Naomi Kamimoto,Sergio Luis De Alcantara Silveira |

- Sem rótulos

- Desenvolvido por Confluence da Atlassian 7.19.17

- Impresso pelo Confluence da Atlassian 7.19.17

- Reportar um problema

- Notícias da Atlassian