Instalador e Manual de Instalação do TSA para o Autorizador WEB

| Linha de Produto: | Datasul |

|---|---|

| Segmento: | Saúde |

| Módulo: | TOTVS Saúde Planos (Linha Datasul) |

Rotina: | Biometria Autorizador |

Visão Geral

O objetivo desta funcionalidade é disponibilizar uma nova forma de captura da biometria uma vez que o plugin Java será desativado em breve, conforme comunicado. Para isto, foi desenvolvido um novo componente denominado TSA (Totvs Smart Agent). Este componente esta disponível para a leitora Nitgen Hamster DX (HFDU01 a HFDU06), BioFlex TechMag BIOFII-S180 e DigitalPersona 4000B (Apenas com o Novo TSA).

A partir da versão 12.1.23 a opção de uso da biometria através do Applet foi removida do produto devido a descontinuidade do plugin Java. Importante

Procedimento para Utilização

Requisitos Mínimos

- Windows Vista ou superior

- Entrada USB 2.0 ou superior.

- Navegadores: Microsoft Edge, Internet Explorer 11, Chrome 50 ou superior ou Firefox

- Aparelho de Biometria

Necessário download do .zip com os instaladores para a leitora Nitgen: Instaladores Nitgen.zip

Caso já exista instalação para leitoras diferentes ou TSA novo, desinstalar os programas anteriores.

Após concluir o download, abra o arquivo .zip e execute o instalador conforme a plataforma do sistema operacional.

Após instalação, conecte a leitora e abra a página http://localhost:21000/nitgen.html e verifique se a página a seguir é exibida. Em caso positivo, os programas foram instalados corretamente:

Necessário download do .zip com os instaladores para a leitora Bioflex (disponível a partir da versão 12.1.20): Instaladores Biotouch.zip

Caso já exista instalação para leitoras diferentes ou TSA novo, desinstalar os programas anteriores.

- Abrir o arquivo .zip referente a leitora Bioflex e executar o instalador ftrDriverSetup_winxp_vista_win7_whql_2307.exe.

- Instalar o programa TotvsSABiotouchWeb32.exe.

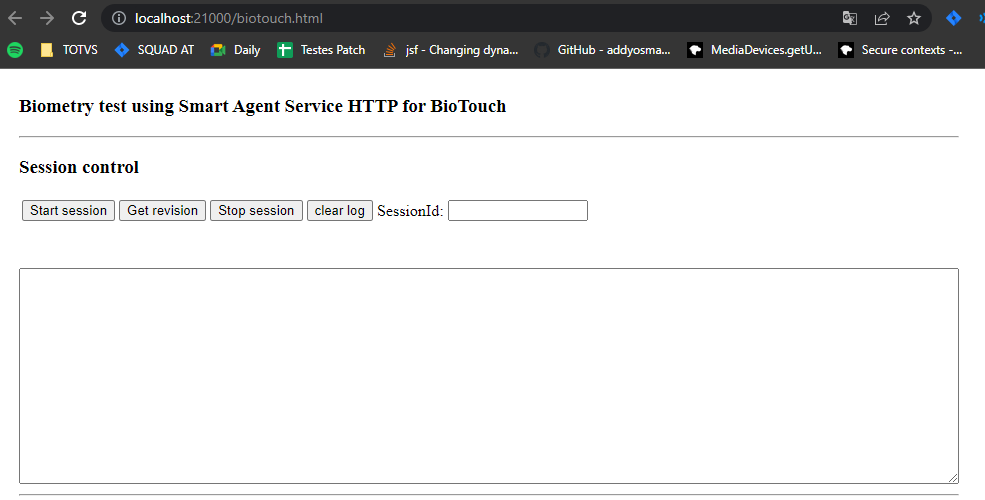

- Após instalação, conecte a leitora e abra a página http://localhost:21000/biotouch.html e verifique se a página a seguir é exibida. Em caso positivo, os programas foram instalados corretamente.

Verificando a Instalação

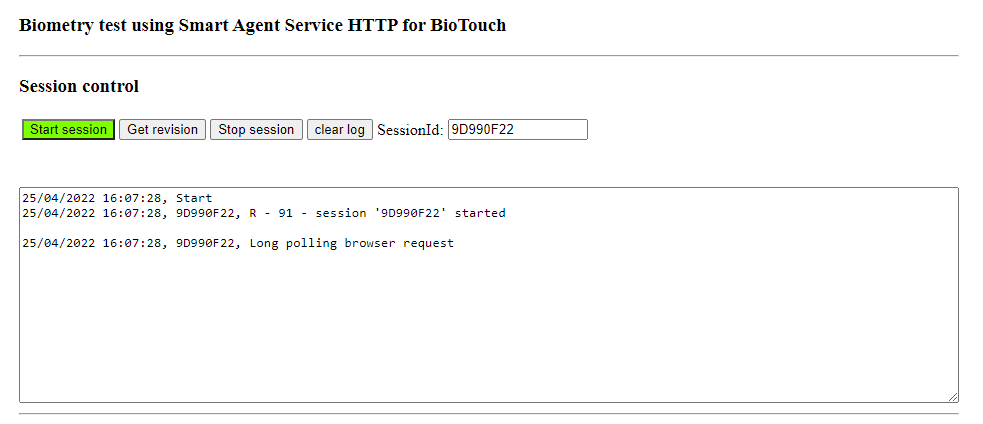

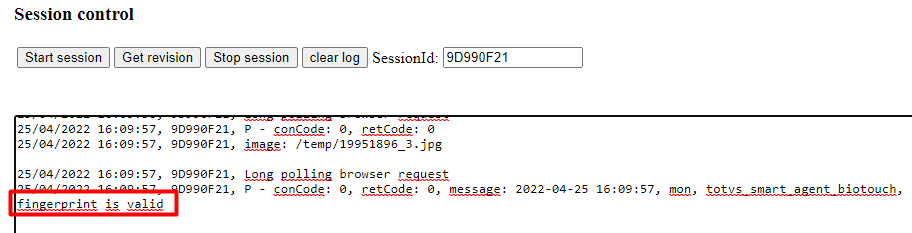

- Clicar em Start Session, será gerado um session id e o console irá apresentar mensagens de Start e Long polling browser request.

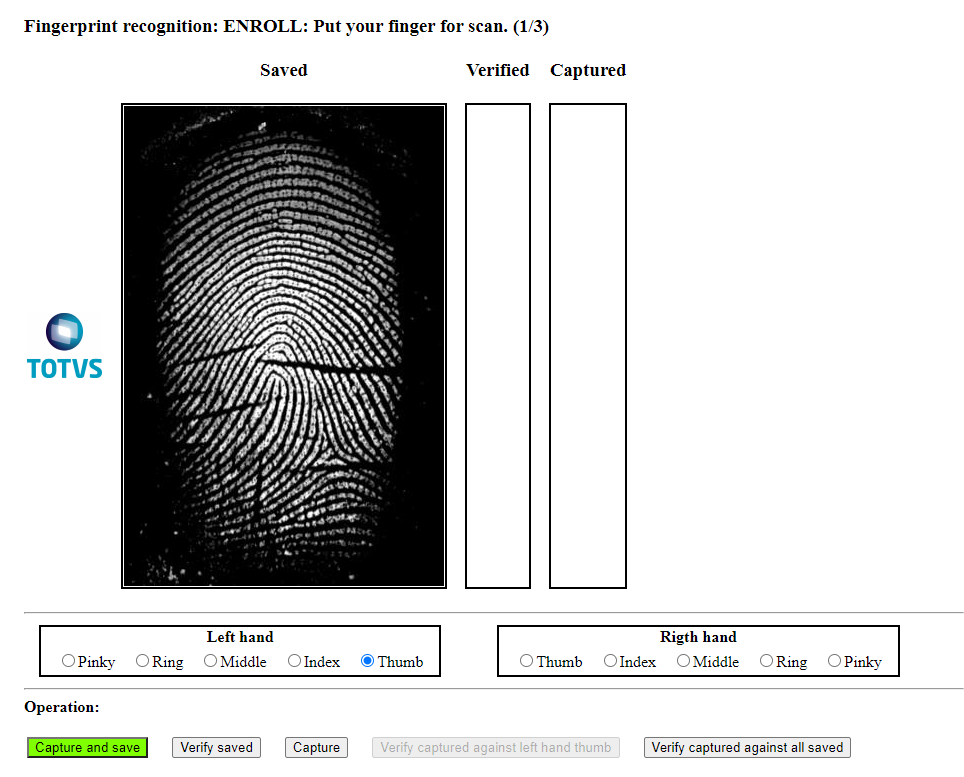

- Após, clique em Capture and Save para testar a captura da biometria. Deverá ser possível visualizar a digital na tela. Para leitoras Bioflex, será necessário fornecer a digital três vezes para a salvar a captura.

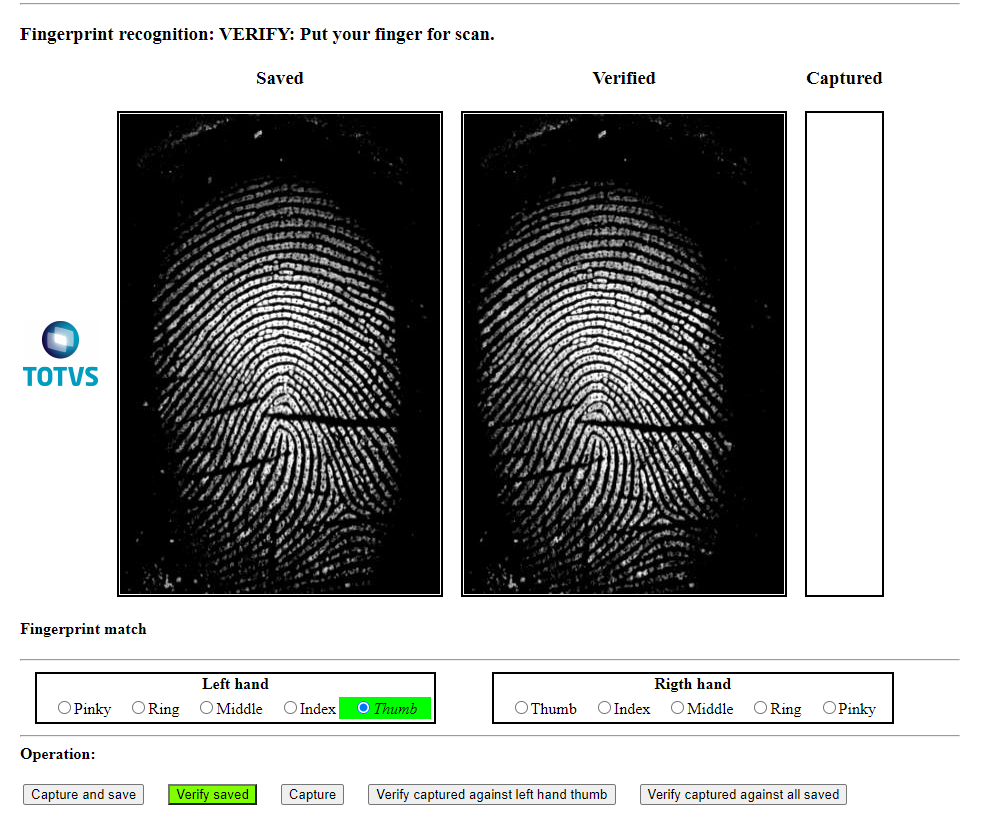

- Após a realização da captura, valide a digital salva clicando no botão Verify saved.

- Se a digital informada for válida, será exibida mensagem fingerprint is valid no log.

- Se fornecida digital inválida, o quadro Verified ficará vazio (versão Nitgen) ou será fornecida a mensagem Fingerprint doesn't match na tela (Bioflex).

- Após realizar estes testes com sucesso, o novo componente de biometria já estará apto para utilização no Autorizador Web.

Para cada sessão do usuário, logo após realizar o login, o sistema irá verificar se o serviço do TSA está ativo na máquina local do usuário.

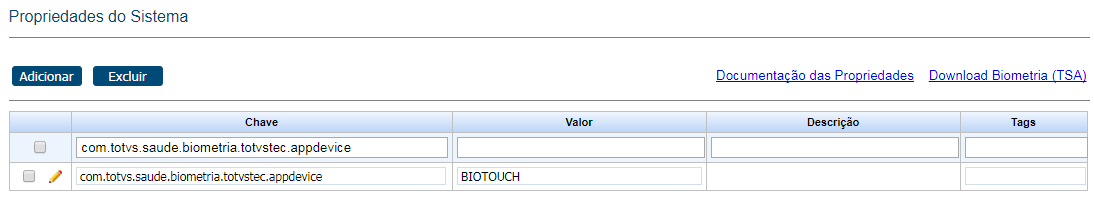

Por padrão, o sistema não habilita o componente TSA para utilização. Para isso, deve-se adicionar duas propriedades nas configurações.

A propriedade com.totvs.saude.wac.bean.fingerprint.usingApplet deve ser cadastrada como false.

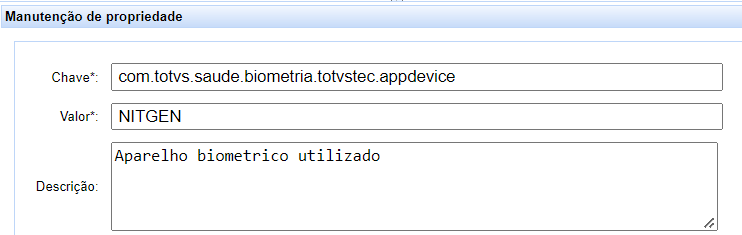

Na propriedade com.totvs.saude.biometria.totvstec.appdevice deve ser informado o tipo de leitora desejado. As opções disponíveis são NITGEN e BIOTOUCH.

A partir da instalação e validação do componente, o sistema está apto para realizar a captura sem depender do plugin Java.

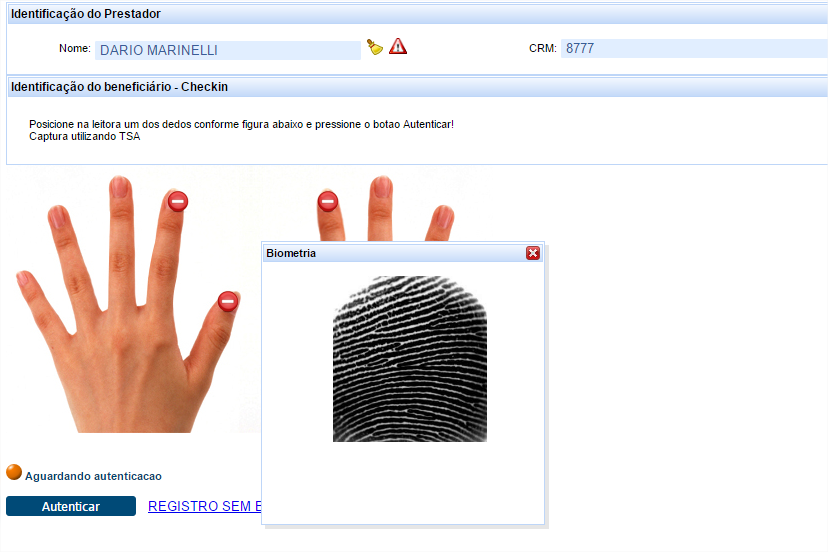

A tela de captura informa se esta realizando o processo utilizando o TSA ou plugin Java.

Verificações Realizadas pelo Sistema

Para que o sistema utilize o componente TSA, será feita uma verificação no momento do login na aplicação, seguindo o fluxo abaixo:

1 - Para o navegador Internet Explorer, será feita uma tentativa de comunicação com o serviço do TSA. Caso o serviço não esteja instalado ou não iniciado, o sistema irá ser configurado para carregar o Applet Java no momento da captura. Caso no momento do login, o serviço TSA esteja instalado e iniciado, porem no momento da captura este esteja parado, o sistema irá emitir o seguinte alerta: "Serviço TSA não instalado ou não iniciado. Reinicie o navegador para utilizar o Applet Java"

2 - Para o navegador Chrome, ao realizar o login, não será verificado a existência do TSA, pois este será a única opção. No momento da captura, caso o serviço não esteja instalado ou não iniciado, será exibida a seguinte mensagem: "Este computador necessita a instalação do componente TSA para realizar a validação biométrica. Caso instalado, verifique se o serviço está ativo. Em caso de dúvida acione o suporte técnico."

Obs: Caso o usuário opte por não instalar o componente TSA, o sistema ficará restrito ao navegador Internet Explorer, pois é o único a dar suporte ao Applet Java.

Requisitos Mínimos

- Windows 7 Service Pack 2 ou superior.

- Entrada USB 2.0 ou superior.

- Navegadores: Microsoft Edge, Internet Explorer 11, Chrome 50 ou superior ou Firefox.

- Aparelho de biometria.

- 500Mb de espaço livre em disco.

- HAW - Autorizador Web - 12.1.23 ou superior.

Caso já exista instalação para leitoras do TSA antigo, desinstalar os programas anteriores.

Atenção!

Durante a instalação é solicitado o diretório de instalação do SmartAgent, recomenda-se instalar o TSA com HTTPS em C:\Program Files\Totvs\SmartAgentHTTPS e o HTTP em C:\Program Files\Totvs\SmartAgentHTTP para evitar conflito em prestadores que atendem mais de uma Cooperativa medica.

O processo é demonstrado em um GIF a seguir.

- Realizar o download do TSA correspondente para a maquina.

- 32 bits: TotvsSmartAgentHTTP32.zip

- 64 bits: TotvsSmartAgentHTTP64.zip

- Extrair os arquivos

- Executar o TotvsSmartAgentHTTP64.exe ou TotvsSmartAgentHTTP32.exe

- Pronto, a instalação foi realizada com sucesso.

Atenção Bioflex!

A biometria bioflex está disponível apenas para 32 bits.

Verificando a Instalação

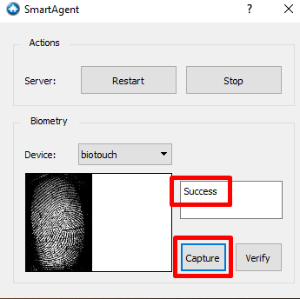

- Clicando no smartagente.exe abrirá a tela, deve ser selecionado o modelo de leitora que será utilizado no Device.

- Após ser selecionado e posicionar o dedo, clicar em Capture para testar a captura da biometria. Deverá ser possível visualizar a digital na tela.

- Em caso de sucesso, será exibida uma mensagem de Sucess

Caso haja algum problema onde está sendo exibida a mensagem de Sucess, será retornado a inconsistência que está ocorrendo.

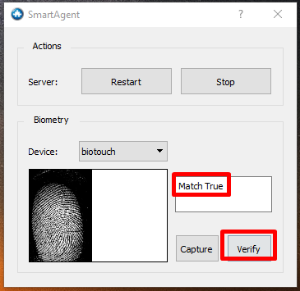

- Após a realização da captura, valide a digital salva clicando no botão Verify.

- Se a digital informada for válida, será exibida mensagem de Match True.

- Se fornecida digital inválida, será exibida mensagem de Match False.

Para selecionar o dispositivo de biometria que será utilizado é necessário cadastrar a propriedade com.totvs.saude.biometria.totvstec.appdevice onde deve ser informado o tipo de leitora desejado. As opções disponíveis são NITGEN , BIOTOUCH e DIGITALPERSONA.

Para definir qual o tipo do TSA (TSA novo,com HTTP ou HTTPS, ou o TSA antigo) será utilizado é verificada a propriedade com.totvs.saude.biometry.https.

| Valor Propriedade | Descrição |

|---|---|

| Não cadastrada | Será utilizada o TSA antigo, este só esta disponível na versão HTTP. |

| false | Será utilizado o novo TSA com HTTP.

Atenção!A legislação da TISS estabelece a utilização de HTTPS e como a utilização do novo TSA exige a reinstalação do mesmo em todos os prestadores, sugerimos a implementação do TSA HTTPS como padrão.

|

| true | Será utilizado o novo TSA com HTTPS. |

A atualização automática do TSA é realizada através da URL informada no arquivo de configuração, dessa forma, em casos em que as clínicas ou consultórios atendem mais de uma operadora é inviável ter apenas uma instalação para atender a todas, pois o TSA poderá ser atualizado por uma operadora e pelas outras não. Para atender essa necessidade será utilizada a propriedade com.totvs.saude.biometry.port para que seja possível parametrizar qual a porta http/https será utilizada pelo TSA.

Caso a propriedade esteja cadastrada será utilizada essa porta prioritariamente. Exemplo: 21005.

Caso não seja cadastrada será utilizada como porta padrão os seguintes casos:

- 21003 para o novo TSA com HTTP

- 21004 para o novo TSA com HTTPS

Exemplo sobre utilizar em mais de uma operadora está presente no documento DT - Propriedade para seleção de porta utilizada pelo TSA

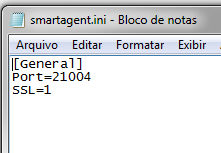

As configurações são feitas no arquivo smartagent.ini este arquivo fica localizado no diretório de instalação do TSA. É possível realizar o download da ferramenta no ícone abaixo:

Pode ser realizado o download do smartagent.ini:

Este arquivo deve ser alterado conforme a configuração desejada pela Unimed.

Exemplo de configuração para HTTPS:

[General] Port=21004 SSL=1 [Update] URL=http://exemplo/update.json

Configuração | Descrição | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Port | Define a porta em que será hospedado o serviço do TSA. Portas padrões:

Porta Customizada: Para customizar a porta deve ser alterada essa configuração E adicionada a propriedade com.totvs.saude.biometry.port no autorizador com a mesma porta. | ||||||||||||

| SSL | Define se será utilizado SSL. Portas padrões:

| ||||||||||||

| URL | Url, especifica da Unimed, que retorna um json contendo os dados da ultima versão disponível. Esta configuração está detalhada na aba Atualização Automática. |

Após configuração do smartagent.ini é necessário que seja reiniciado o TSA.

A seguir encontram-se as configurações para atualizar automaticamente o TSA.

O TSA irá realizar a verificação de uma atualização a cada 24 horas, a verificação será feita através de um arquivo json retornado por uma url, da Unimed, configurada no smartagent.ini.

Abaixo tem um exemplo da seção Update que deve ser informada no arquivo smartagent.ini para habilitar a atualização automática.

[Update] URL=http://exemplo/update.json

A url da Unimed deve retornar a seguinte estrutura de json:

{

"latest-version": "3.0",

"download-url": "http://exemplo/SmartAgentHTTP.zip",

"force-update": false

}

| Parâmetro | Descrição | Tipo |

|---|---|---|

| latest-version | Número da versão do TSA contida na URL indicada em download-url | string |

| download-url | URL da Unimed contendo um arquivo ZIP com a nova versão dos arquivos para serem atualizados no diretório de instalação do TSA. | string |

| force-update | Indica se força a atualização ou não | boolean |

O arquivo zip retornado no download-url pode conter qualquer arquivo que já exista no diretório de instalação do TSA, os arquivos no diretório de instalação das clinicas serão substituídos caso sejam diferentes dos arquivos no zip.

Atenção!

Caso seja colocado algum arquivo adicional, o mesmo não será copiado

Atenção!

O arquivo ZIP não deve conter um instalador, pois não será executado.

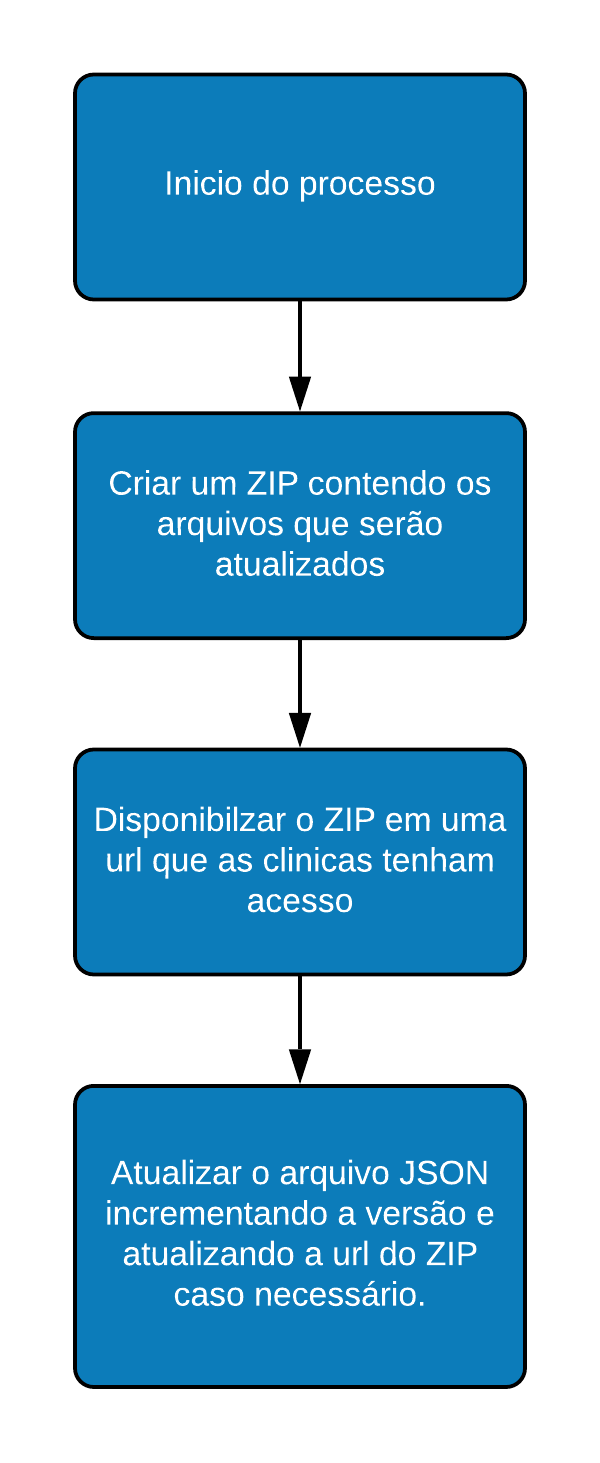

O processo de atualização está demonstrado no fluxograma a seguir.

Unimed

A seguinte parte deve ser realizada pela Unimed para disponibilizar uma nova versão do TSA (smartagent.exe) ou das configurações smartagent.ini e tsa.bin.

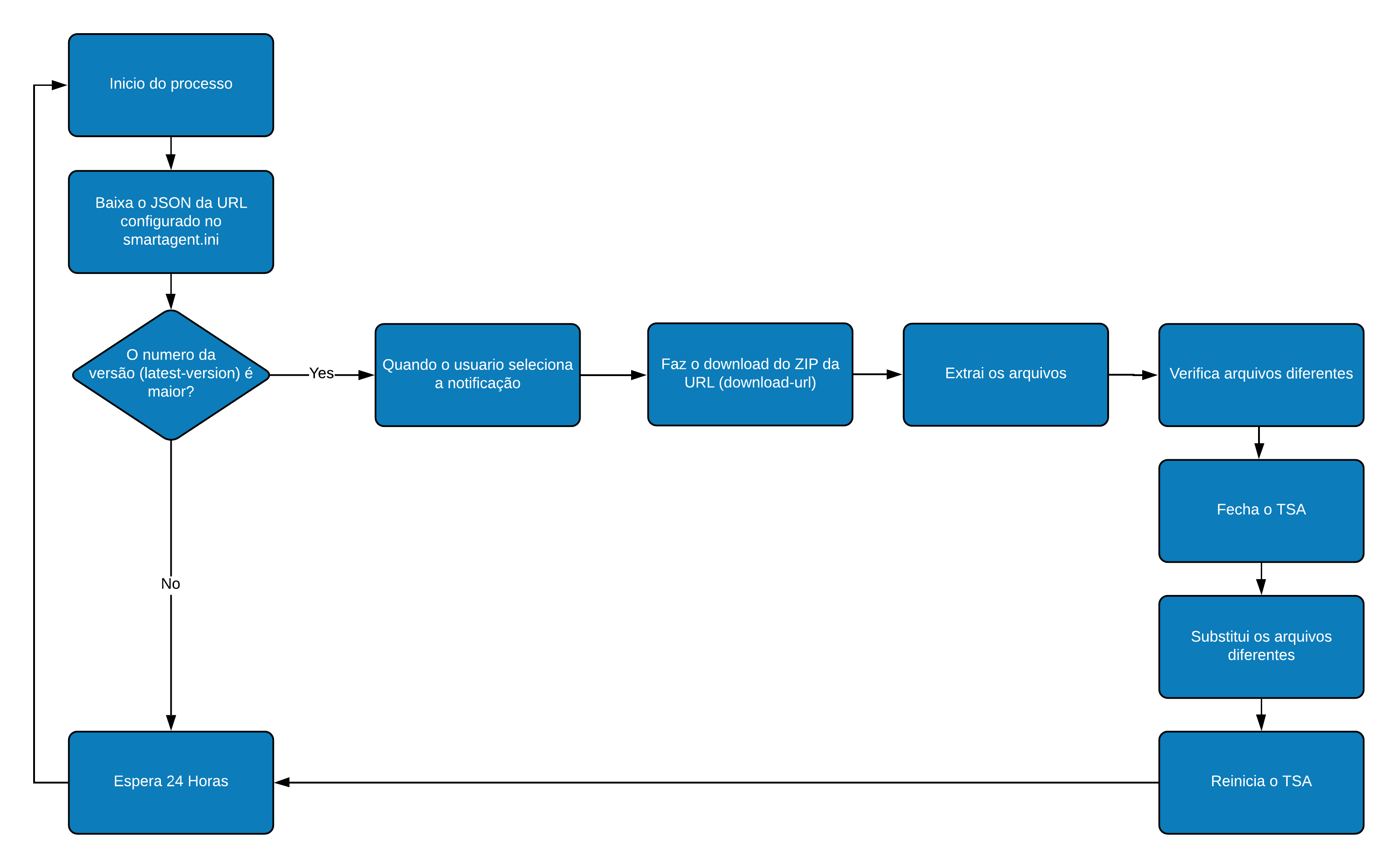

Clinicas

O seguinte processo ocorre automaticamente nas clinicas que possuem o TSA instalado.

O processo está descrito a seguir:

Caso a versão indicada no parâmetro latest-version seja maior do que a versão atual ou o parâmetro force-update estiver com valor true, o TSA notificará a existência de atualização.

Ao clicar na notificação de atualização, o TSA irá:

- Fazer o download do arquivo ZIP indicado pelo parâmetro download-url

- Extrair o conteúdo numa pasta temporária

- Verificar quais dos arquivos existentes na pasta temporária são diferentes em relação à instalação atual

- Fechar o TSA

- Substituir os arquivos

- Reiniciar o TSA

Vídeo How-to ensinando a instalar.

Para gerar um certificado auto assinado foi utilizado o OpenSSL.

Link para download do OpenSSL para windows. (A versão para download depende do seu sistema operacional)

Por padrão o OpenSSL é criado na pasta C:\Program Files\OpenSSL-Win64 caso a instalação seja para 64 bits e na pasta C:\Program Files (x86)\OpenSSL-Win32 para instalação 32 bits.

Na pasta bin foi aberto o CMD como administrador.

Foi utilizado o seguinte comando para gerar o certificado.

openssl req -new -newkey rsa:4096 -nodes -keyout minhachaveprivada.key -out meucertificado.csr -days 36500 -subj /CN=127.0.0.1

Parâmetros

- "-newkey": gera um par de chaves para utilizar no certificado.

- "rsa:" : define a quantidade de bits que serão utilizados para gerar a chave;

- "-days" : define a validade do certificado, neste caso 36500 o certificado tem validade de 100 anos;

- "-keyout" : nome do arquivo gerado que conterá a chave privada do certificado;

- "-out" : nome do arquivo gerado que conterá o certificado;

- "-subj /CN": utilizado para definir para qual site o certificado é valido, neste caso o TSA utiliza o IP 127.0.0.1;

O certificado e chave serão gerados na pasta bin do OpenSSL.

É necessário criar um arquivo de configurações (v3.ext) na pasta bin do OpenSSL e colocar os seguintes dados:

# v3.ext subjectAltName = IP:127.0.0.1

É possível realizar o download do arquivo de configuração no ícone abaixo:

Para converter o certificado para formato pem foi utilizado o seguinte comando.

openssl x509 -req -sha256 -days 36500 -in meucertificado.csr -signkey minhachaveprivada.key -out meucertificado.pem -extfile v3.ext

Parâmetros

- "-sha256": Algorítimo de hash que será utilizado pelo certificado;

- "-days" : define a validade do certificado, neste caso 36500 o certificado tem validade de 100 anos;

- "-signkey" : nome do arquivo gerado que conterá a chave privada do certificado;

- "-in" : nome do arquivo de certificado gerado anteriormente;

- "-out": nome do arquivo que será gerado com o certificado em formato pem;

- "-extfile": nome do arquivo com configurações para definir o IP alternativo (Necessário para o Chrome funcionar corretamente);

O certificado deve ser criptografado para fazer com que apenas o TotvsSmartAgent tenha acesso ao conteúdo.

Para criptografar o certificado foi criado o tsaencryptor.exe. É possível realizar o download da ferramenta no ícone abaixo:

O tsaencryptor.exe deve estar na mesma pasta onde está localizado os arquivos certificado.pem e minhachaveprivada.key

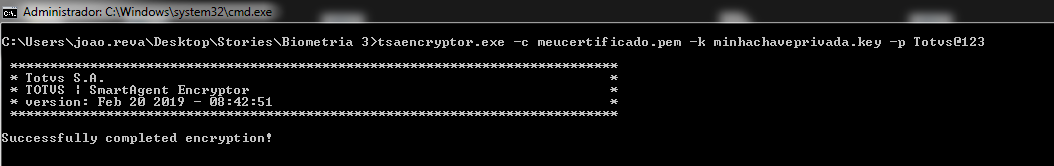

O seguinte comando é utilizado para criptografar o certificado, o comando deve ser rodado no CMD na pasta em que foi feito o download do tsaencryptor.exe.

tsaencryptor.exe -c meucertificado.pem -k minhachaveprivada.key -p senhadaminhachave

| Parâmetros | Descrição |

|---|---|

| -c | Nome ou caminho do certificado valido em formato .pem |

| -k | Nome ou caminho da chave do certificado em formato .key |

| -p | Senha do arquivo da chave |

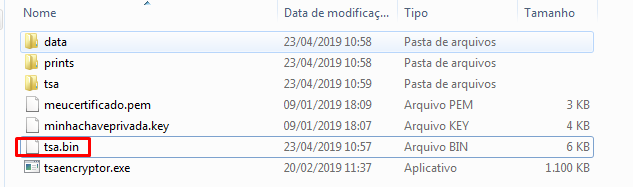

Após rodar o comando será criado o arquivo tsa.bin no diretório onde o comando foi executado.

Este arquivo é o certificado criptografado, ele deve ser colocado na pasta de instalação do TSA.

Atenção!

É necessário instalar o certificado em todos os computadores que irão utilizar o TSA.

Os passos seguintes mostram o processo de instalação do certificado.

- 1 - Passo: alterar a extensão do arquivo .pem para .crt

- 2 - Passo: Clicar duas vezes no certificado, será aberto uma janela e na parte de baixo desta existe um botão instalar certificado.

- 3 - Passo: Para instalar o certificado deve-se clicar em avançar e instalar o certificado como um Autoridade Certificadora.

Atenção!

É necessário reiniciar os navegadores que estiverem abertos.

Atenção!

Esses passos são obrigatórios em caso de utilização com navegador Firefox

Executar o smartAgent (smartagent.exe) presente na pasta de instalação do TSA.

Em caso dele já estar aberto enquanto houve a configuração, é necessário encerá-lo e executa-lo novamente.

Quando for utilizada a leitura é necessário que esteja sendo executado o TSA.

Após executado, deve ser acessado no navegador:

https:\\127.0.0.1:informarPorta

- onde diz informarPorta deve ser trocado pelo valor setado na variável port do smartAgent.ini que se encontra na pasta de instalação do TSA

- Um exemplo da troca: https:\\127.0.0.1:21004

Navegador Firefox

No navegador Firefox, ao cessar pela primeira vez será apresentada uma mensagem de potencial risco de segurança:

- Deve ser clicado em avançado

- Em seguida apresentará a mensagem com os dados do certificado que foi instalado anteriormente.

- Deve ser clicado em aceitar o risco e continuas

Ao conseguir acessar a conexão no navegador será apresentada a seguinte mensagem:

Quando apresentar essa mensagem significa que está pronto para ser testado no autorizador.

Atenção!

A legislação da TISS estabelece a utilização de HTTPS e como a utilização do novo TSA exige a reinstalação do mesmo em todos os prestadores, sugerimos a implementação do TSA HTTPS como padrão.

É necessário apenas configurar o smartagent.ini com a porta correta e colocar o arquivo na pasta de instalação do TSA.

A partir da instalação e validação do componente, o sistema está apto para realizar a captura.

A tela de captura informa se esta realizando o processo utilizando o TSA.