O Protheus possui integração com o TOTVS Identity, que visa aumentar a segurança e produtividade ao diminuir as tarefas e custos atrelados a esta atividade.

O Provisionamento consiste na passagem de informações do ERP Protheus para o portal do TOTVS Identity feita através de uma sincronização de dados. Tais informações são efetuadas separada por grupo de empresa, e contém informações tais como: Item de menu, Consulta Rápida, Cadastro de Grupos e Cadastro de Usuário. Para a realização da sincronização, é importante que o usuário cadastrado no Protheus, tenha um e-mail configurado para ele.

Para configurar o Provisionamento do Protheus com TOTVS Identity, siga os passos abaixo:

1. Configure a seção [HTTP] no arquivo appserver.ini do Servidor de Aplicação do Protheus

* Configurar a chave ENVIRONMENT com o nome do Ambiente do Protheus

[HTTP] ENABLE=1 PORT=8079 Environment=P12

2. Configurar um Webservice REST

http://tdn.totvs.com/pages/viewpage.action?pageId=185747842

[HTTPV11] Enable=1 Sockets=HTTPREST TimeOut=120 AddressFamily=1 [HTTPREST] Port=9090 URIs=HTTPURI SECURITY=0 VERBOSE=1 [HTTPURI] URL=/rest Preparein=all Instances=1,10 [RESTJOB] MAIN=HTTP_START Environment=P12 [ONSTART] Jobs=RESTJOB RefreshRate=120 Environment=P12 ;Configurações opcionais [IDENTITY] ;Habilita a abertura do browser do so EXTERNALBROWSER=1 ;Habilita a gravação de logs detalhados para o fluig TRACE=0 ;Habilita a gravação de logs detalhados para o fluig em uma pasta \fluiglog no rootpah TRACEFILE=0

Alerta de risco

Fique atento ao utilizar o parâmetro de configuração com a chave Security=0, pois isso fará com que as integrações (APIs) não exijam autenticação, consequentemente dados do seu ambiente poderão ser consultados sem qualquer controle de autorização.

Solicitar via chamado a liberação do DNS:HTTP para acesso externo.

3. No TOTVS Identity, faça um Clone do Aplicativo do Protheus, ou crie um novo

4. Acesse o Aplicativo e faça a configuração

5. Acesse o Configurador

6. Acesse a rotina Configurador > Usuário > Senhas > Config Identity

7. Abra a pasta bin/Appserver do servidor de Aplicação do Protheus, clique com o botão direito sobre a pasta SSO, desmarque a opção Somente leitura e clique em OK

8. No Configurador, preencha o endereço do TOTVS Identity, insira o Token de Configuração (que é obtido no site do TOTVS Identity), e clique em Configurar

9. Após a sincronização, as informações da aba Configurações serão preenchidas

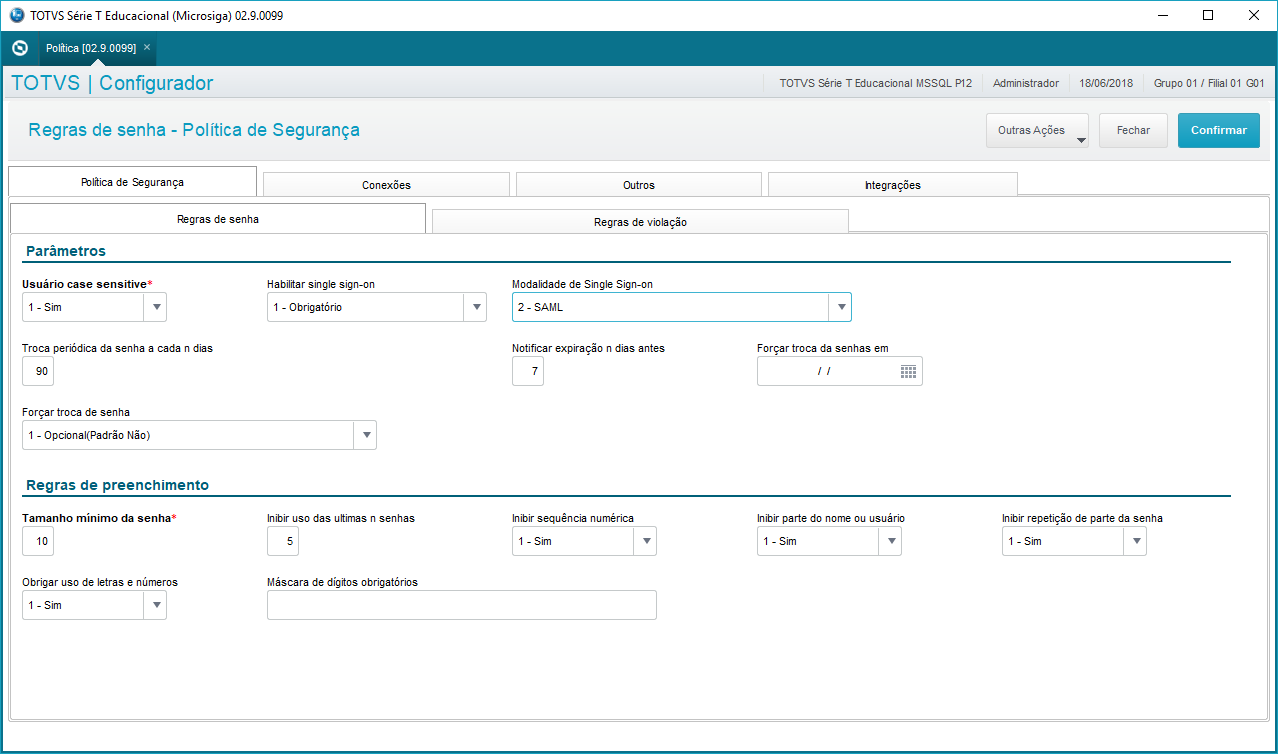

10. Acesse Configurador > Usuário > Senhas > Política

11. No campo Habilitar single sign-on, altere para Obrigatório

12. No campo Modalidade de Single Sign-on, altere para SAML

13. Para o correto funcionamento é obrigatório o aplicativo Desktop Launcher instalado em cada computador. Link para download:

https://SeuEnderecoFluig/cloudpass/asset/desktoplauncher/

Vídeo de demonstração do procedimento:

Para configurar o Provisionamento de Usuários do TOTVS Identity com o Protheus, utilize o link abaixo:

Totvs Identity - Usuários replicados para o Protheus

Para a sincronização das empresas com o Fluig, é necessário que os seguintes campos estejam preenchidos no sigamat.emp (Cadastro de Filiais): M0_CGC (CNPJ), M0_INSC (Inscrição Estadual), M0_ESTENT (Estado Fiscal).

Configurando o Single SignOn na modalidade SAML, ao abrir o SmartClient Desktop, será aberta uma janela interna de navegador para efetuar o login via SAML. Após efetuar o login, você poderá continuar com o uso do SmartClient Desktop.

Observação: ao abrir a janela interna de navegador, se aparecer uma tela em branco ao invés de abrir a tela de login, deve-se inserir a linha XFrameOptions na seção [HTTP] do arquivo appserver.ini do servidor de aplicação para adicionar uma configuração de XFrame. Exemplo:

[HTTP] Enable=1 port=8080 PATH=C:\P12\Protheus_Data\http-root XFrameOptions = ALLOW-FROM http://hostname:8080 ENVIRONMENT=P12

A tela pode aparecer em branco devido a um problema de CORS na abertura da página, pois a página de autenticação do Fluig será aberta dentro de uma TAG iFrame, e o servidor pode bloquear a requisição. Essa chave no servidor HTTP irá fazer com que seja enviado um header indicando a permissão de execução em um iFrame. O conteúdo informado na chave é fixo, como ALLOW-FROM (em maiúsculo), seguido do Hostname (ou IP) e a Porta do seu servidor HTTP.

Este recurso permite utilizar o login via SAML em estações MAC OSX e Linux.

Disponível a partir de:

• Binário Lobo Guará

• LIB 20191007

Configurando Identity para Smartclient HTML ou WEBAPP

Diferente da configuração com Smartclient.exe, o sincronismo para Smartclient HTML deve possuir o modo de login tipo SAML. No exemplo abaixo estou utilizando a porta 9090 configurada na sessão HTTP do meu appserver.ini dedicado.

Nota-se que não existe nenhum campo para informar o caminho do Smartclient nesta configuração.

O Smartclient HTML ou WEBAPP é chamado no appserver.ini utilizado para configurar o TOTVS Identity, criando a sessão SAML conforme exemplo:

[SAML]

SMARTCLIENTHTML=http://10.172.78.51:8080/

Importante

o url do smartclienthtml deve ter a barra no final, conforme demonstrado acima

No exemplo estou chamado meu Smartclient HTML na porta 8080. Quando chamado via Dashboard automaticamente será direcionado a esta URL.

É obrigatório possuir um AppServer dedicado para configurar o Identity HTML e um para o Identity Desktop, devido gravações diferentes na pasta SSO.

Arquitetura AppServer com Broker Identity Client e Identity HTML

Arquitetura AppServer sem Broker Identity Client e Identity HTML

Não é preciso fazer o provisionamento já possuindo a configuração Desktop realizada.

Os demais itens são semelhantes ao modo executável SAML.