Falando de configuração do Desktop SSO...

O Desktop SSO é um componente não obrigatório na arquitetura do Identity e que pode ser habilitado pelo administrador do contexto. Ele é responsável pelo Single Sign On (SSO), o que permite aos usuários que já estejam autenticados no Windows da estação de trabalho acessar o Identity sem informar as credenciais (e-mail e senha) manualmente.

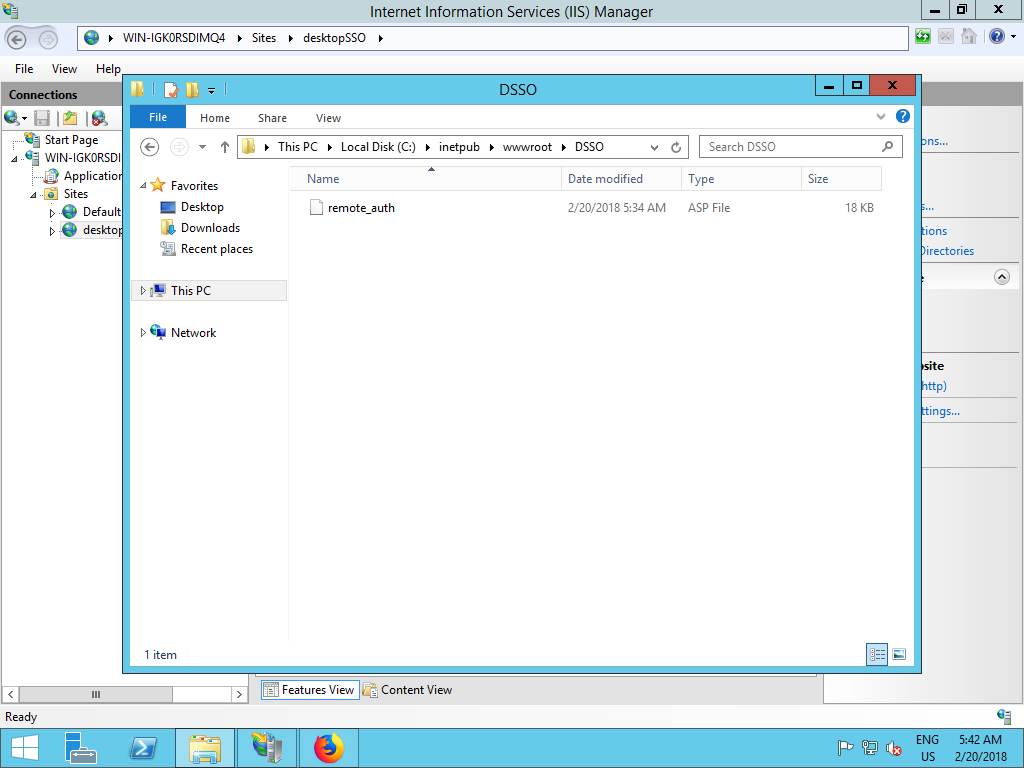

A validação das credenciais do Windows no Identity é realizada através de um script ASP, que é gerado pelo próprio Identity e deve ser hospedado em um servidor IIS (Internet Information Service). O script consulta as credenciais no Active Directory, recupera o e-mail associado ao usuário e o valida no Identity.

Se as credenciais forem legítimas, o usuário obterá acesso ao Identity sem a necessidade de informá-las manualmente. Caso as credenciais não sejam válidas, será apresentada ao usuário a página de login do Identity, onde ele deverá informar o e-mail e senha para ter acesso às aplicações.

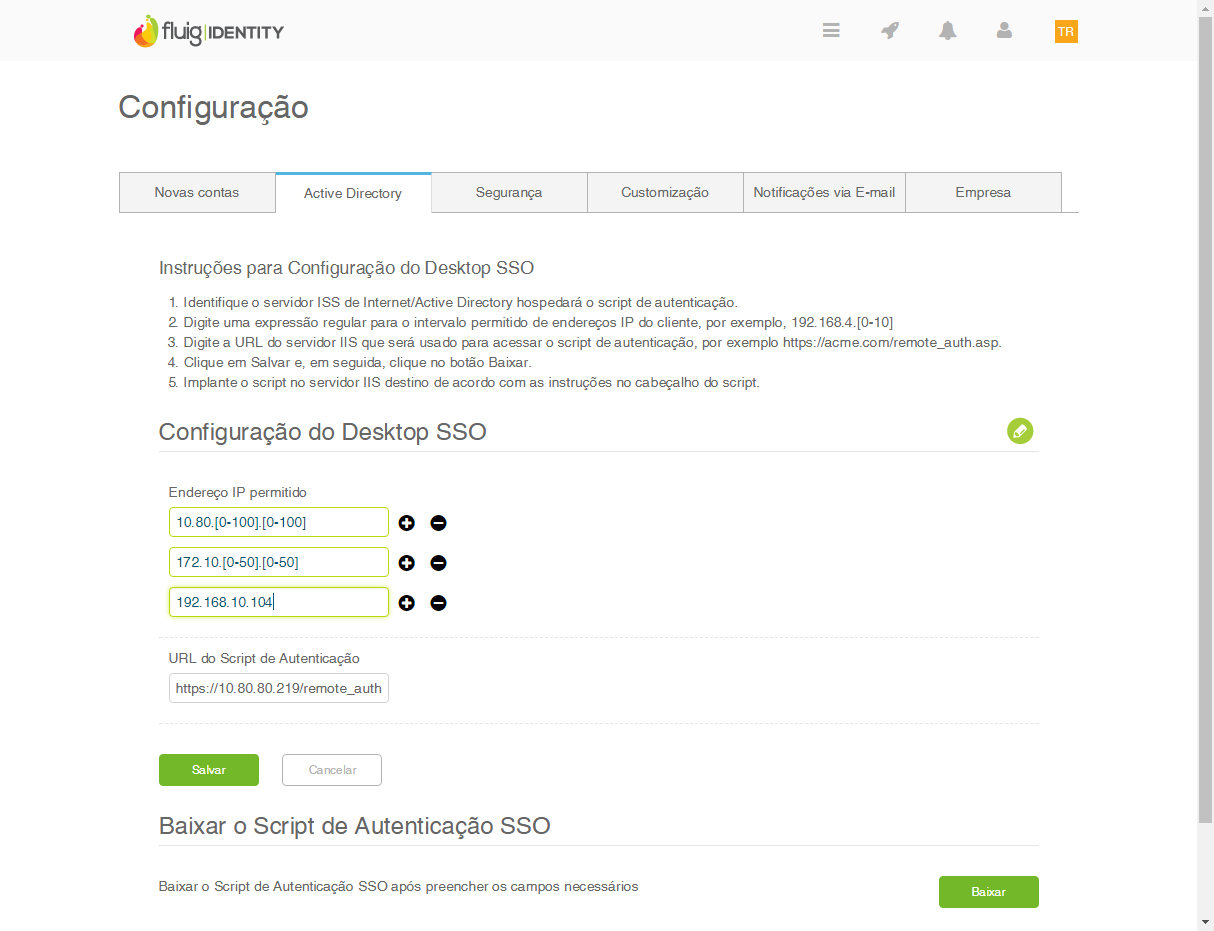

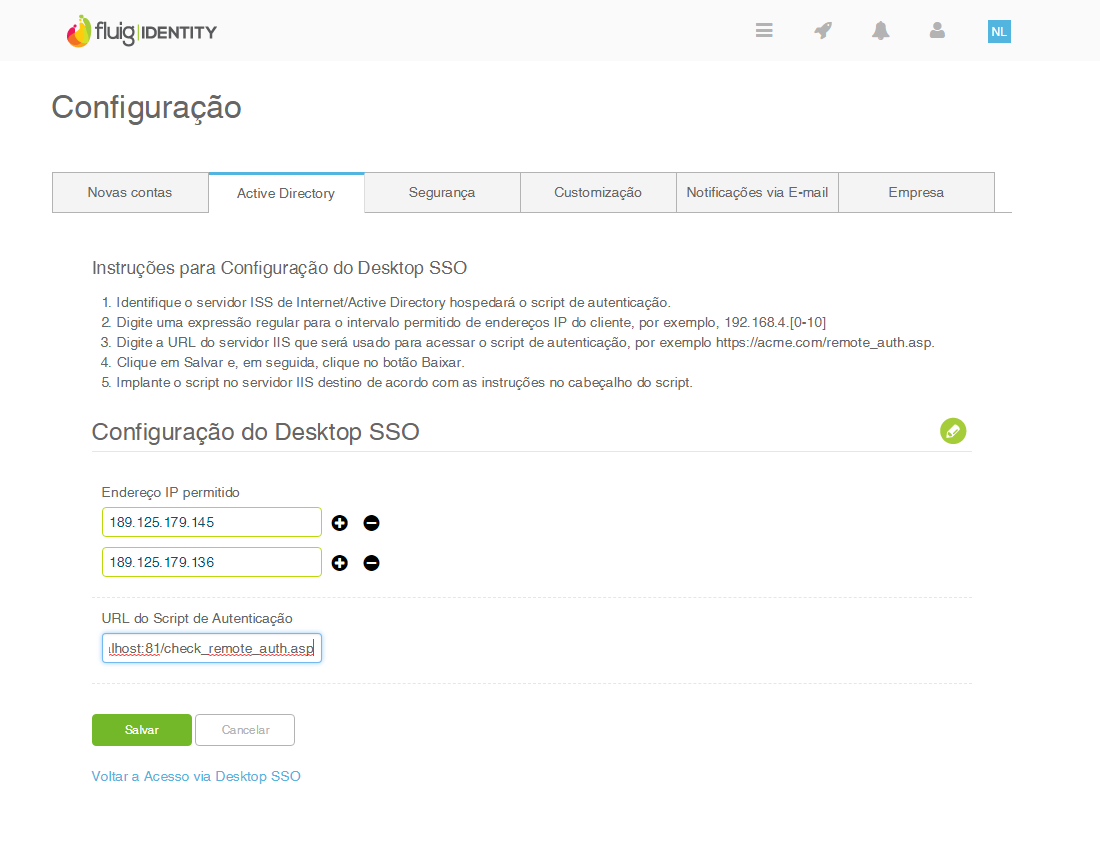

Para maior segurança, é possível cadastrar intervalos de IPs, que restringem a permissão para utilização do recurso de SSO. Isto permite, por exemplo, que usuários internos da empresa tenham a experiência SSO habilitada, enquanto usuários externos à rede corporativa serão obrigados a entrar com credenciais manualmente para ter acesso ao Identity e seus aplicativos.

Atenção!

O Desktop SSO não cria o usuário no TOTVS Identity, então ele precisa ser criado previamente, com o mesmo e-mail que está no AD, para que o login funcione corretamente.

Habilitando o Desktop SSO no Identity

Siga os passos abaixo como administrador do contexto para habilitar o Desktop SSO.

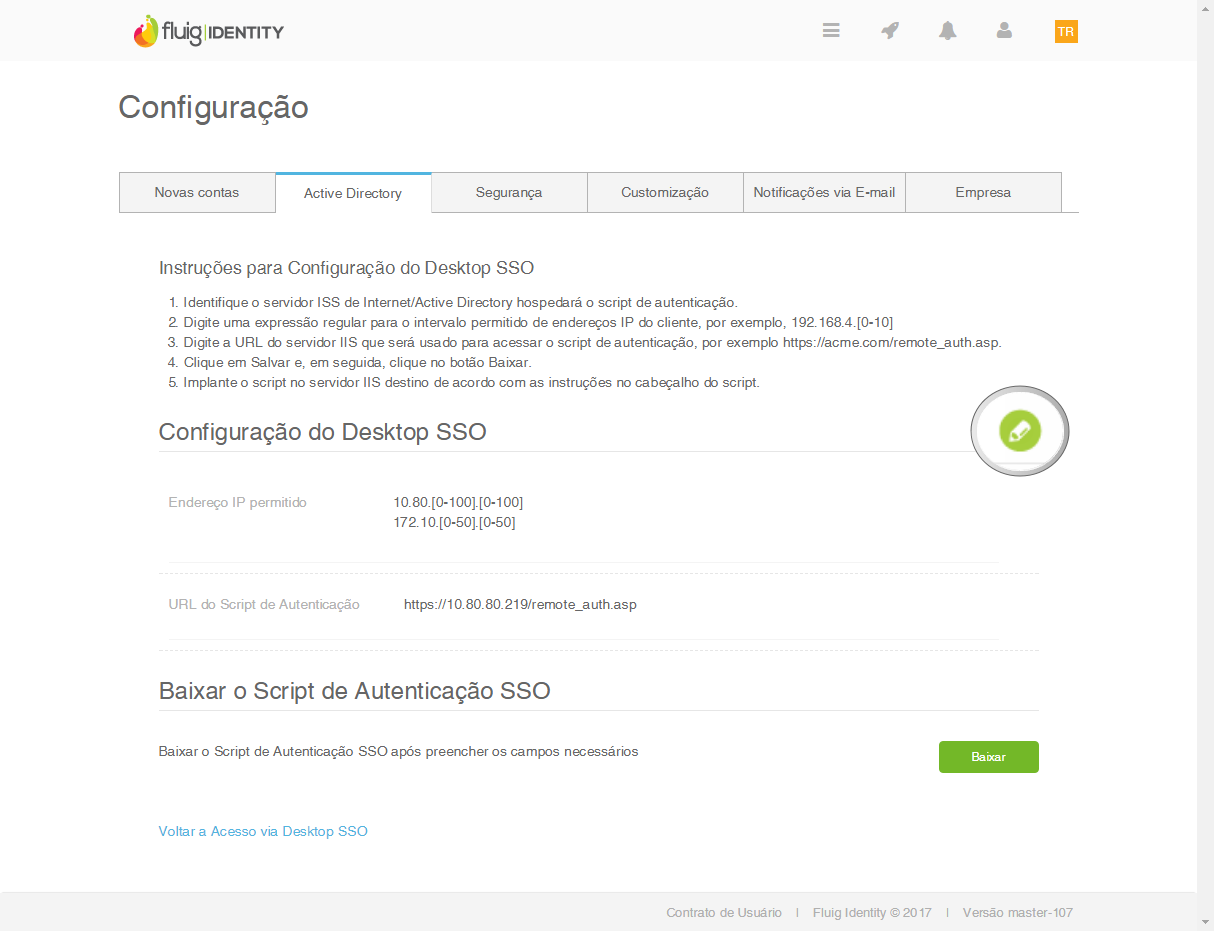

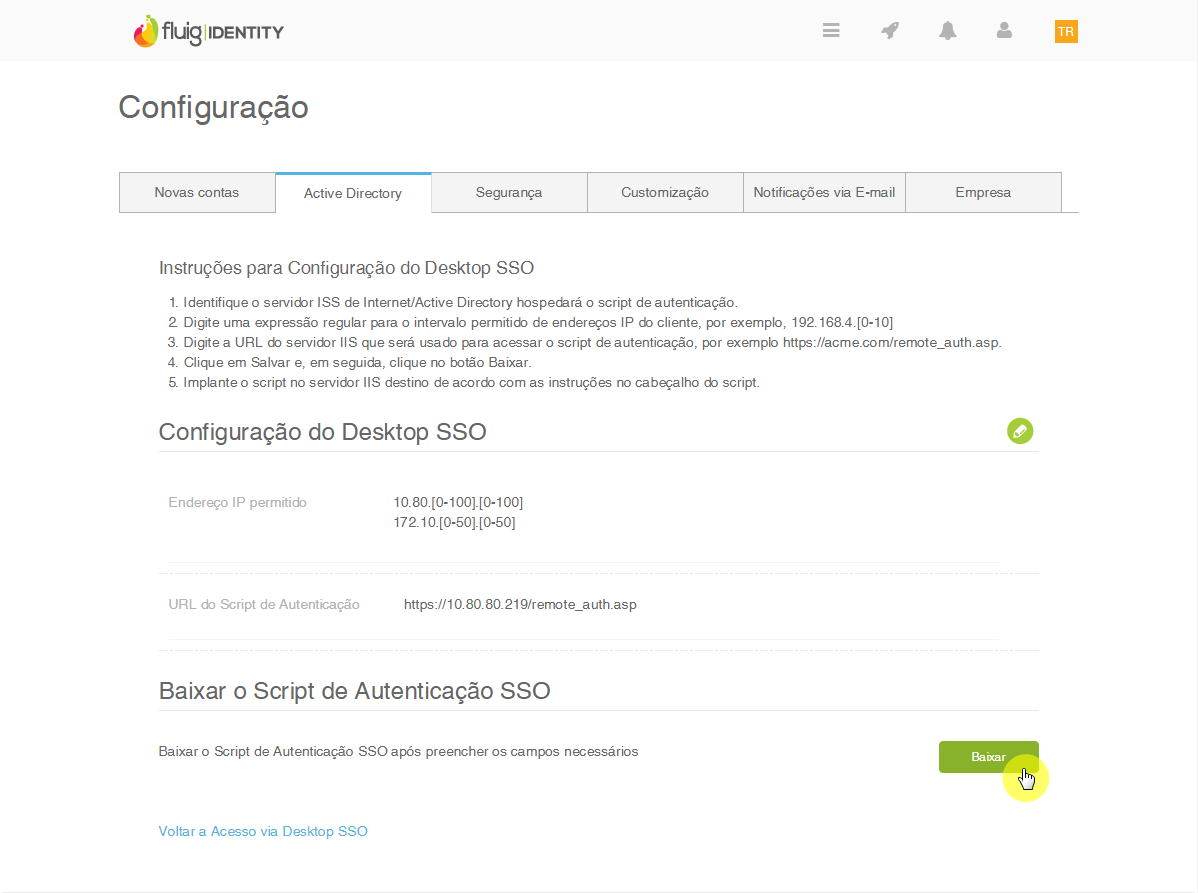

- Para habilitar o SSO em um contexto do TOTVS Identity, o administrador deve acessar Configurações.

- Acessar a aba Active Directory.

Configurar o Desktop SSO no IIS

Para realizar a configuração do Desktop SSO, é necessário possuir um servidor Windows com o recurso IIS (Internet Information Services) habilitado para que o script de autenticação SSO seja hospedado. Nos tutoriais abaixo são demonstradas em um servidor Windows Server 2012 R2 a inclusão dos roles exigidos e a configuração do script no IIS.

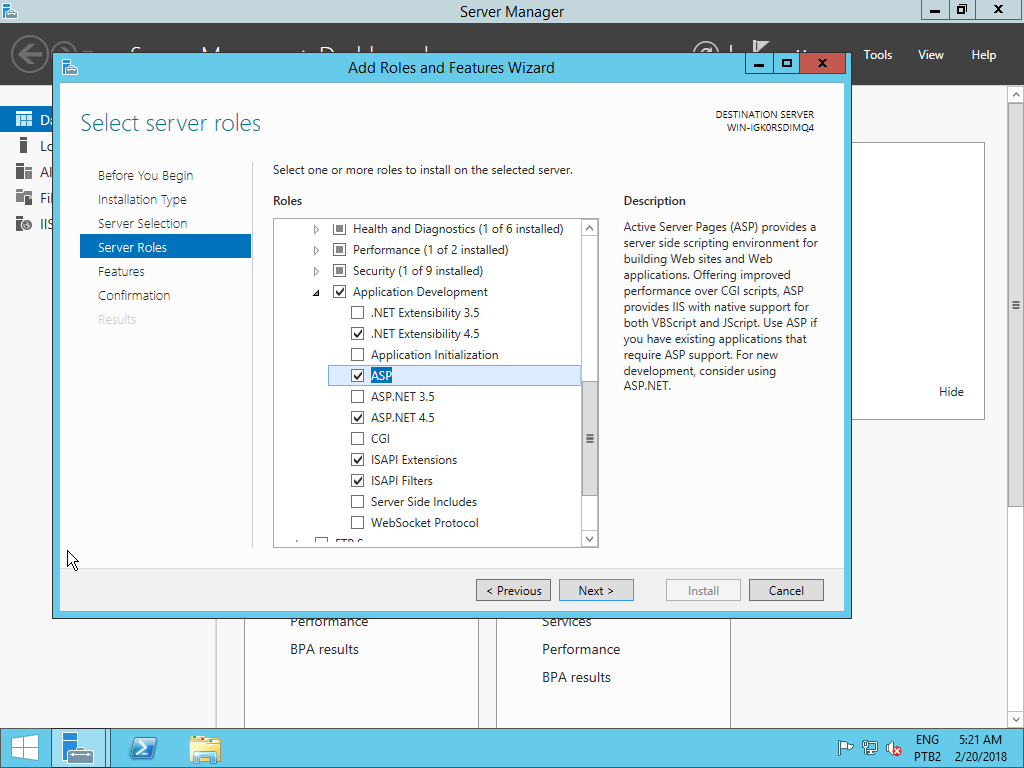

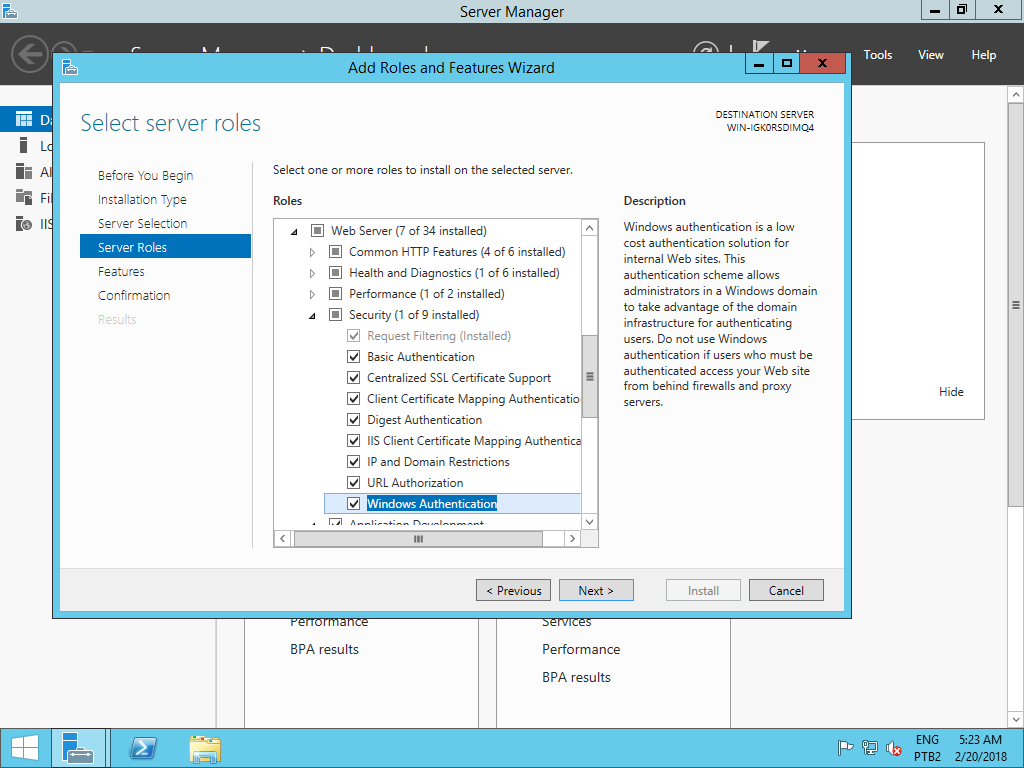

Habilitar Roles

Para o correto funcionamento do Single Sign On, é fundamental adicionar os seguintes roles ao servidor Windows:

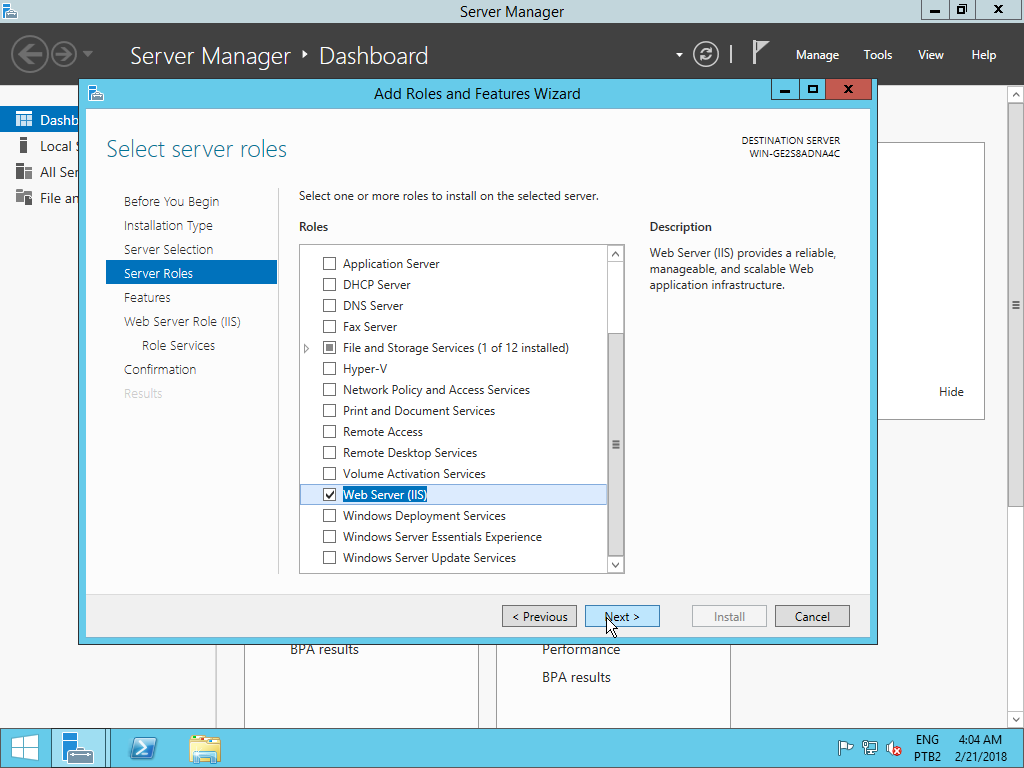

- O role Web Server inclui o IIS (Internet Information Services) e é um pré-requisito para os demais roles exigidos para o SSO.

- No Server Manager do Windows, acionar Manage → Add Roles and Features.

- No wizard apresentado, acionar Next até chegar à pagina Server Roles.

- Marcar a opção Web Server (IIS) e acionar Next.

- Será apresentando um quadro questionando se os recursos (features) necessários para o IIS também devem ser instalados. Acionar Add Features.

- Acionar Next até chegar à página Confirmation e acionar Install para instalar o role Web Server.

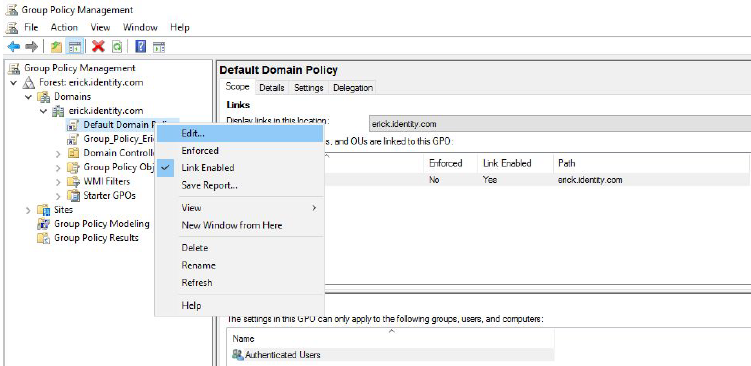

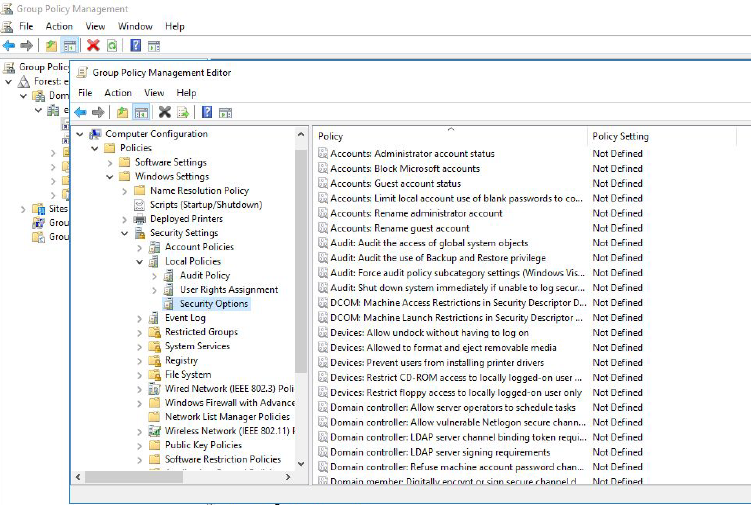

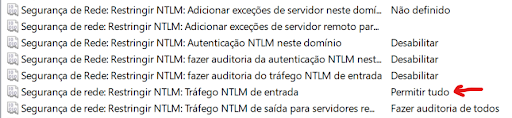

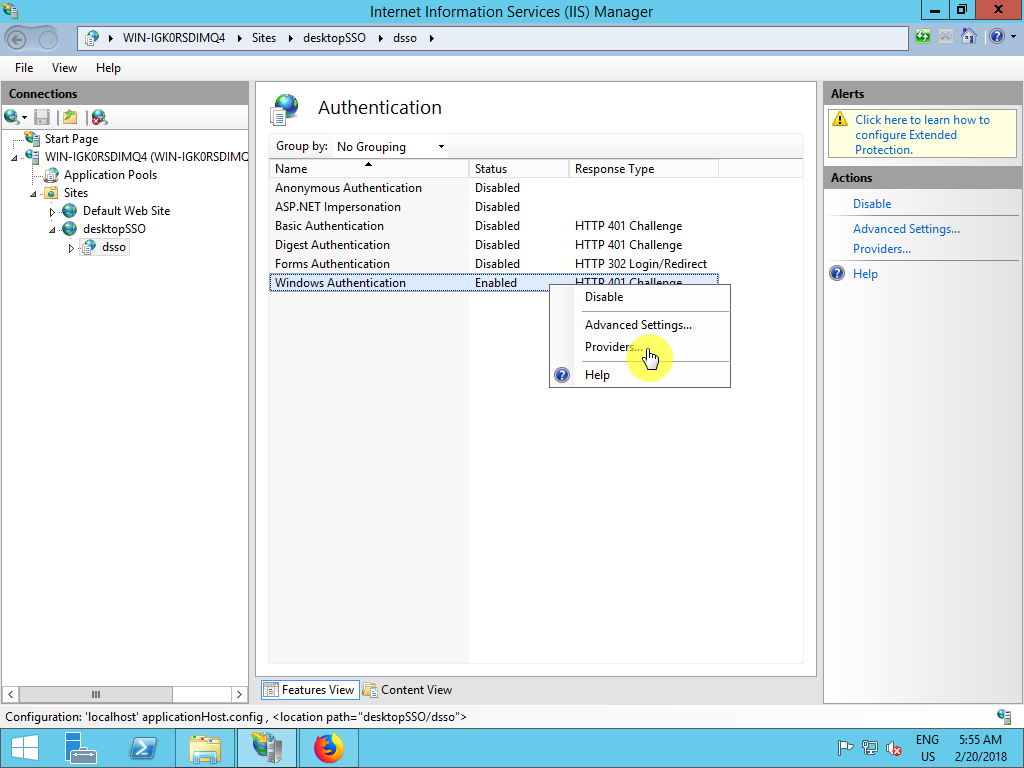

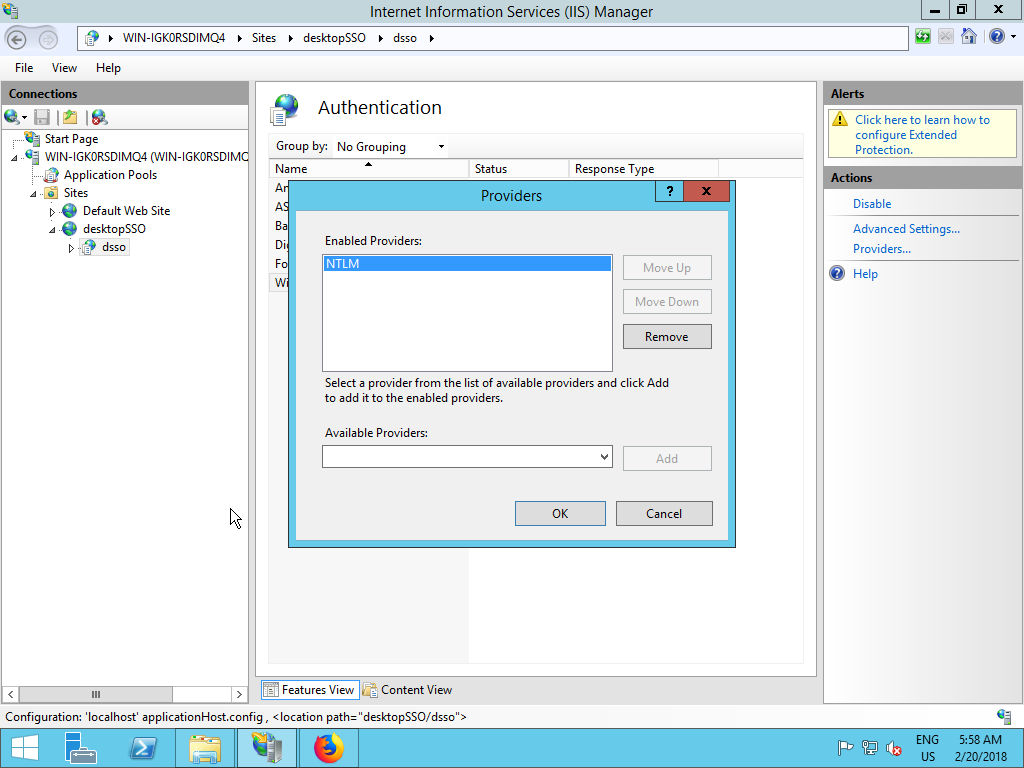

Ativar tráfego NTLM

O Desktop SSO depende do protocolo NTLM para funcionar corretamente. Confira os passos abaixo para ativar o tráfego NTLM.

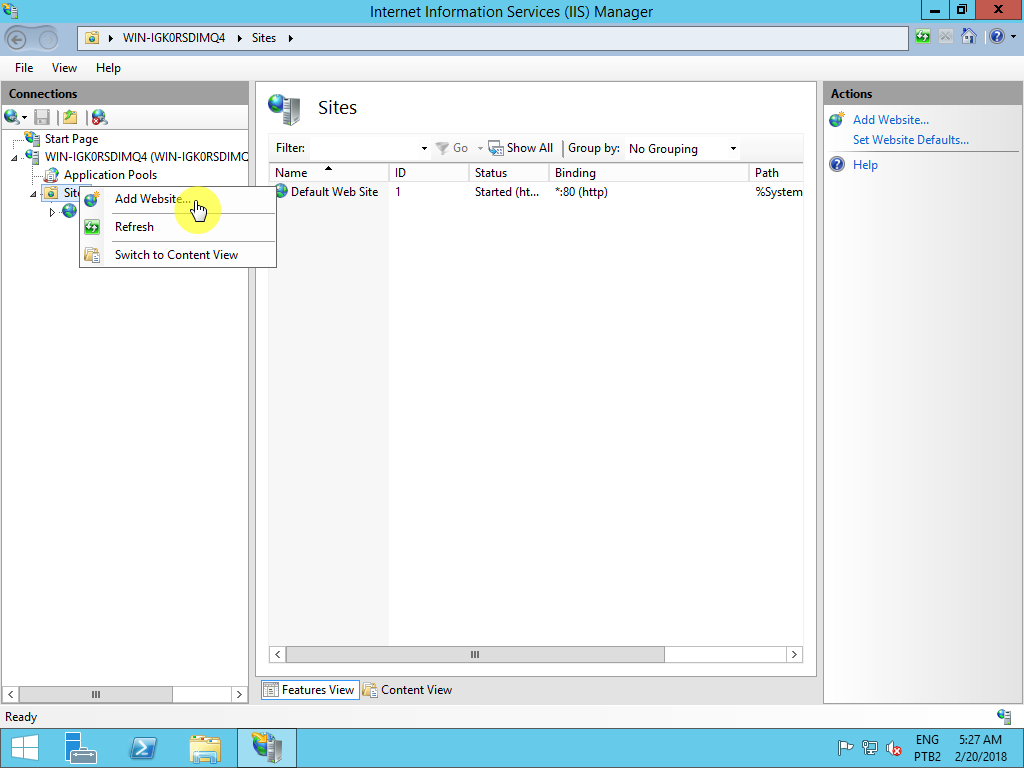

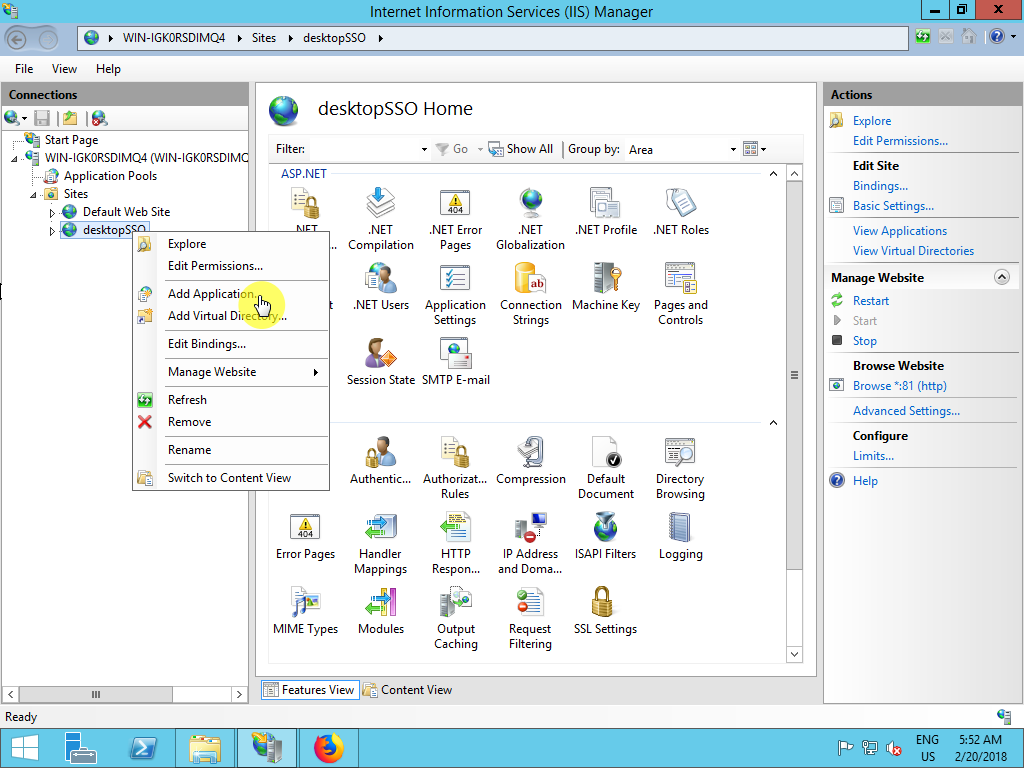

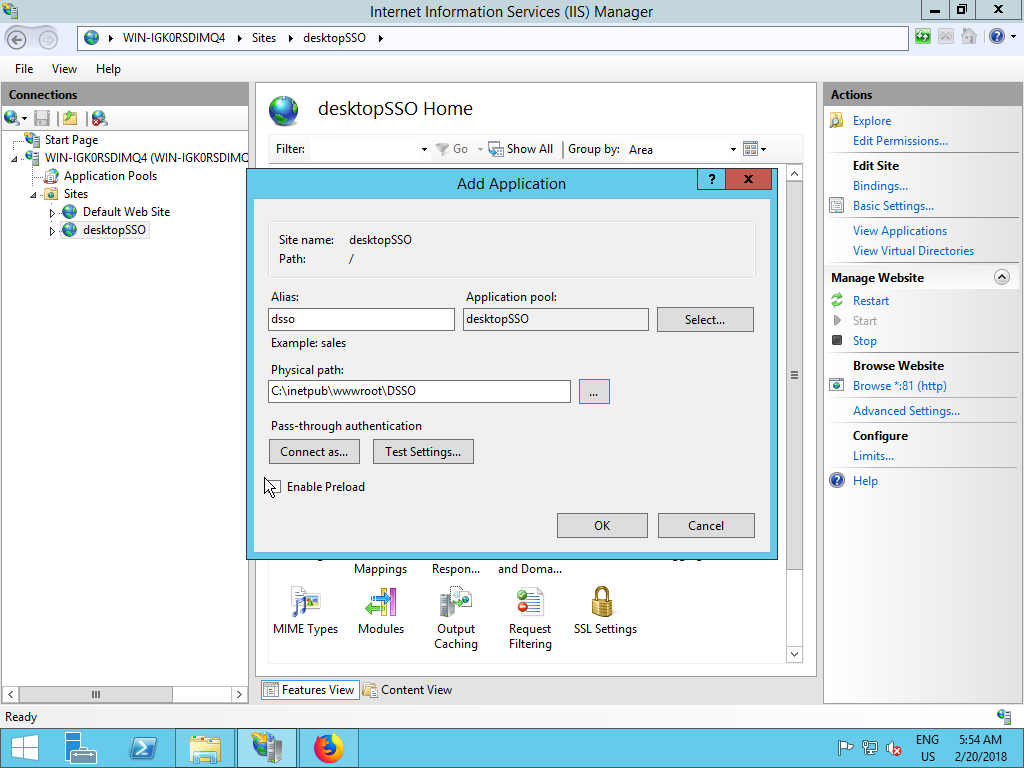

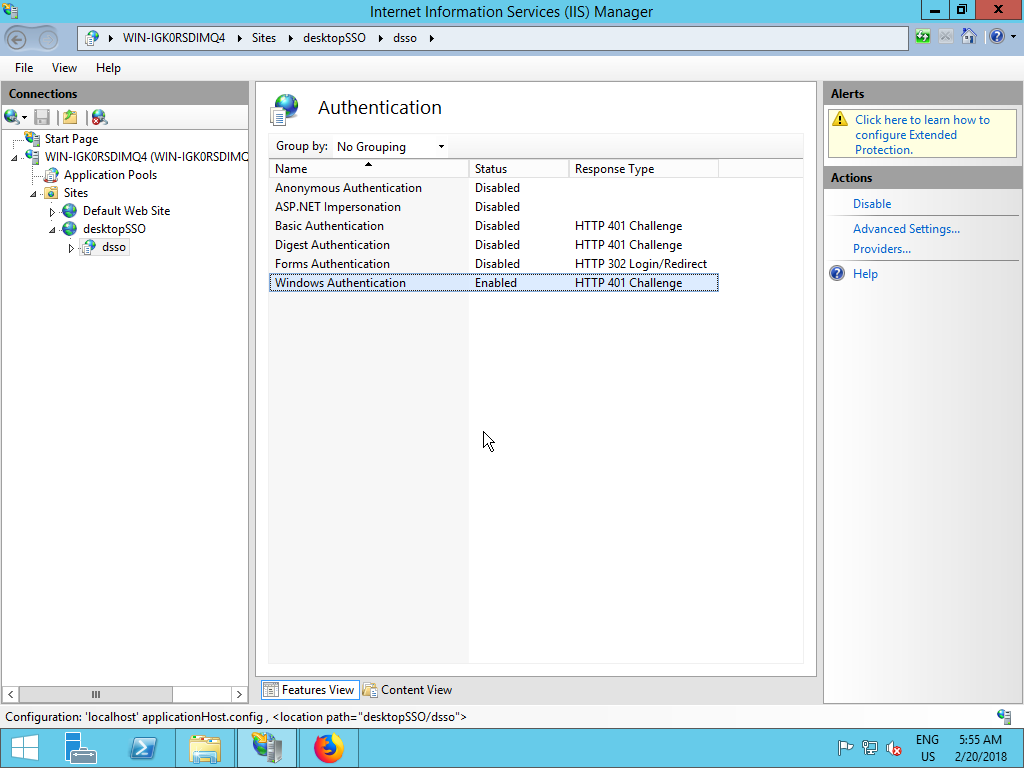

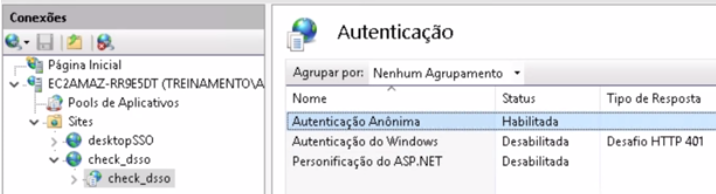

Configurar o Script no IIS

Após a habilitação dos roles obrigatórios, o script de autenticação do Desktop SSO deve ser configurado e hospedado no IIS.

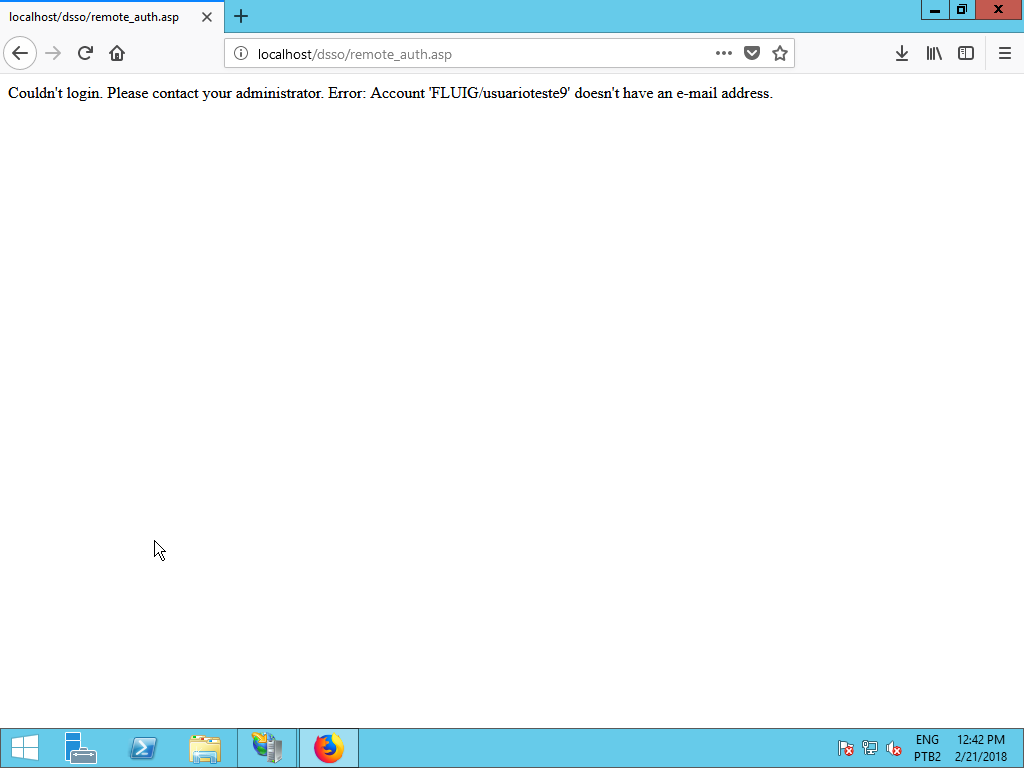

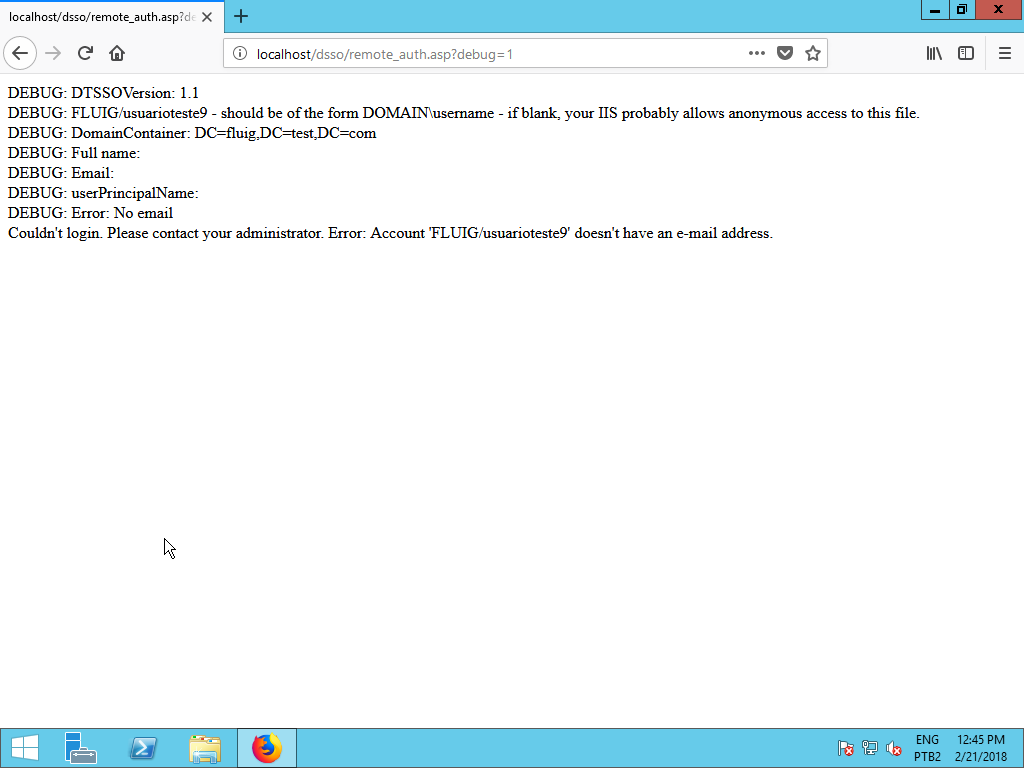

Verificar a configuração do SSO

Após a configuração do script de autenticação do Desktop SSO no IIS, é possível executá-lo para confirmar se o procedimento foi realizado corretamente.

- Abrir o navegador e acessar a URL do script, por exemplo, http://localhost/dsso/remote_auth.asp.

- No exemplo abaixo, o usuário "usuarioteste9" estava logado diretamente no servidor. A mensagem abaixo mostra que o usuário foi localizado no Active Directory, porém não possuía um e-mail cadastrado, o que é primordial para o Identity.

- Em uma situação como essa, ao tentar acessar o contexto da empresa no Identity, o usuário seria redirecionado para a página de login e uma mensagem de login SSO inválido seria exibida.

Configurar navegadores

A configuração nos navegadores tem por objetivo direcioná-los para a URL do Desktop SSO para a realização do login com as credenciais do Windows. A configuração realizada no Internet Explorer também é válida para o Google Chrome, enquanto o Mozilla Firefox exige uma configuração específica.

Google Chrome e Internet Explorer

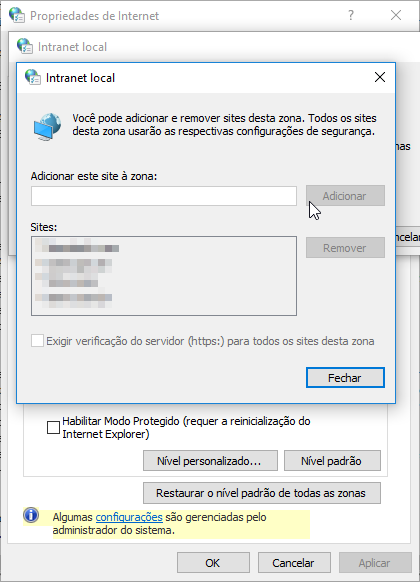

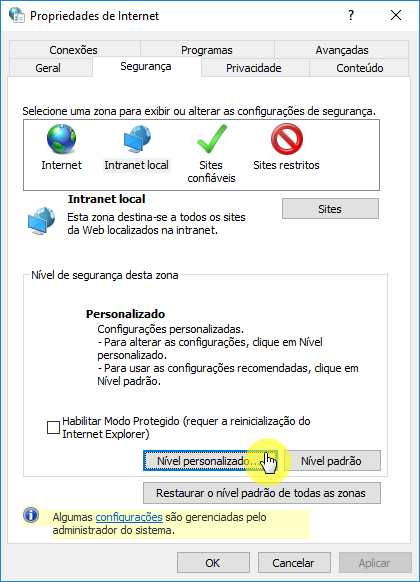

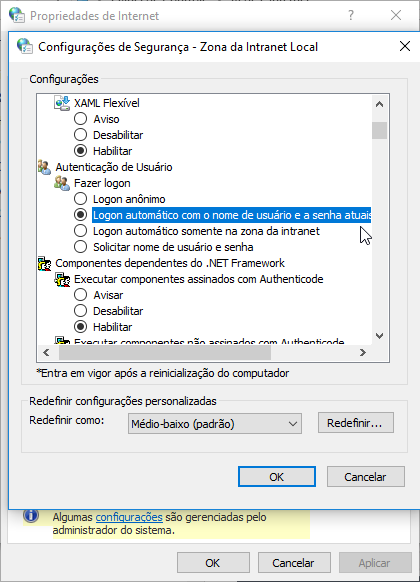

É necessário configurar o navegador do usuário para que ele utilize autenticação Windows (NTLM) com o script remote_auth.asp.

Mesmo que o Desktop SSO tenha sido configurado para utilizar autenticação Windows no IIS, o navegador do cliente precisa enviar as credenciais para que o script possa fazer as validações necessárias no Active Directory e no Identity.

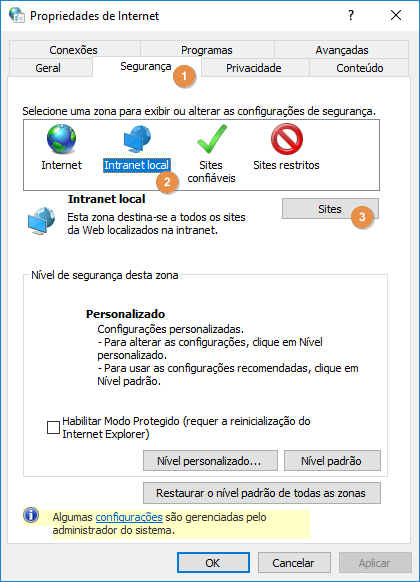

- Acessar o Painel de Controle do Windows e acionar a opção Rede e Internet.

- No menu Rede e Internet, acionar a opção Opções da Internet.

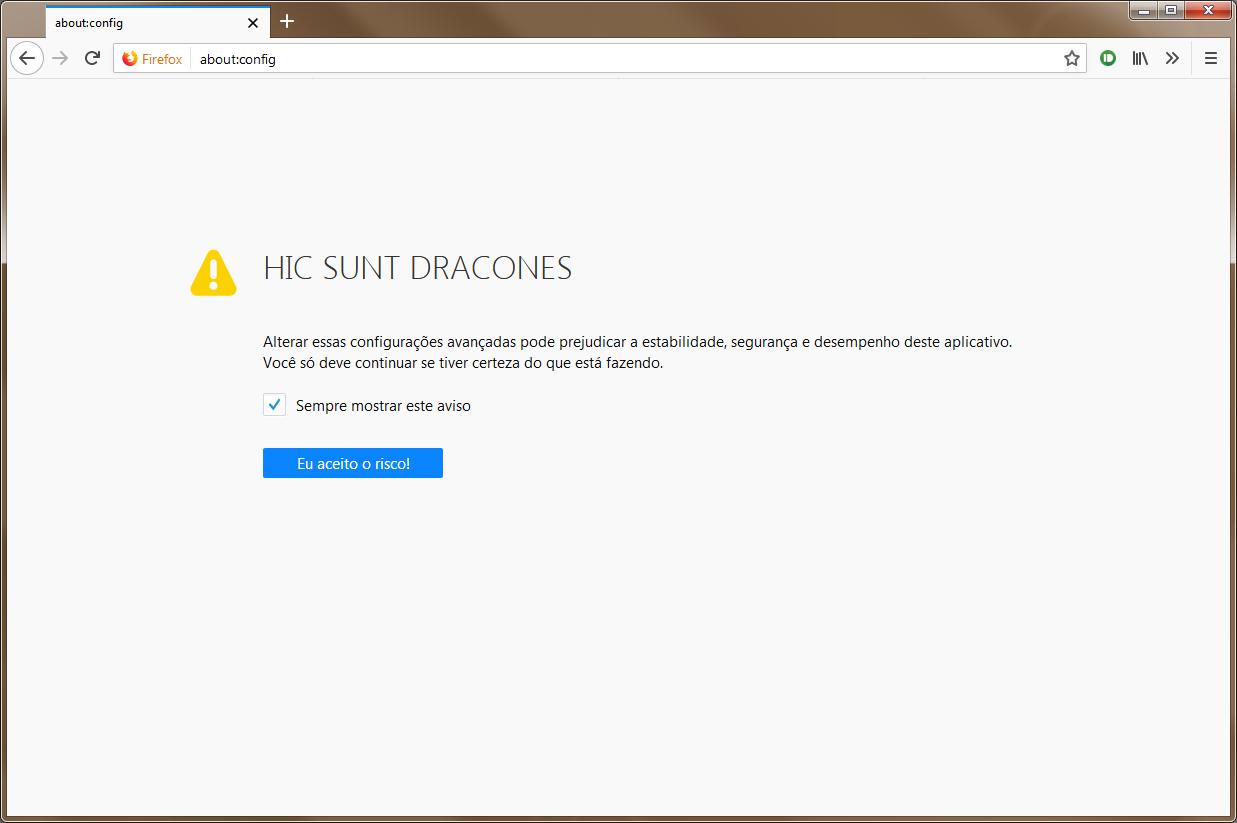

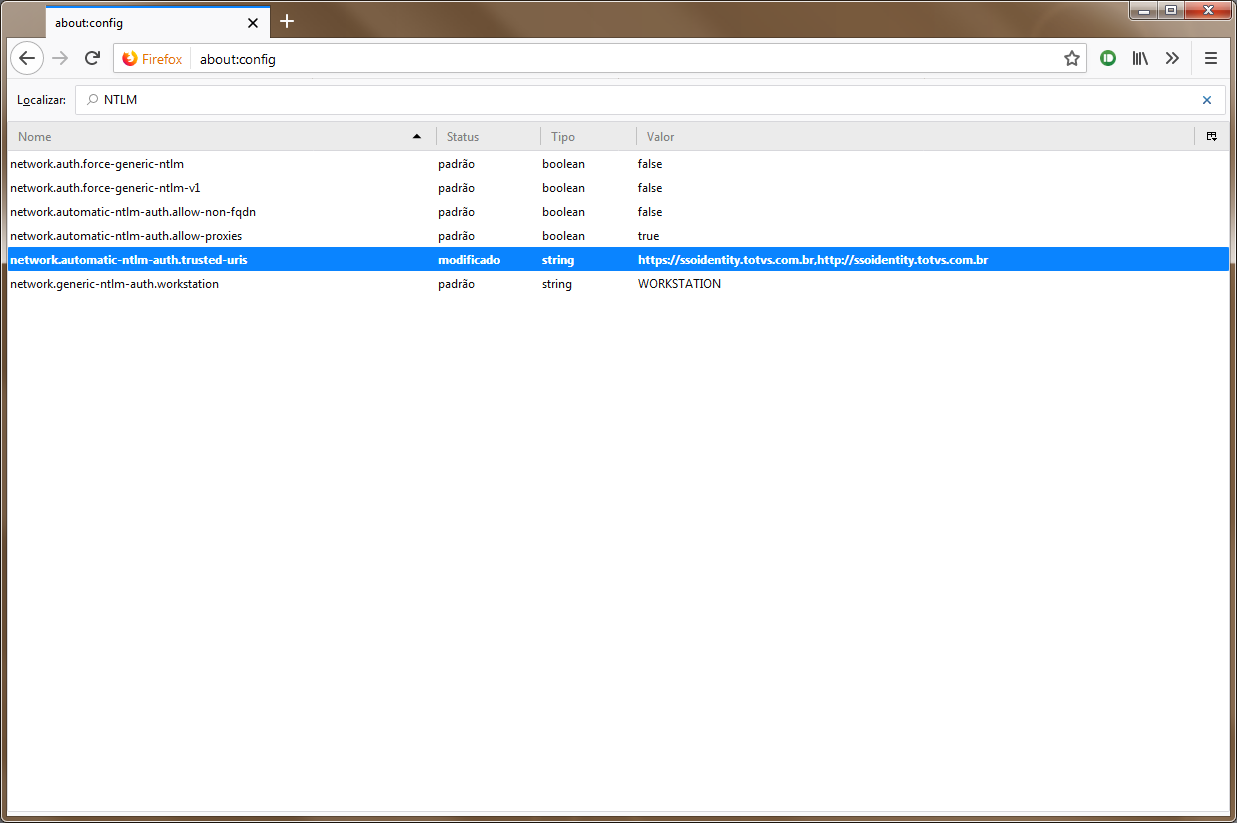

Mozilla Firefox

O navegador Mozilla Firefox exige uma configuração específica.

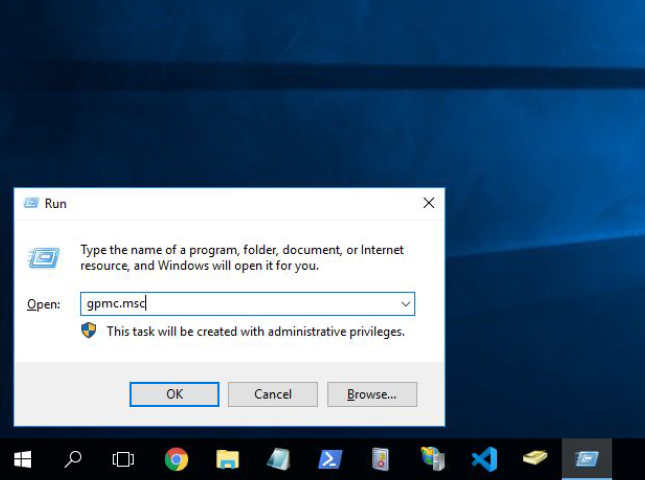

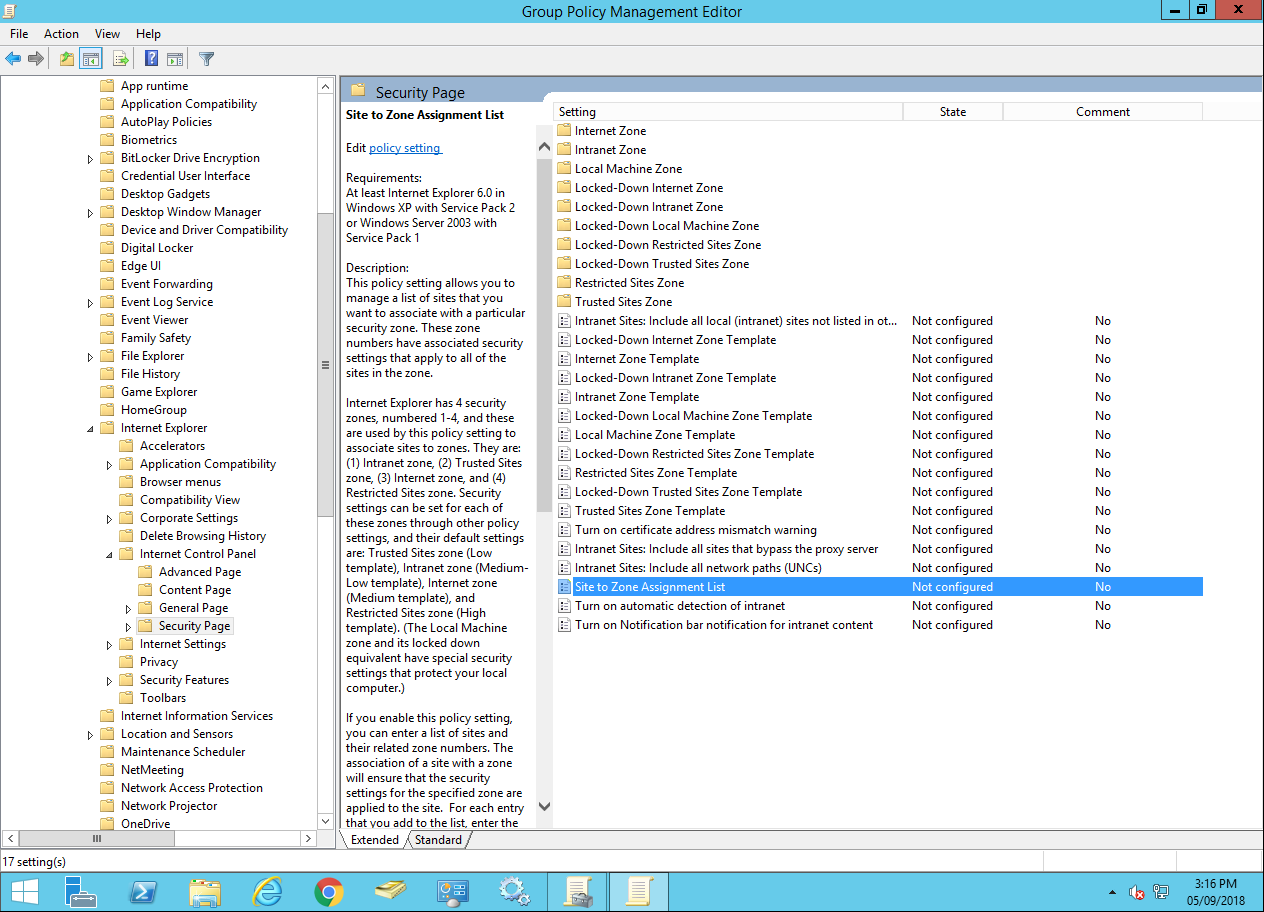

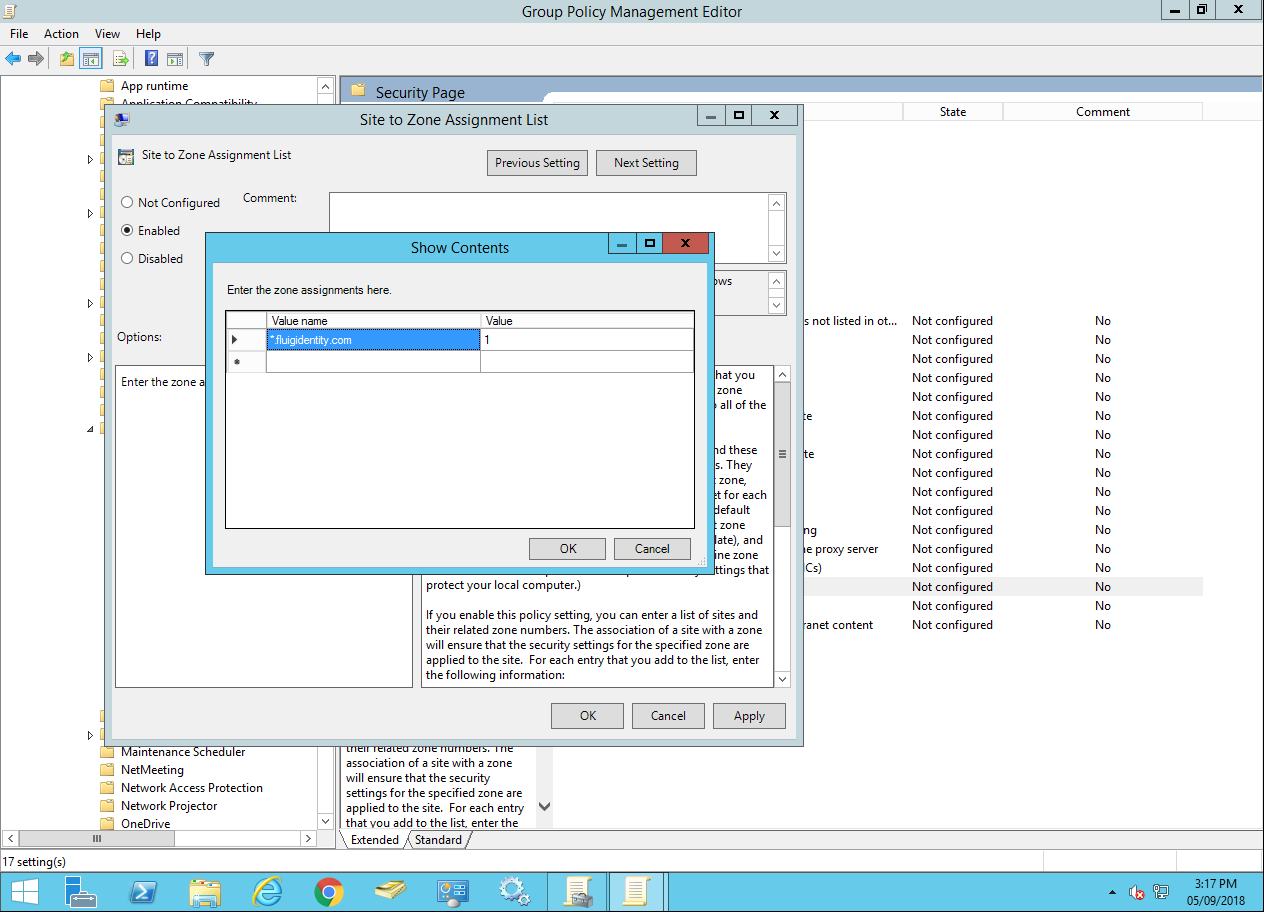

Group Policies para Google Chrome e Internet Explorer

Caso a empresa possua uma grande quantidade de navegadores e estações de trabalho a serem configuradas, é possível fazer a distribuição das configurações utilizando-se de Group Policies (GPO). Durante o procedimento de autenticação no domínio, pode-se executar uma série de tarefas automáticas como, por exemplo, configurar o Internet Explorer do usuário.

- O administrador deverá definir a seguinte configuração de GPO: Computer Configuration → Administrative Templates → Windows Components → Internet Explorer → Internet Control Panel → Security Page.

Configuração para Linux, macOS e Mobile

O Desktop SSO utiliza o protocolo NTLM para realizar o Single Sign On, porém este é um protocolo utilizado apenas pelo sistema operacional Windows. Para tratar situações onde o cliente possui estações Linux, macOS ou realiza o acesso via dispositivo móvel, é possível instalar um script, executado antes do Desktop SSO, com a finalidade de identificar o sistema operacional que está requisitando a página.

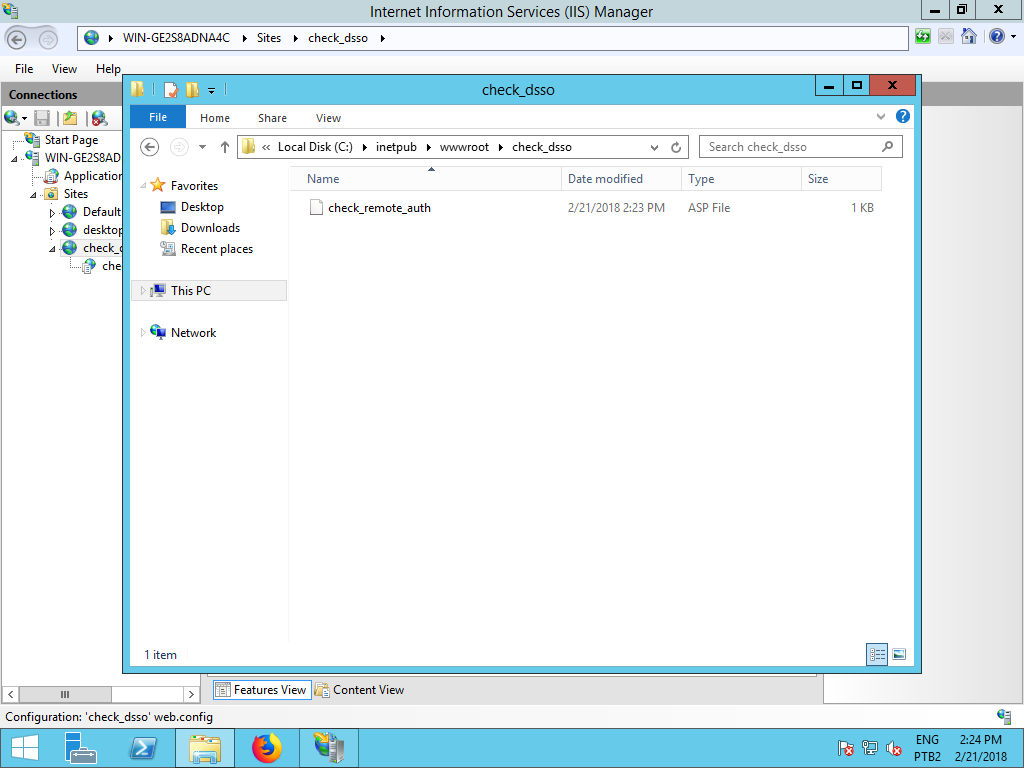

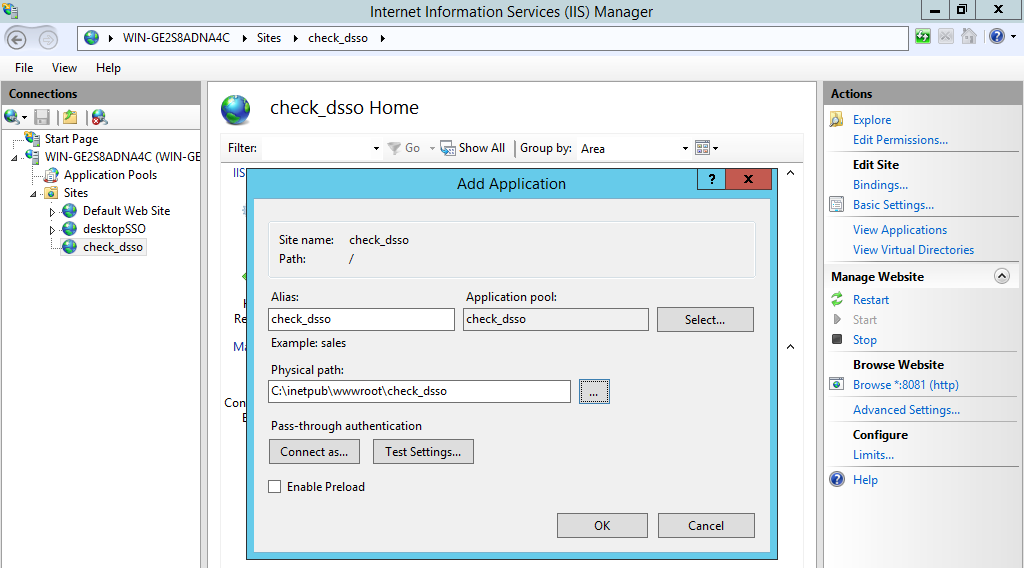

Chamado de check_remote_auth.asp, este script não é distribuído pelo Identity, mas foi construído especificamente para implantações com ecossistemas mais complexos, envolvendo diferentes sistemas operacionais.

- Fazer o download do arquivo check_remote_auth.asp nesse link. (É necessário editá-lo e ajustar os parâmetros conforme descrição disponível dentro do próprio script).

- Esse arquivo deve ser hospedado no mesmo IIS em que foi armazenado o script do Desktop SSO.

- Para isso, criar uma pasta dentro do diretório "C:/inetpub/wwwroot", assim como foi feito para o remote_auth.asp.

Opções de arquitetura para alta disponibilidade

O Desktop SSO pode utilizar uma arquitetura baseada em um único servidor. O problema é que neste cenário, se o script estiver offline, o usuário não conseguirá autenticar no Identity.

O administrador deverá desabilitar o Single Sign On do contexto do cliente, no Identity, ou corrigir o que for necessário para que o script fique online.

Existe uma opção onde podemos instalar o Desktop SSO em duas máquinas, o que fornece uma boa redundância do componente. Se um servidor ou uma aplicação estiver indisponível, o outro servidor assume a responsabilidade de manter o serviço de Single Sign On acessível.

Para isso precisamos disponibilizar um Load Balancer que terá a responsabilidade de fazer o redirect, caso um dos dois servidores com Desktop SSO esteja offline. Existem algumas opções para efetuar o Load Balance, como por exemplo, Apache, BIG-IP e Barracuda.

Tempo aproximado para leitura: superior a 15 minutos

Tempo aproximado para leitura: superior a 15 minutos