Índice

Objetivo

Este documento é demonstra como integrar o sistema RM com o ADFS AD FS como provedor de Identidade.

Introdução

O AD FS, O ADFS (Active Diretory Federation Services, ) permite o compartilhamento da informação de identidade em um ampla variedade de aplicativos utilizando o padrão SAML que é suportado na linha RM.

Configurando o Aplicativo Confiável no ADFS

Abaixo são demonstrados os passos para a criação da entidade confiável para a Linha RM dentro do AD FS.ADFS.

| Informações |

|---|

|

| Passo a Passo| Configurando o Aplicativo Confiável no ADFS |

| | | id | Passo 1 |

|---|

| 1 | | title | Passo 1 |

|---|

Ao acessar a configuração do AD FS, selecione "Add Relying Party Trust" para acesso ao assistente de configuração. |

Image Removed Image Removed

Acione o botão "Start". Image Added Image Added

|

| | id | Passo 2title | Passo 2 | Passo 2 | | Selecione a opção "Enter data about the relying party manually" para inserir os dados sobre a Linha RM. |

Image Removed Image Removed Image Added Image Added

Acione o botão "Next". |

| id | Passo 3 |

|---|

| label | Passo 3 |

|---|

| title | Passo 3 |

|---|

Image Removed Image Removed

| Card |

|---|

| id | Passo 4 |

|---|

| label | Passo 4 |

|---|

| title | Passo 4 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 5 |

|---|

| label | Passo 5 |

|---|

| title | Passo 5 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 6 |

|---|

| label | Passo 6 |

|---|

| title | Passo 6 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 7 |

|---|

| label | Passo 7 |

|---|

| title | Passo 7 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 8 |

|---|

| label | Passo 8 |

|---|

| title | Passo 8 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 9 |

|---|

| label | Passo 9 |

|---|

| title | Passo 9 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 10 |

|---|

| label | Passo 10 |

|---|

| title | Passo 10 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 11 |

|---|

| label | Passo 11 |

|---|

| title | Passo 11 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 12 |

|---|

| label | Passo 12 |

|---|

| title | Passo 12 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 13 |

|---|

| label | Passo 13 |

|---|

| title | Passo 13 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 14 |

|---|

| label | Passo 14 |

|---|

| title | Passo 14 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 15 |

|---|

| label | Passo 15 |

|---|

| title | Passo 15 |

|---|

|  Image Removed Image Removed

| Card |

|---|

| id | Passo 16 |

|---|

| label | Passo 16 |

|---|

| title | Passo 16 |

|---|

|  Image Removed Image Removed

|

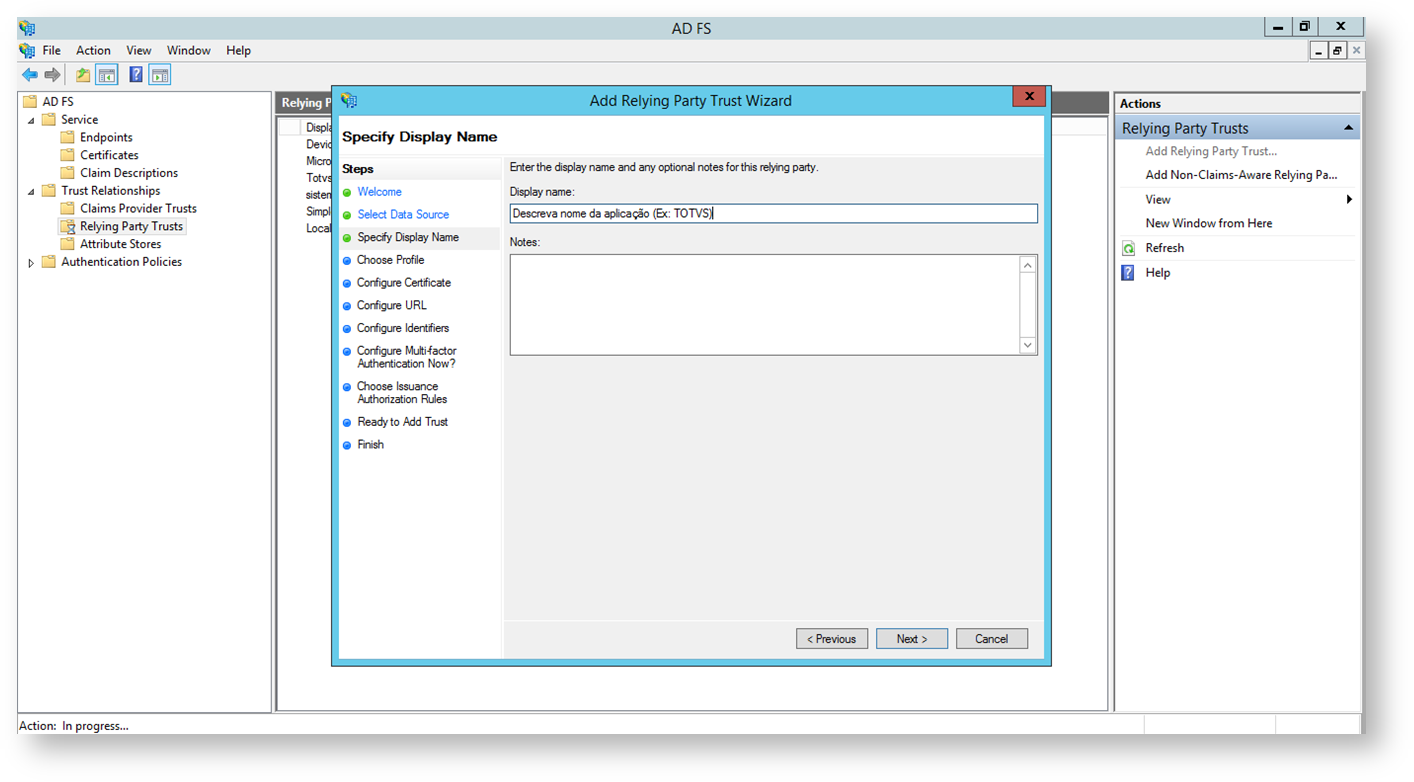

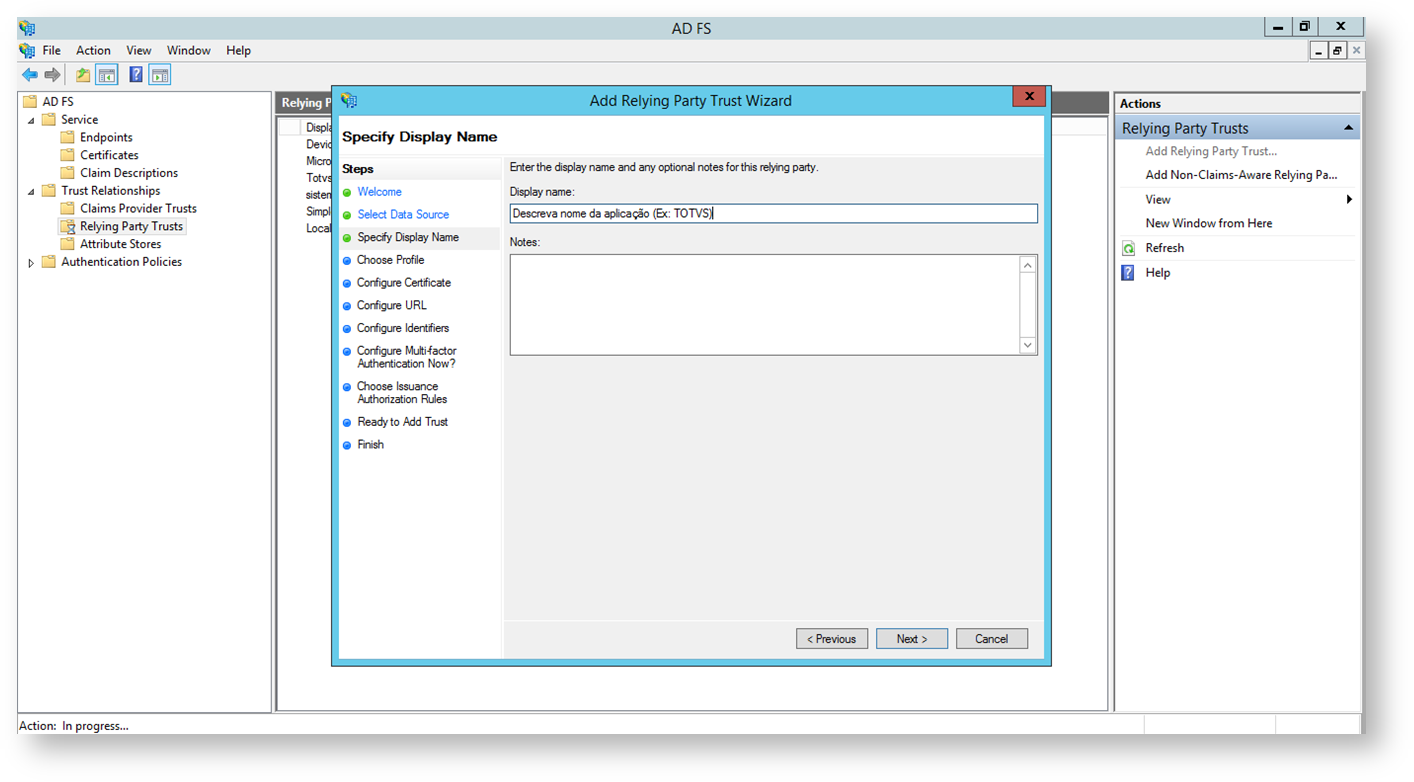

| Informe um nome para identificar o aplicativo.  Image Added Image Added

|

| Card |

|---|

| Selecione a opção: "AD FS profile".  Image Added Image Added

|

| Card |

|---|

| Neste ponto, acione "Next".  Image Added Image Added

|

| Card |

|---|

| Neste passo, deve-se informar a URL do serviço responsável por processar o SingleSignOn do RM:

https://<Endereço do Host>/RMCloudPass/SSOSaml2 O AD FS exige que este serviço esteja exposto via SSL. Mais detalhes sobre como configurar o RM Host para expor serviços via SSL em: Habilitar SSL/TLS no Host  Image Added Image Added

|

| Card |

|---|

| Selecione a opção: "I do not want to configure multifactor".  Image Added Image Added

|

| Card |

|---|

| Escolha a opção "Permit all users to access thie relying party".  Image Added Image Added

|

| Card |

|---|

| Neste ponto, acione "Next".  Image Added Image Added

|

| Card |

|---|

| Selecione a caixa de seleção para abrir a edição de regras.  Image Added Image Added

|

|

|

Configurando as Regras de Declaração (RM Portal)

| Informações |

|---|

|

| Deck of Cards |

|---|

| id | Configurando o Aplicativo Confiável no ADFS |

|---|

| | Card |

|---|

| Selecione a opção: "Add rule".  Image Added Image Added

|

| Card |

|---|

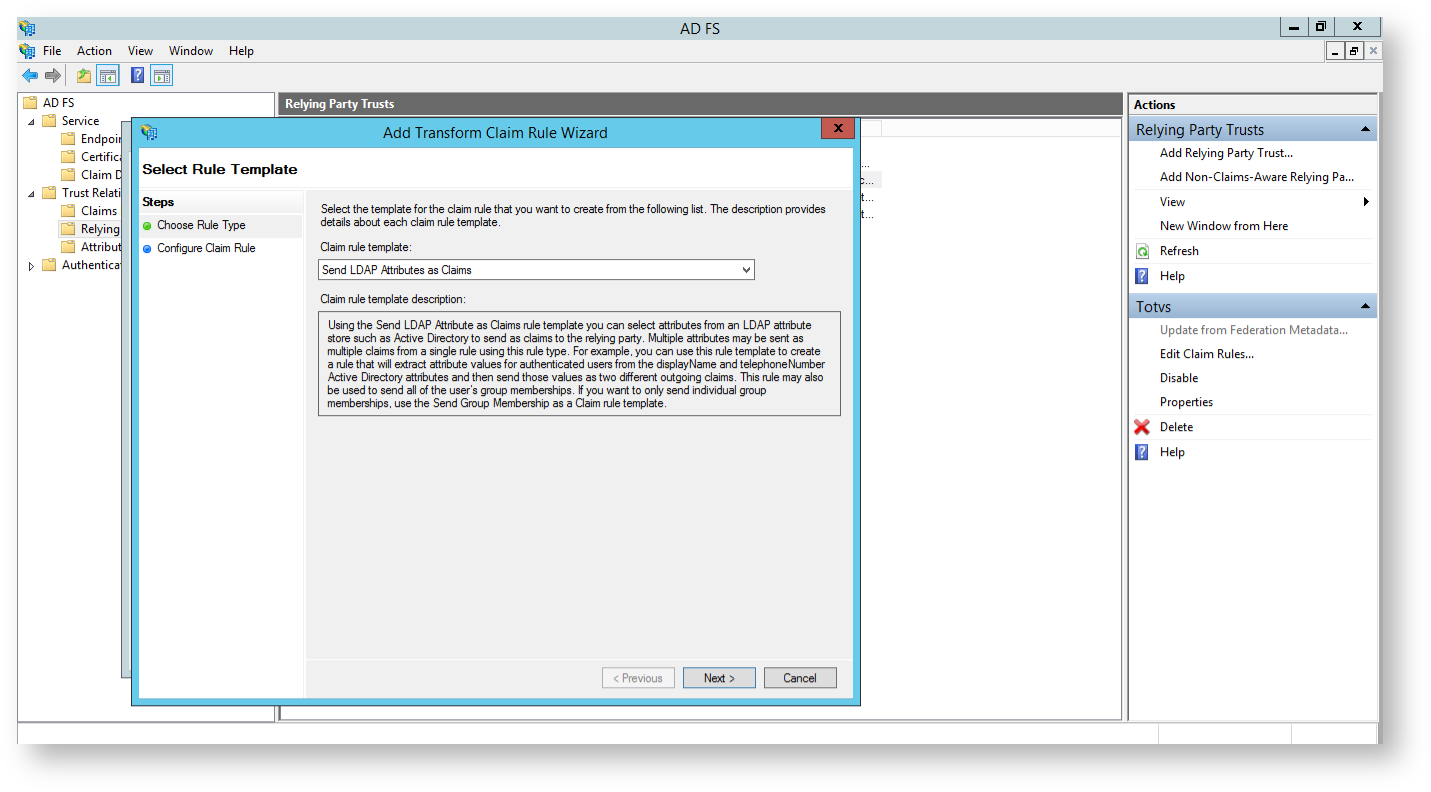

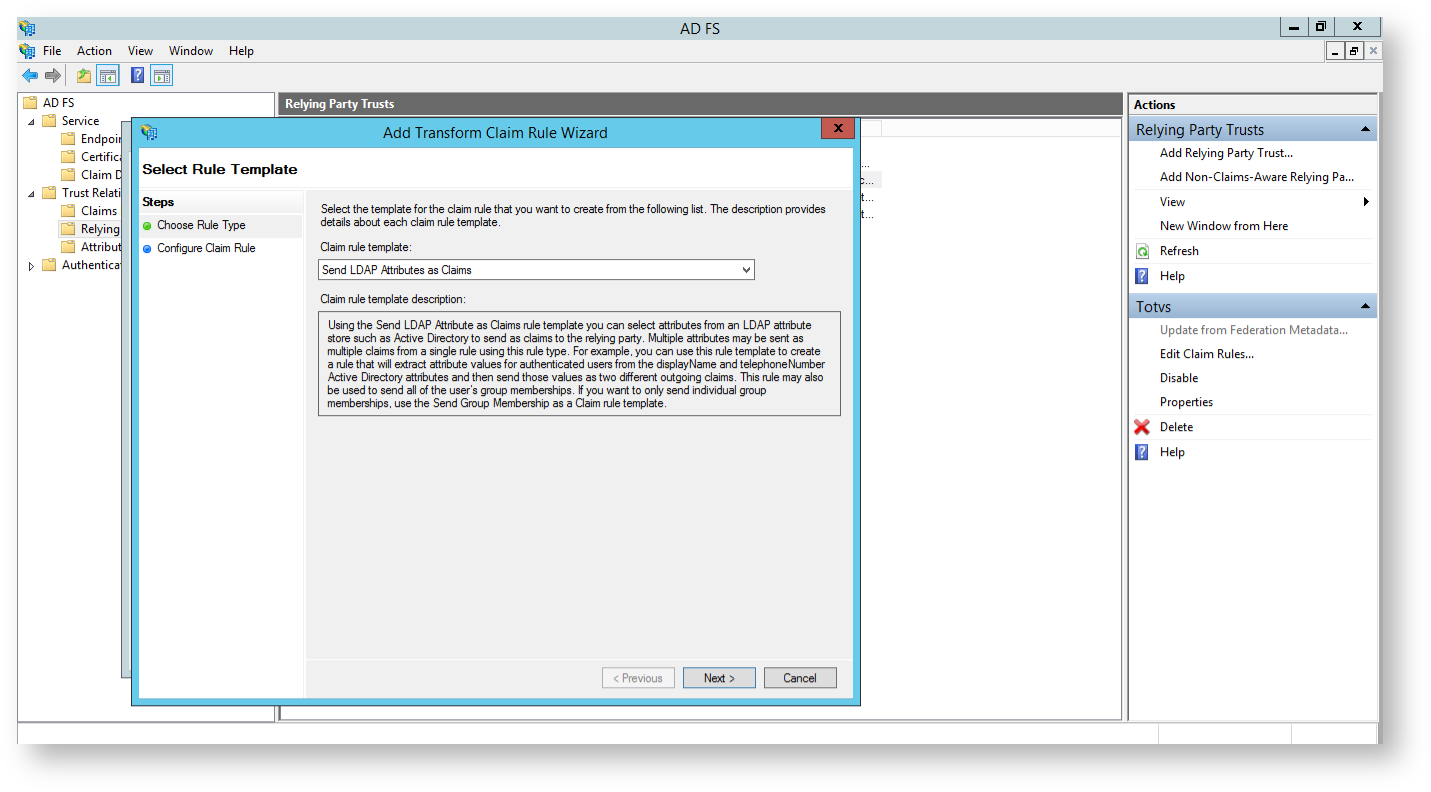

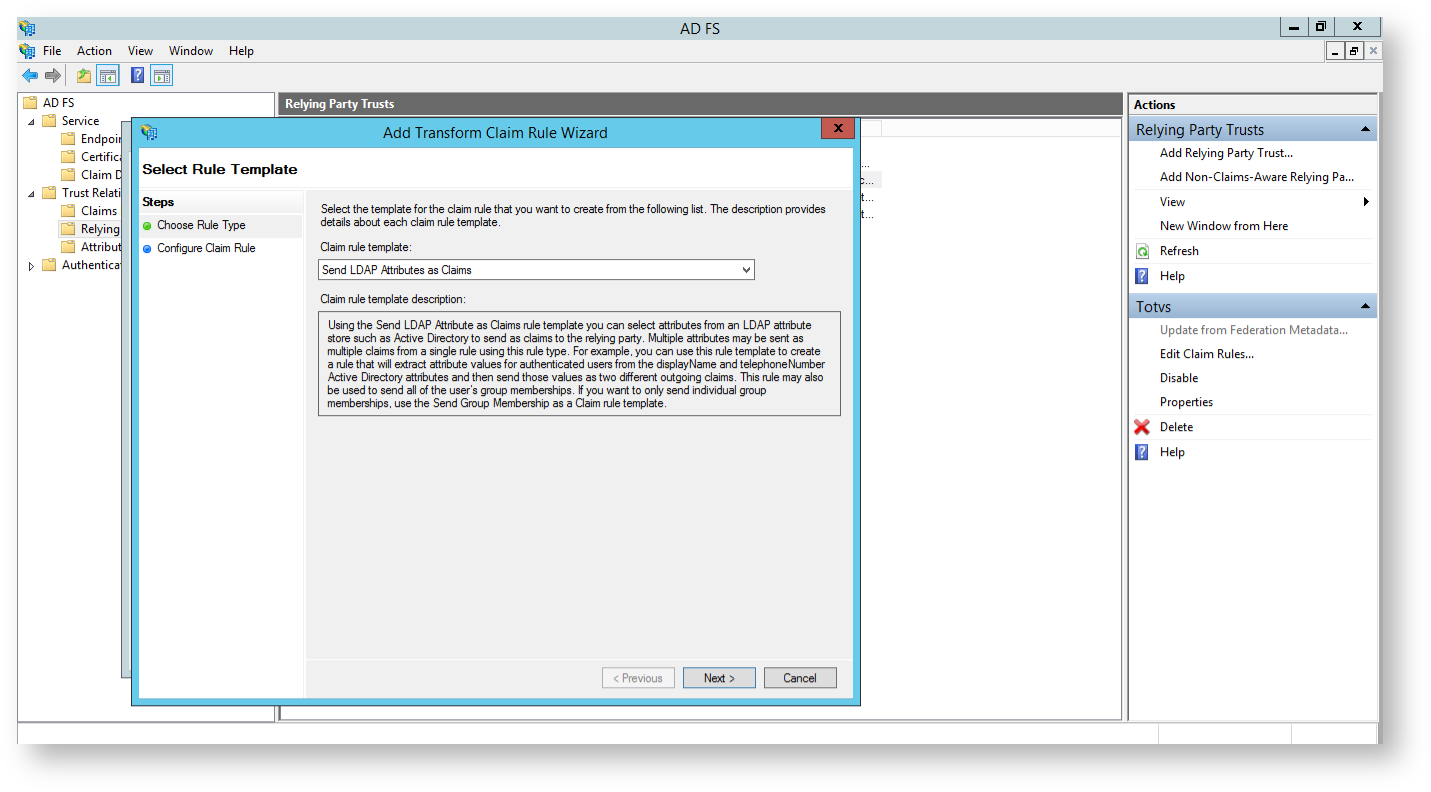

| Selecione a opção: "Send LDAP Attributes as Claims".  Image Added Image Added

|

| Card |

|---|

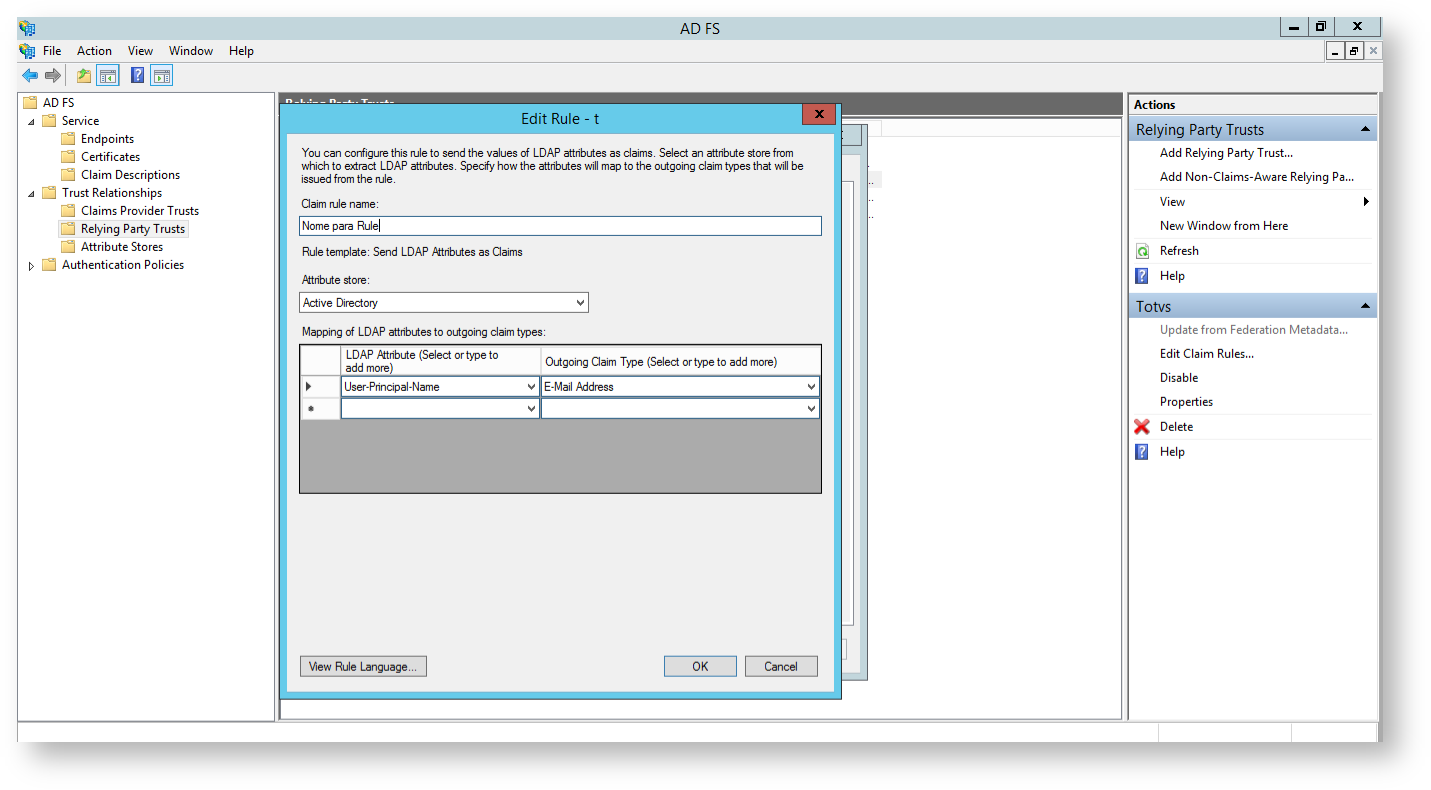

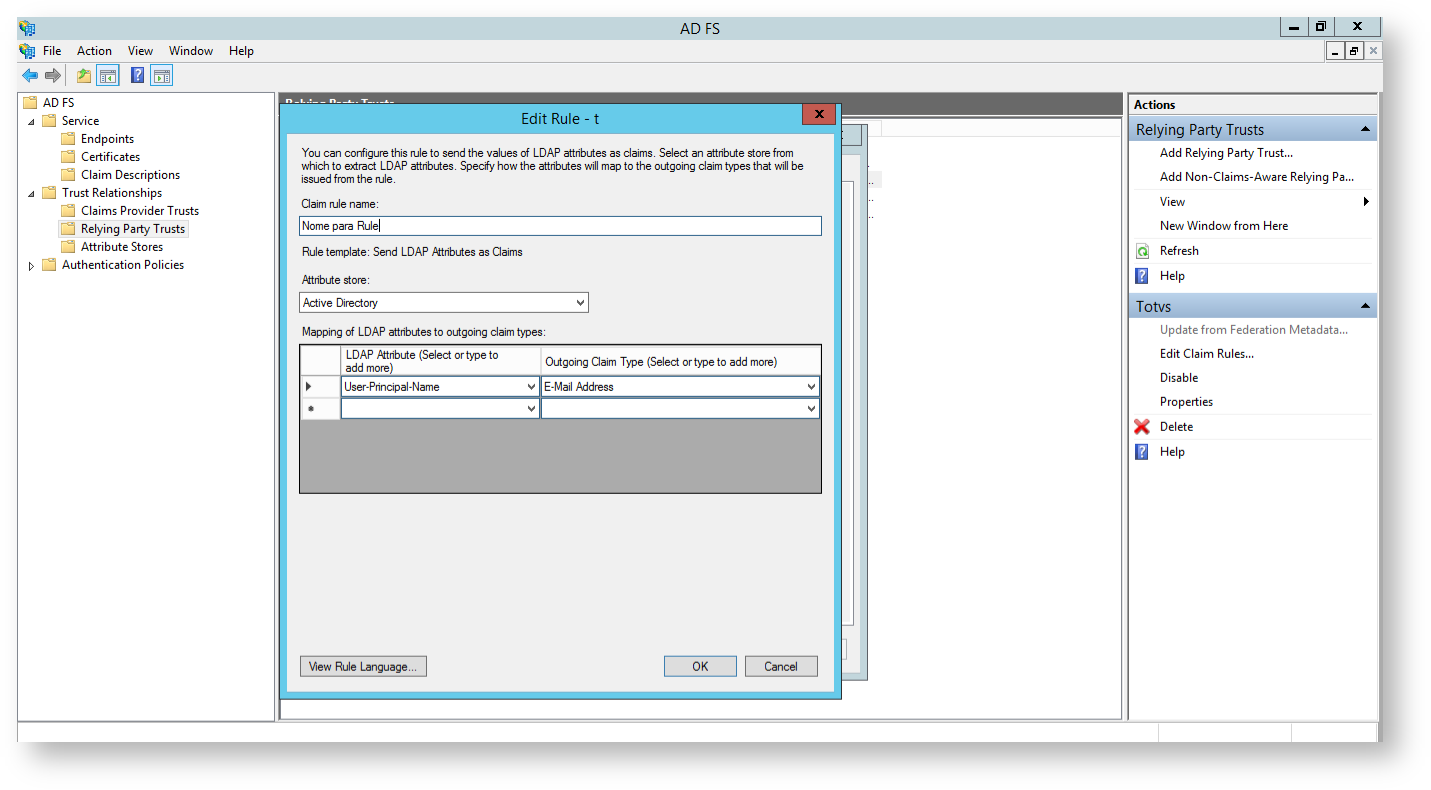

| Defina um nome para a regra e selecione o mapeamento conforme a imagem abaixo. O mapeamento para o SSO no RM é feito pelo e-mail do usuário.  Image Added Image Added

|

| Card |

|---|

| Selecione a opção: "Add rule".  Image Added Image Added

|

| Card |

|---|

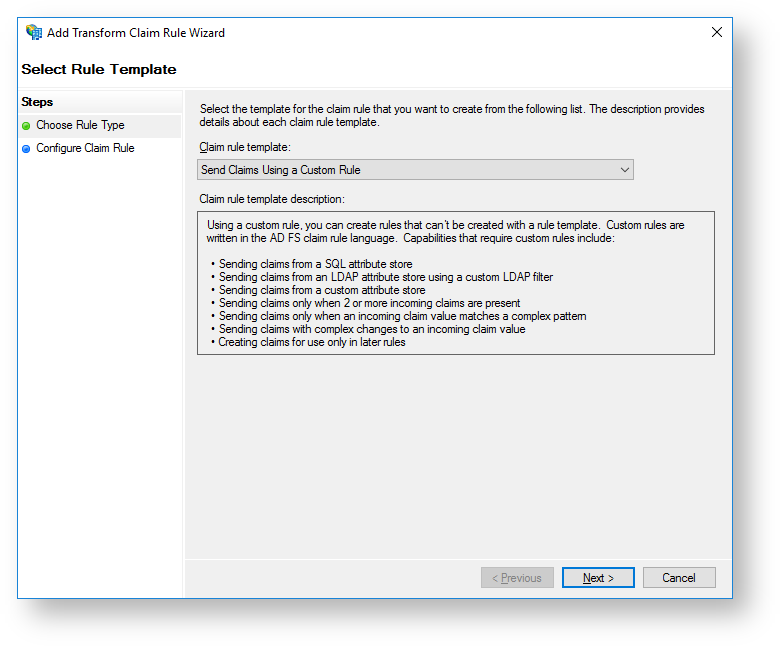

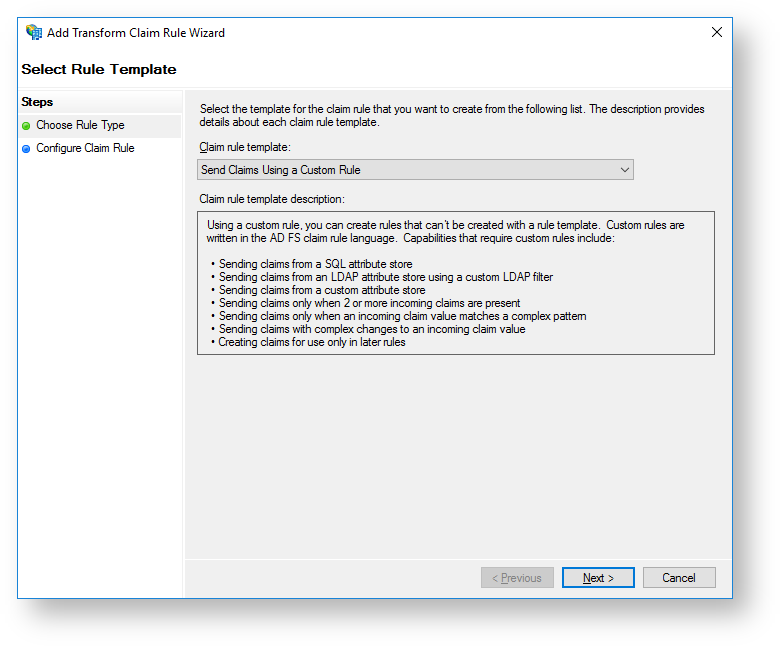

| Selecione a opção: "Tranform an Incoming Claim".  Image Added Image Added

|

| Card |

|---|

| Defina um nome para a regra e selecione os parâmetros conforme a imagem abaixo.  Image Added Image Added

|

| Card |

|---|

| Para o Portal CorporeRM não é necessário configurar o RelaySate. Mas, para usar o portal FrameHTML, é necessário configurá-lo, de acordo com a regra abaixo, no seguinte formato: state|loginPage|returnUrl

Ex: webapi|http://localhost:8090/RM/Login/Login.aspx|/web/app/RH/PortalMeuRH/ obs1: state para FrameHTML deve ser exclusivamente webapi.

obs2: até a versão 12.1.29 continua necessário mandar o ExecutablePath na requisição Saml. |

|

|

Configurando as Regras de Declaração (MDI - RM.exe)

| Informações |

|---|

|

| Deck of Cards |

|---|

| id | Configurando o Aplicativo Confiável no ADFS |

|---|

| | Card |

|---|

| Selecione a opção: "Add rule".  Image Added Image Added

|

| Card |

|---|

| Selecione a opção: "Send LDAP Attributes as Claims".  Image Added Image Added

|

| Card |

|---|

| Defina um nome para a regra e selecione o mapeamento conforme a imagem abaixo. O mapeamento para o SSO no RM é feito pelo e-mail do usuário.  Image Added Image Added

|

| Card |

|---|

| Selecione a opção: "Add rule".  Image Added Image Added

|

| Card |

|---|

| Selecione a opção: "Tranform an Incoming Claim".  Image Added Image Added

|

| Card |

|---|

| Defina um nome para a regra e selecione os parâmetros conforme a imagem abaixo.  Image Added Image Added

|

| Card |

|---|

| Selecione a opção: "Add rule".  Image Added Image Added

|

| Card |

|---|

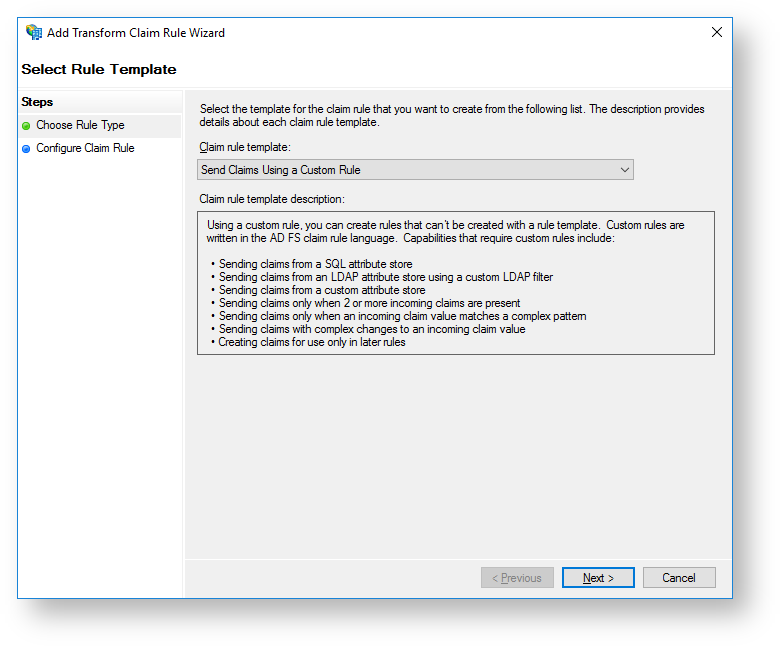

| Selecione a opção "Send Claims Using a Custom Rule".  Image Added Image Added

|

| Card |

|---|

| Defina um nome para a regra e escreva a regra de declaração customizada conforme a imagem abaixo:  Image Added Image Added

| Bloco de código |

|---|

| language | c# |

|---|

| title | RelayState |

|---|

| linenumbers | true |

|---|

| => issue(Type = "RelayState", Value = "samlexecutable"); |

|

| Card |

|---|

| Selecione a opção: "Add rule".  Image Added Image Added

|

| Card |

|---|

| Selecione a opção "Send Claims Using a Custom Rule".  Image Added Image Added

|

| Card |

|---|

| Defina um nome para a regra e escreva a regra de declaração customizada conforme a imagem abaixo:  Image Added Image Added

| Bloco de código |

|---|

| language | c# |

|---|

| title | RelayState |

|---|

| linenumbers | true |

|---|

| => issue(Type = "ExecutablePath", Value = "C:\totvs\CorporeRM\RM.Net\RM.exe"); |

|

|

|

Integração SAML no RM

Abaixo temos um exemplo do metadados SAML que deve ser importado no RM: Após obter o metadados personalizado, ele deve ser importado no RM em: Ambiente → Parâmetros → Parâmetros Globais → Integração SAML

| Bloco de código |

|---|

| language | xml |

|---|

| firstline | 1 |

|---|

| title | Metadata |

|---|

| linenumbers | true | collapse | true |

|---|

|

<?xml version="1.0" encoding="UTF-8"?>

<EntityDescriptor xmlns="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://<URI do Portal Corpore .NET>" ID="_32a417e2-1378-405d-8757-94bcba2db823">

<IDPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<KeyDescriptor use="signing">

<KeyInfo xmlns="http://www.w3.org/2000/09/xmldsig#">

<X509Data>

<X509Certificate>MIIC4DCCAcigAwIBAg...<<X509Certificate><Conteúdo do Certificado Proveniente do Arquivo Metadata></X509Certificate>

</X509Data>

</KeyInfo>

</KeyDescriptor>

<SingleSignOnService Location="https://<Servidor AD FS>/adfs/ls/idpinitiatedsignon.aspx?loginToRp=<Identificador do RP>" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"/>

<SingleSignOnService Location="https://<Servidor AD FS>/adfs/ls/idpinitiatedsignon.aspx?loginToRp=Totvs<Identificador do RP>" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect"/>

<SingleLogoutService Location="https://<Servidor AD FS>/adfs/ls/?wa=wsignout1.0" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect"/>

<SingleLogoutService Location="https://<Servidor AD FS>/adfs/ls/?wa=wsignout1.0" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" />

</IDPSSODescriptor>

</EntityDescriptor> |

Repare que as URI's devem estar configuradas de acordo com seu ambiente.

| Aviso |

|---|

|

- O atributo entityID do elemento EntityDescriptor deve estar definido com a URL do Portal Corpore.NET.

- A tag X509Certificate deve ser preenchida com o certificado em base64 proveninente do arquivo de metadata, disponível em https://<Servidor AD FS>/FederationMetadata/2007-06/FederationMetadata.xml

- Nas URI's de SingleSignOnService, o parâmetros LoginToRp deve receber o nome da Relying Party configurado no Passo 3 do Item "Configurando o aplicativo confiável no AD FS".

|

- Importando o metadado do AD FS no RM

Após obter o metadados personalizado, ele deve ser importado no RM em: Ambiente → Parâmetros → Parâmetros Globais → Integração SAML

Caso queira integrar o ADFS com a MDI, via SAML, adicionar o metadado no campo "Metadata Identity Provider - RM.exe"

Image Added

Image Added

Caso queira integrar o ADFS com o Portal, via SAML, adicionar o metadado no campo "Metadata Identity Provider - Portal".

Image Modified

Image Modified

| Avisoinfo |

|---|

|

Até o momento, a integração com o AD FS funciona somente com o Portal Corpore.NET |

Após obter o metadados personalizado, ele deve ser importado no RM em: Ambiente → Parâmetros → Parâmetros Globais → |

Existe a possibilidade de integrar o ADFS com a MDI e o Portal de forma simultânea, basta adicionar o metadado nos campos "Metadata Identity Provider - RM.exe" e "Metadata Identity Provider - Portal". |

Image Added

Image Added Image Modified

Image Modified