Índice

| Índice |

|---|

| maxLevel | 4 |

|---|

| outline | true |

|---|

| exclude | .*ndice |

|---|

| style | none |

|---|

|

Introdução sobre o Desktop SSO

...

O Desktop SSO é o componente responsável pela realização de um componente não obrigatório na arquitetura do Identity e que pode ser habilitado pelo administrador do contexto. Ele é responsável pelo Single Sign On (SSO), que chamarei de SSO daqui em diante, onde um usuário poderá acessar o Fluig Identity sem informar manualmente usuário e senha, desde que esteja já autenticado no Windows.

Basicamente, trata-se de um script ASP responsável por validar se as credenciais utilizadas para autenticação no Windows são validas para o Fluig Identity.

As credenciais são consultadas no Active Directory, o email associado a este usuário é recuperado e em seguida é validado no Fluig Identity.

Se a validação estiver OK, o usuário terá acesso ao Fluig Identity e aplicações sem necessidade de entrada de credenciais.

o que permite aos usuários que já estejam autenticados no Windows da estação de trabalho acessar o Identity sem informar as credenciais (e-mail e senha) manualmente.

A validação das credenciais do Windows no Identity é realizada através de um script ASP, que é gerado pelo próprio Identity e deve ser hospedado em um servidor IIS (Internet Information Service). O script consulta as credenciais no Active Directory, recupera o e-mail associado ao usuário e o valida no Identity.

Se as credenciais forem legítimas, o usuário obterá acesso ao Identity sem a necessidade de informá-las manualmente. Caso as credenciais não sejam válidas, será apresentada ao usuário a página de login do Identity, onde ele deverá informar o e-mail Caso as credenciais não sejam validas, a página de login do Fluig Identity é apresentada ao usuário, que poderá entrar com email e senha para ter acesso às aplicações.

O Desktop SSO é um componente não obrigatório na arquitetura do Fluig Identity, que pode ser habilitado pelo administrador do contexto.

Para maior segurança, é possível cadastrar ranges intervalos de IPs, que restringem a permissão para utilização da funcionalidade do recurso de SSO. Isto permite também , por exemplo, que usuários internos da empresa tenham a experiência do SSO habilitada, enquanto usuários externos são à rede corporativa serão obrigados a entrar com credenciais manualmente para ter acesso ao Fluig Identity e seus aplicativos.

| Painel |

|---|

|

Os passos para configuração dessa página foram repassados ao artigo: https://centraldeatendimento.fluig.com/hc/pt-br/articles/360025124393

Caso tenha alguma alteração, lembrar de atualizar lá!  |

Habilitando o Desktop SSO no

...

Identity

...

...

Siga os passos abaixo como administrador do contexto para habilitar o Desktop SSO.

| Deck of Cards |

|---|

| effectDuration | 0.5 |

|---|

| history | 0.5 | history | false |

|---|

| id | samples |

|---|

| effectType | fade |

|---|

|

| Card |

|---|

| default | true |

|---|

| id | 1 |

|---|

| label | Passo1 |

|---|

| | - Para habilitar o SSO em um contexto do TOTVS Identity, o administrador

deverá acessar o menu Configuração- deve acessar

Image Added Configurações. Image Added Configurações.

Image Added Image Added

Image Removed Image Removed |

| Card |

|---|

| Logo em seguida, o administrador terá acesso às configurações de Active Directory.  Image Removed Image Removed

| | Card |

|---|

- No final da página, marcar a opção Permitir o acesso via Desktop SSO.

- Acionar o link Configurações do Desktop SSO.

Image Added Image Added

|

| Card |

|---|

| No final da página, o administrador poderá habilitar o SSO, marcando o CheckBox “Permitir o acesso via Desktop SSO”, porém é importante lembrar que existem diversas configurações à serem executadas antes que possamos utilizar o SSO no contexto. Se as configurações não forem finalizadas antes que o CheckBox seja habilitado, os usuários poderão ter dificuldades para logar no Identity, ou até mesmo poderão ser impedidos de ter acesso.  Image Removed Image Removed

Para ter acesso às configurações do Identity, o administrador deverá clicar no link Configuração do Desktop SSO.

| Card |

|---|

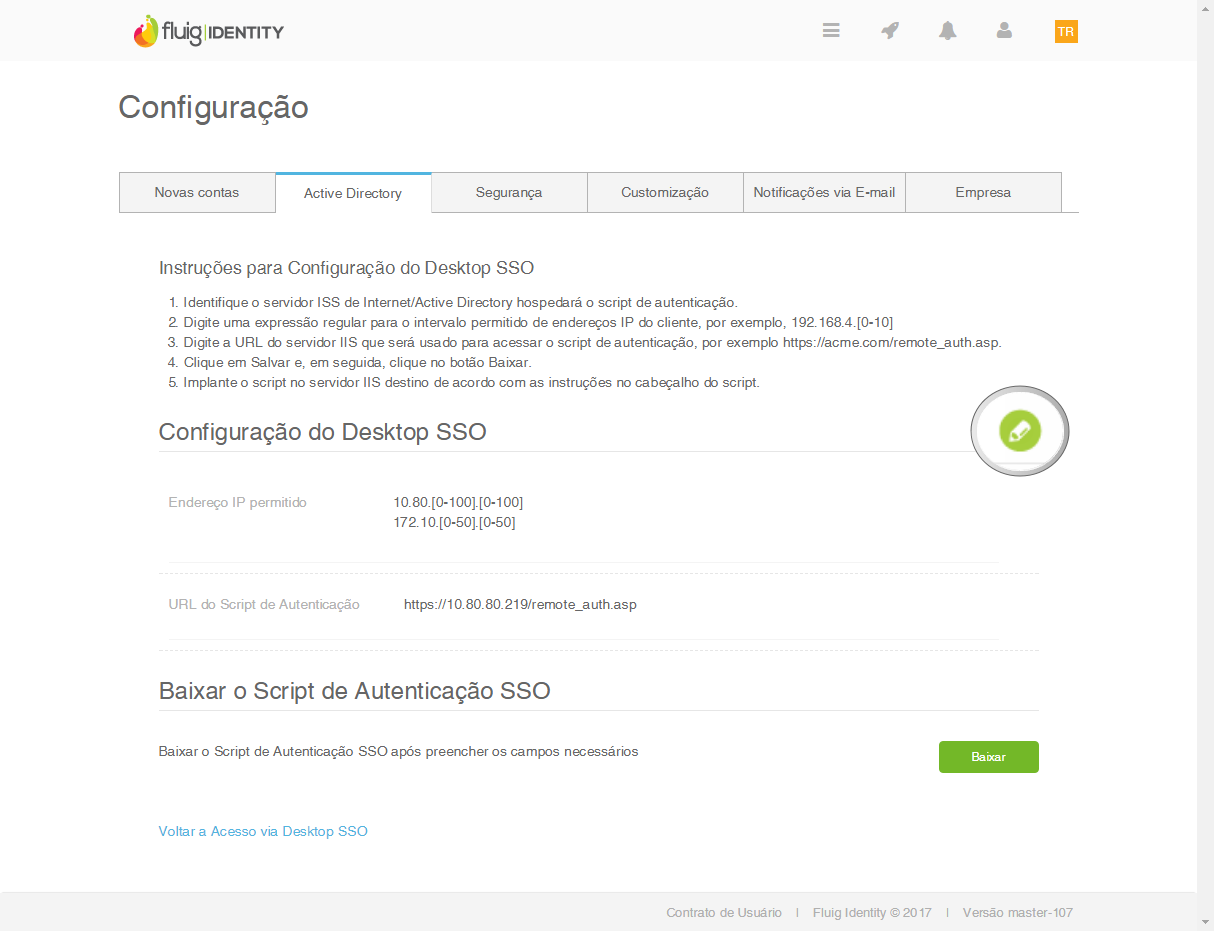

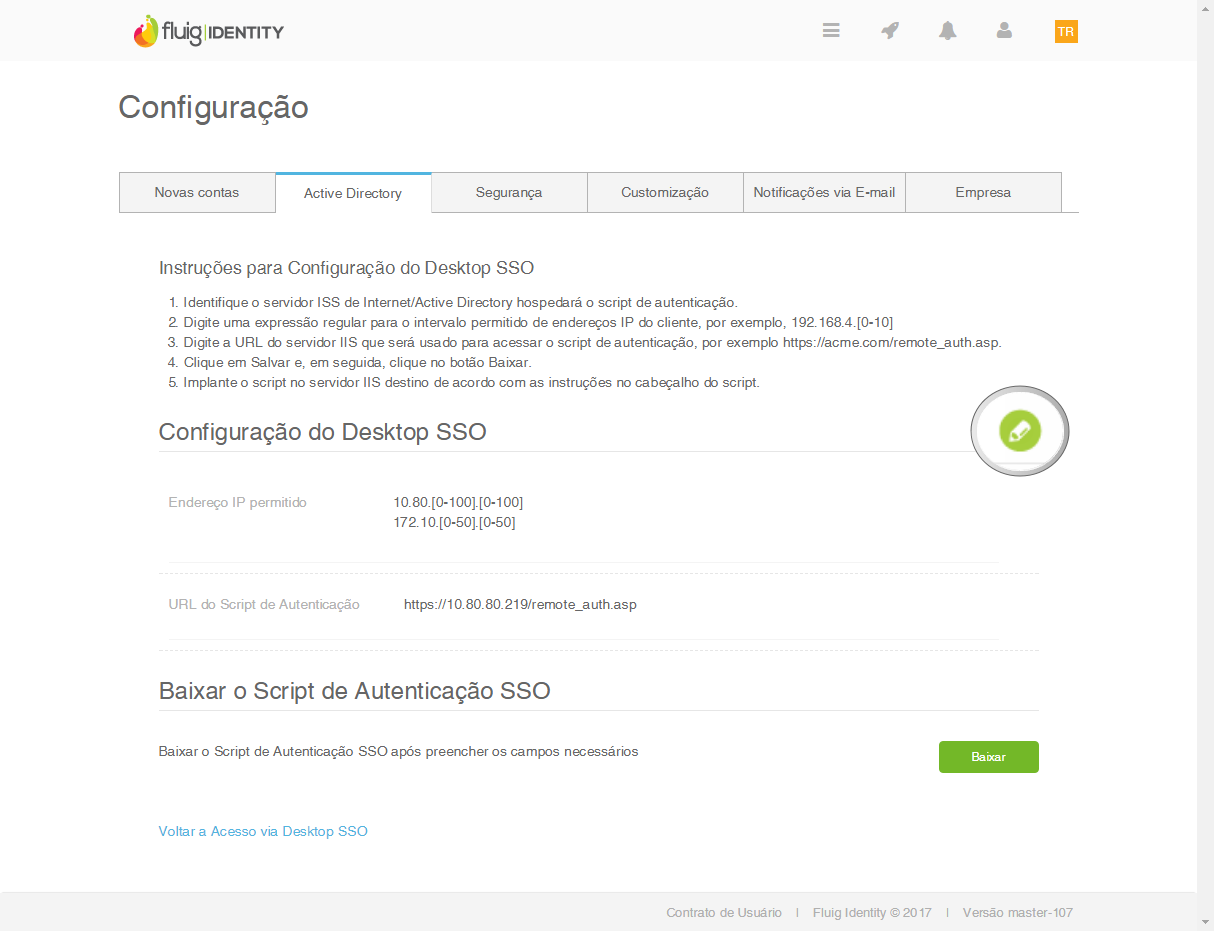

| Nesta página, o usuário poderá configurar os ranges de IPs que serão liberados para executar o SSO. Para editar os dados da página, basta clicar no botão verde de edição. É importante ter sempre alguém responsável pela infra estrutura do cliente, acompanhando os trabalhos de configuração do Identity, incluindo também a configuração do Desktop SSO. Este profissional poderá facilitar algumas configurações como por exemplo, IPs externos, dados de conexão com o Active Directory e usuários para teste.  Image Removed Image Removed

|

- Nesta página será realizada a definição dos intervalos de endereços IP que serão liberados para executar o SSO.

- Acionar

Image Added (Editar). Image Added (Editar).

- É importante que o responsável pela infraestrutura do cliente acompanhe o processo de configuração do Identity, inclusive a configuração do Desktop SSO. Este profissional poderá facilitar algumas configurações como por exemplo, IPs externos, dados de conexão com o Active Directory e usuários para teste.

Image Added Image Added

|

| Card |

|---|

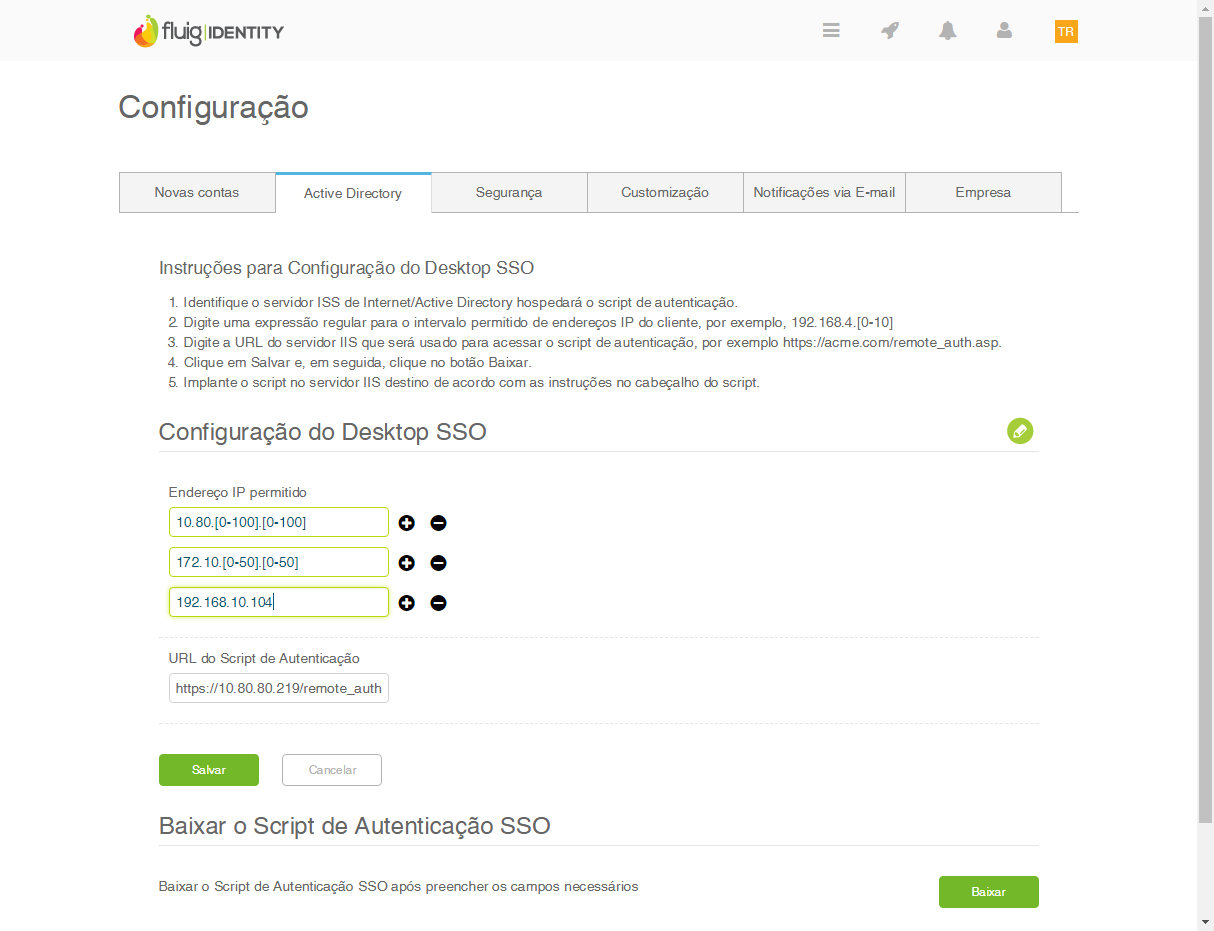

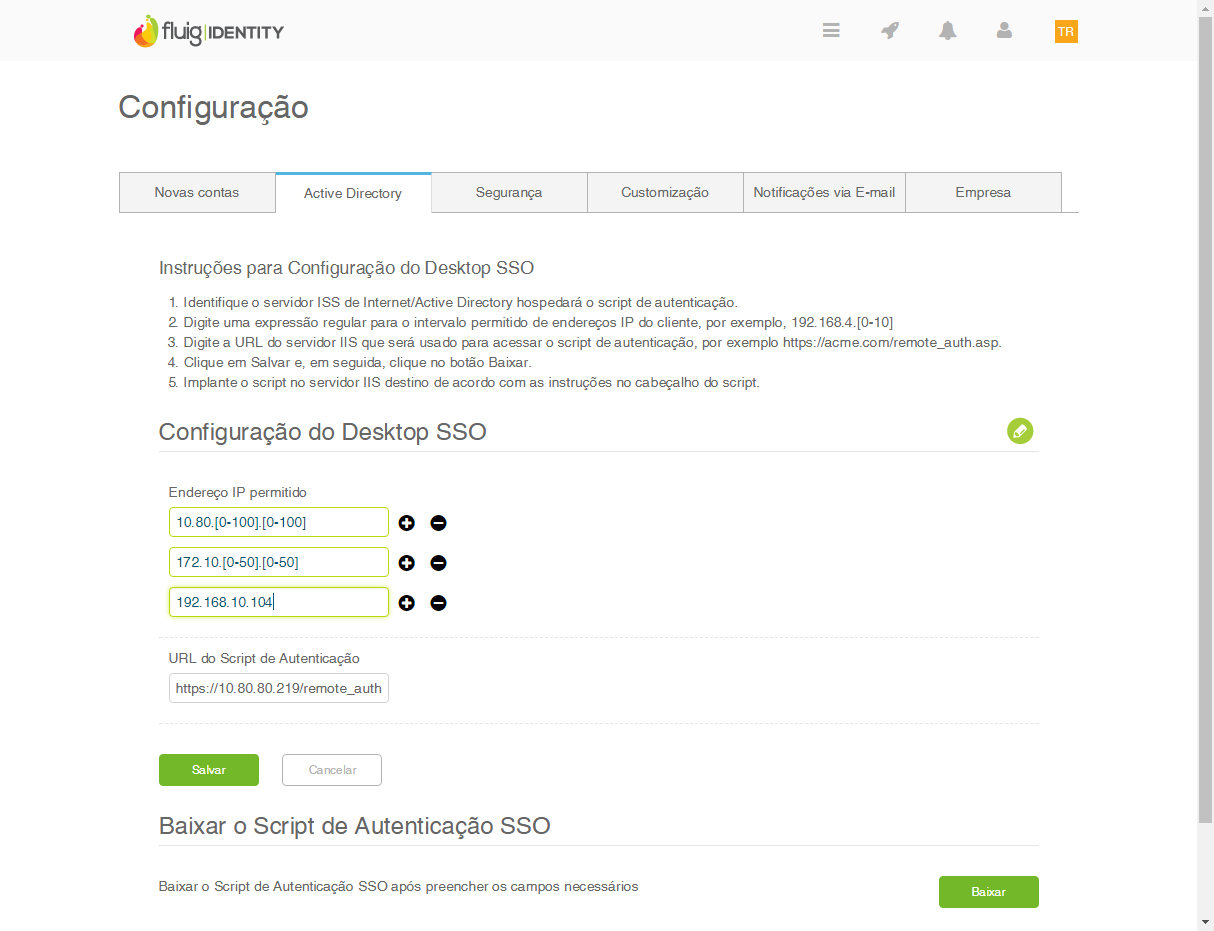

| - Informar um endereço IP externo permitido. Os endereços IP informados na configuração do Desktop SSO devem ser IPs externos para garantir a comunicação com o TOTVS Identity, que não possui acesso aos IPs internos da rede. Caso não saiba qual o endereço o IP externo, o administrador pode usar sites como http://www.meuip.com.br/ para identifica-los.

- Além de informar um endereço IP específico, é possível informar um intervalo de IPs. Por exemplo: 192.168.4.[0-10]. Essa expressão indica que todos os endereços IP entre 192.168.4.0 e 192.168.4.10 serão permitidos.

| Informações |

|---|

Os IPs externos não cadastrados serão redirecionados para a página de login, onde os usuários deverão informar manualmente as credenciais para obter acesso ao contexto. É necessário que a empresa possua um IP externo estático garantindo que usuários deste IP utilizem o Desktop SSO e os IPs diferentes do cadastrado possam utilizar suas credenciais pela tela de autenticação. |

- Informar a URL do script de Autenticação, abordado no próximo tópico. Essa URL é o endereço do servidor IIS para acesso ao script de autenticação, por exemplo: https://acme.com/remote_auth.asp. Nesse momento ainda não é necessário ter o script totalmente configurado no IIS, apenas informar o endereço em que o script será hospedado.

- Acionar Salvar.

Image Added Image Added

| Nota |

|---|

Se o administrador cadastrar |

| | Card |

|---|

| Uma vez clicado no botão de edição, o primeiro item a ser configurado deverá ser os ranges de IPs, através da opção Endereço IP permitido. É possível criar mascaras para estes IPs, como no exemplo abaixo, onde utilizamos a notação [0-255] para informar que qualquer valor entre 0 e 255 é válido. Importante lembrar que o IP que devemos cadastrar é o IP externo. Isso assegura que quem estiver dentro da rede terá acesso ao AD e terá o acesso permitido já que o IP externo estará cadastrado. Usuários provenientes de fora da rede terão um IP diferente do cadastrado e portanto serão obrigados a informar credenciais, na página de login do Identity. Resumidamente, este cadastro é um filtro que informa quem deve utilizar SSO e quem deve informar credenciais manualmente. Se por exemplo, um administrador cadastrar [0-255]. [0-255]. [0-255]. [0-255]. [0-255] como endereço permitido, o Identity entenderá que todos os endereços de acesso são válidos |

, porém teremos um problema neste caso.Usuários acessando o Identity . Contudo, essa configuração poderá acarretar problemas, pois usuários de fora da rede não terão acesso ao endereço do Desktop SSO |

, e neste caso um erro será informado (O browser é redirecionado para um endereço que ele não pode acessar).Para cadastrar corretamente o IP é necessário que a empresa possua um IP externo estático garantindo que usuários deste IP utilizem o Desktop SSO e os IPs diferente do cadastrado possam utilizar suas credenciais pela tela de autenticação. Finalmente, existe um campo chamado URL do script de autenticação. Trata-se do Desktop SSO, instalado no tópico anterior deste documento. A URL deve apontar por padrão para http://<endereço>/dsso/remote_auth.asp, mas existem outras alternativas, descritas nos tópicos a seguir.  Image Removed Image Removed

| Aviso |

|---|

| Na faixa de IPs deve ser inserido os IPs externos, ou seja, o IP que chega no Identity. Se o cliente não souber ele pode consultar sites como o http://www.meuip.com.br/ |

|

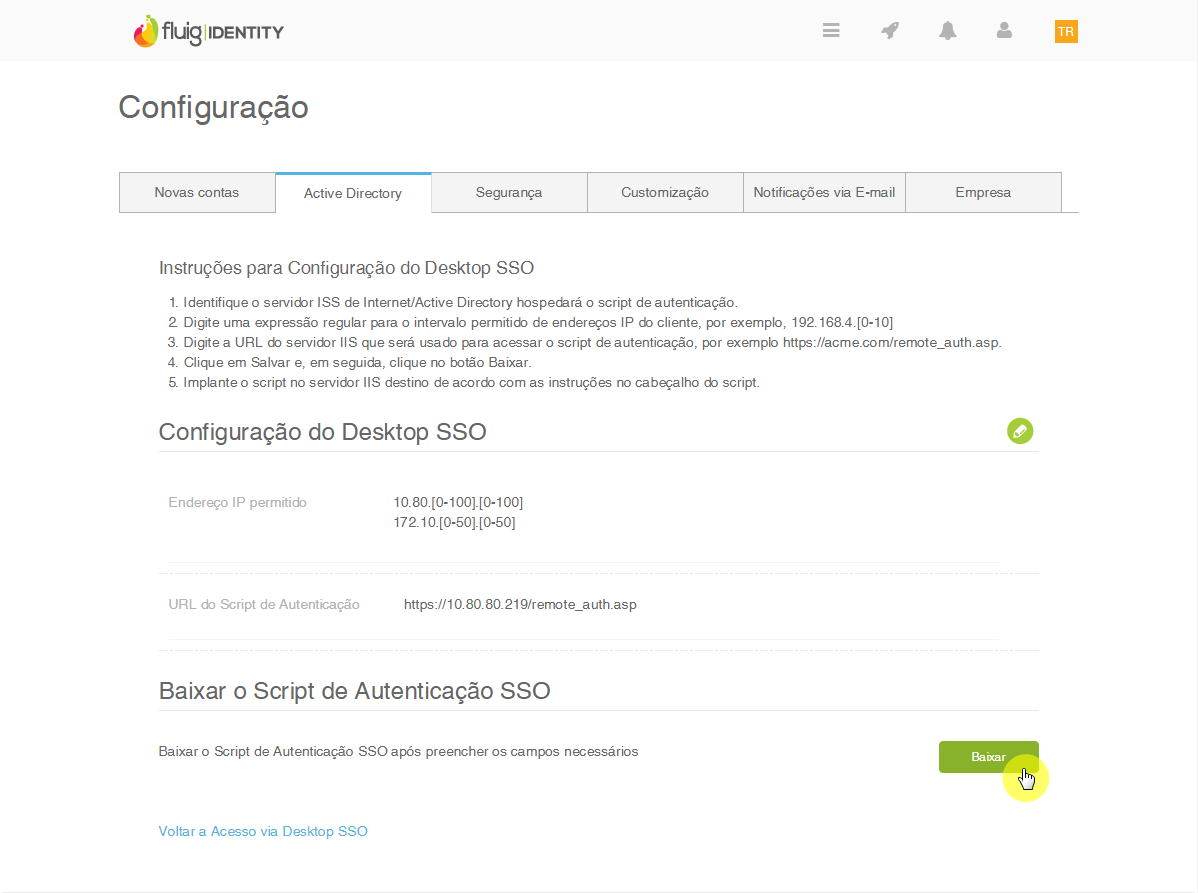

| Card |

|---|

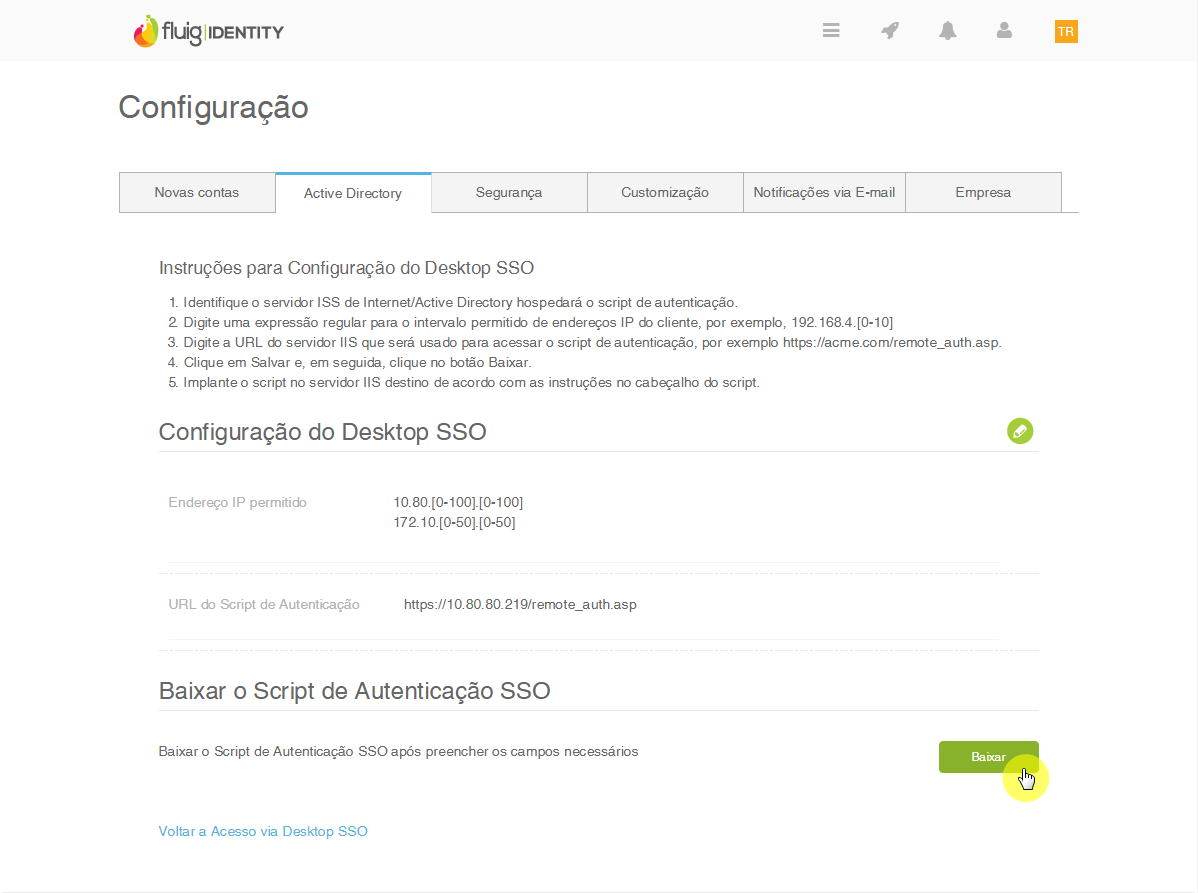

| Um ponto muito importante é que nada destas configurações irá funcionar se não tivermos instalado o script remote_auth.asp, ou Desktop SSO, em um Servidor com IIS. Este script é único por contexto, e o download só é habilitado a partir do momento em que clicamos no botão Salvar. Se não efetuarmos o download neste momento, e desejamos fazer isso posteriormente, é importante lembrar do procedimento:

- Clicar em edição

- Clicar no botão Salvar Desta forma, a opção Baixar script de autenticação SSO será habilitada, através do botão Baixar, conforme ilustrado abaixo.  Image Removed Image Removed

Outro ponto que não devemos esquecer. Vamos supor que o script foi instalado com sucesso e que o Desktop SSO foi habilitado no Identity. Mesmo assim, o SSO só será realizado se o usuário chegar até o Identity através do subdomínio cadastrado para o contexto. Por exemplo: https://totvs.fluigidentity.com Se acessarmos o Identity através do endereço https://app.fluigidentity.com, o SSO não será realizado e a página de login do Identity será apresentada para o usuário. | Aviso |

|---|

| title | Configurações script remote_auth |

|---|

| Após efetuar o download, é necessário abrir o arquivo do script e preencher com o usuário administrador do Active Directory e a senha criptografada. Dentro do arquivo contém informações de como realizar essa ação. |

|

|

NTLM

O NTLM é um protocolo de autenticação utilizado em uma rede Windows.

Como veremos nos tópicos a seguir, existem uma série de configurações que devemos realizar nos browsers para que eles utilizem este protocolo, e também no script remote_auth.asp, ou Desktop SSO, para que utilize a chamada Autenticação Windows.

Além disso, é importante lembrar que existem limitações com relação a sistemas operacionais não Windows. Linux e Mac não podem utilizar o protocolo NTLM e portanto não podem realizar o SSO.

O efeito nestes sistemas operacionais é que se tentarem o acesso via SSO, uma caixa de diálogo proveniente do browser pedirá para que o usuário entre com suas credenciais.

Como veremos em breve, existe uma maneira de melhorar a experiência dos usuários que utilizam Linux ou Mac, de forma que ao menos eles sejam redirecionados para a página de login do Identity.

Configurando o Desktop SSO no IIS

Para instalar o Desktop SSO é necessário termos um servidor Windows com a Role WebServer (IIS) habilitada.

Igualmente importante é habilitar uma RoleService chamada ASP. Por default, o IIS executa aplicações ASP .NET (deve ser a versão 4.5), mas precisamos habilitar aplicações ASP Classic para serem executadas.

e receberão uma mensagem erro. |

|

| Card |

|---|

| - A definição dos endereços IPs permitidos é apenas o primeiro passo para configuração do acesso via Single Sign On. O próximo passo é a configuração do script remote_auth.asp no servidor IIS.

- O script remote_auth.asp é único para cada contexto e seu download é habilitado apenas após a definição dos IPs pelo administrador (acionando o botão Salvar).

- Para fazer o download, acionar o botão Baixar, que será ativado na seção Baixar o Script de Autenticação SSO.

| Nota |

|---|

O Single Sign On só será realizado caso o usuário acesse o Identity através do subdomínio cadastrado para o contexto, por exemplo, [empresa].fluigidentity.com. |

Image Added Image Added

|

|

Configurar o Desktop SSO no IIS

Para realizar a configuração do Desktop SSO, é necessário possuir um servidor Windows com o recurso IIS (Internet Information Services) habilitado para que o script de autenticação SSO seja hospedado. Nos tutoriais abaixo são demonstradas em um servidor Windows Server 2012 R2 a inclusão dos roles exigidos e a configuração do script no IIS.

Habilitar Roles

Para o correto funcionamento do Single Sign On, é fundamental adicionar os seguintes roles ao servidor Windows:

| Deck of Cards |

|---|

|

| Card |

|---|

|

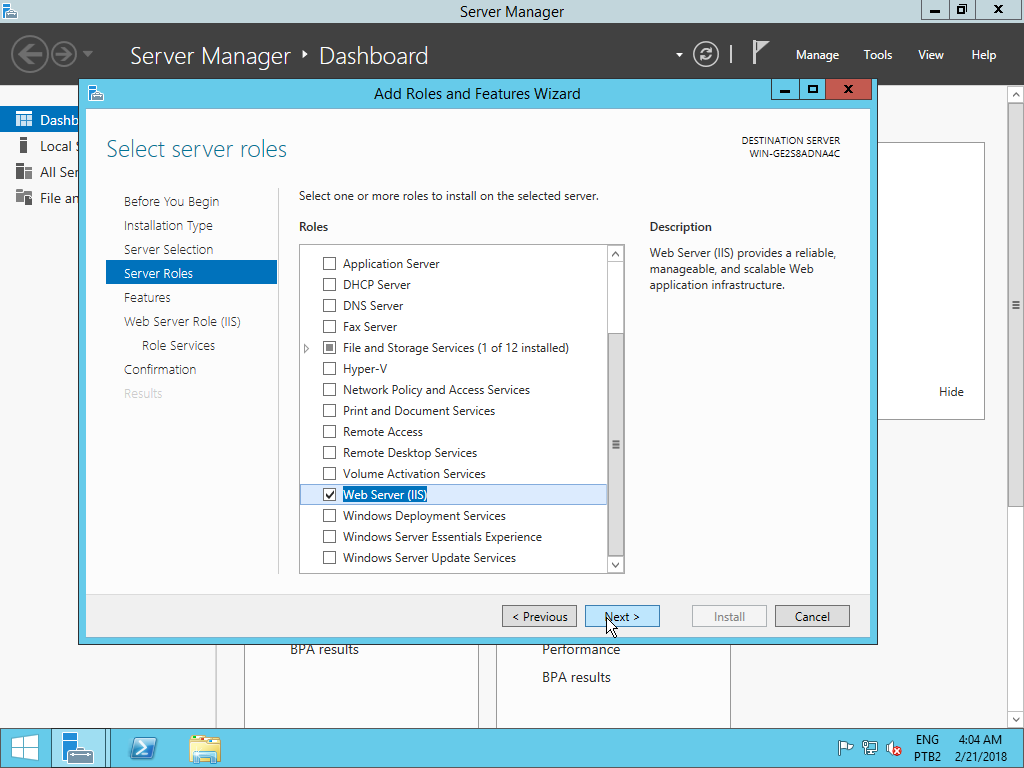

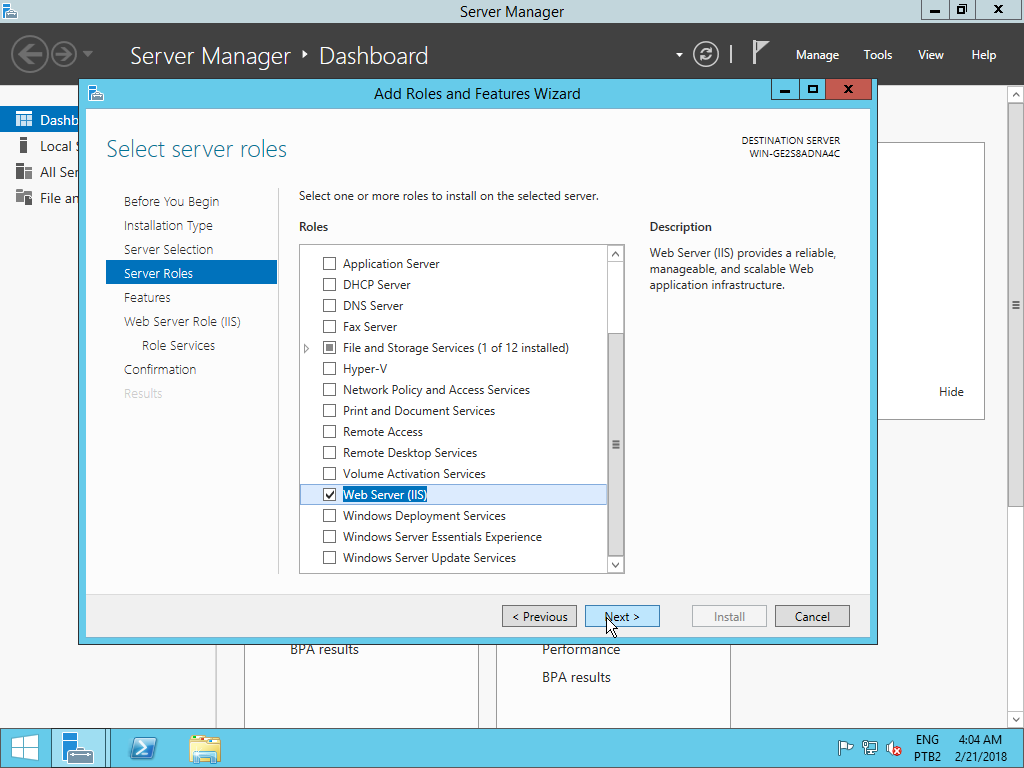

- O role Web Server inclui o IIS (Internet Information Services) e é um pré-requisito para os demais roles exigidos para o SSO.

- No Server Manager do Windows, acionar Manage → Add Roles and Features.

- No wizard apresentado, acionar Next até chegar à pagina Server Roles.

- Marcar a opção Web Server (IIS) e acionar Next.

- Será apresentando um quadro questionando se os recursos (features) necessários para o IIS também devem ser instalados. Acionar Add Features.

- Acionar Next até chegar à página Confirmation e acionar Install para instalar o role Web Server.

Image Added Image Added

|

| Card |

|---|

|

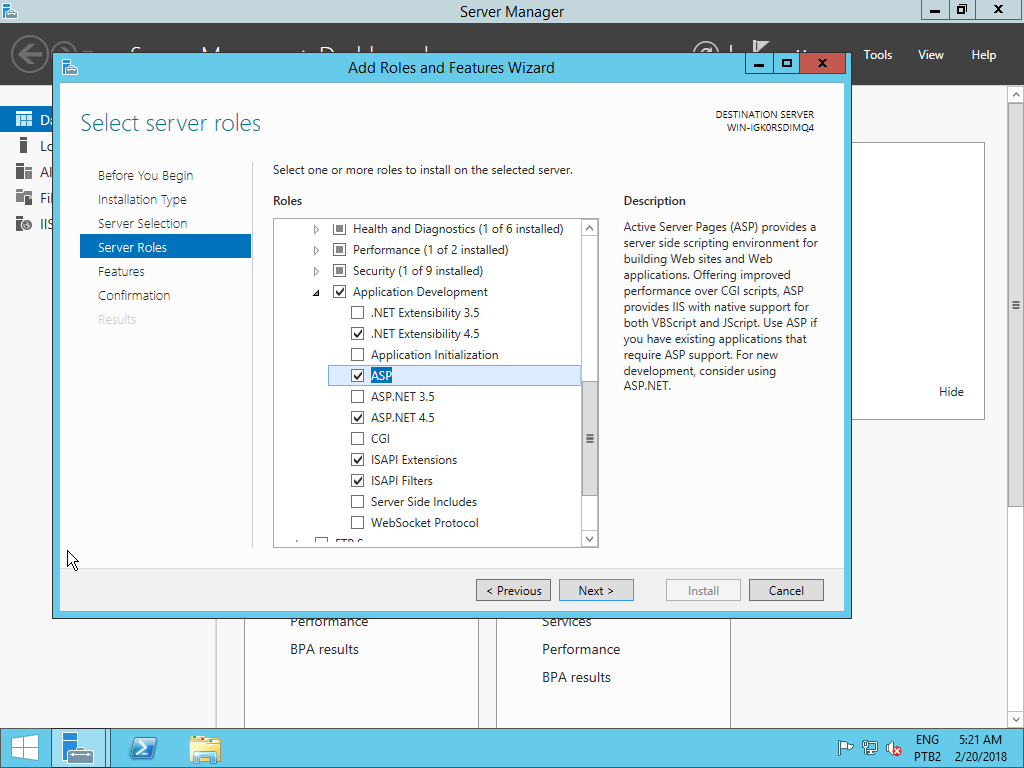

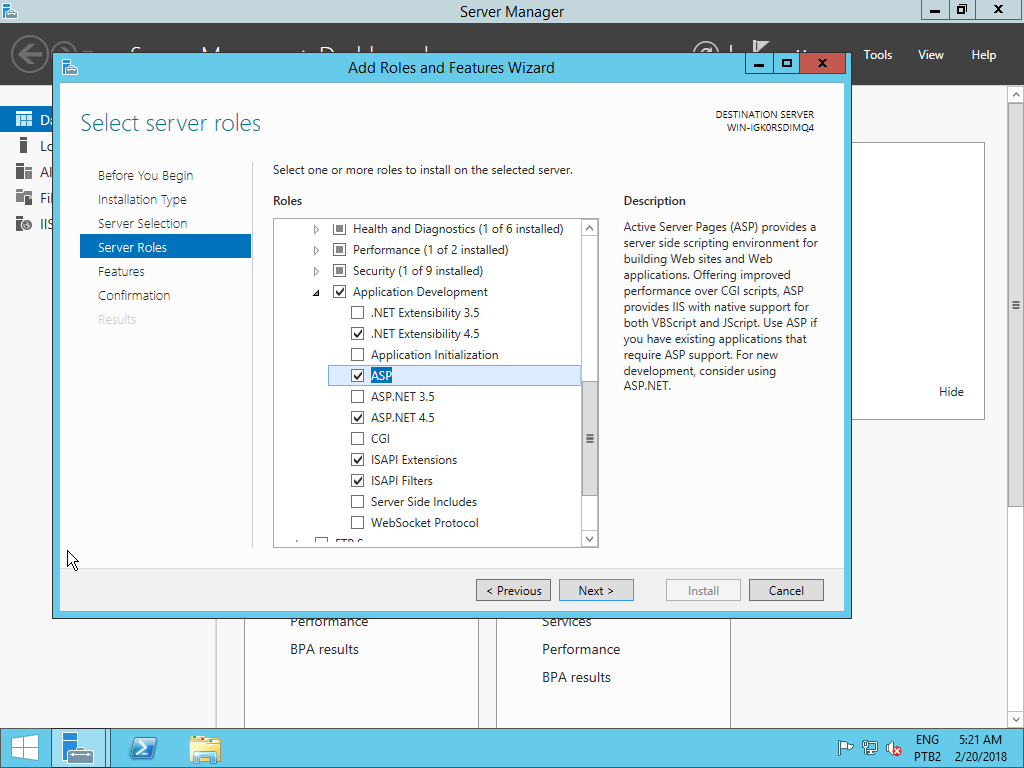

- Por padrão, o IIS executa aplicações ASP .NET (deve ser a versão 4.5), mas também é preciso habilitar aplicações ASP Classic.

- Para isso, após a instalação do IIS, acessar novamente o Server Manager do Windows, acionar Manage → Add Roles and Features.

- Na página Server Roles, expandir Web Server (IIS) → Web Server → Application Development e marcar o role ASP.

- Acionar Next até concluir o wizard.

Image Added Image Added

|

| Card |

|---|

| label | Windows Authentication |

|---|

|

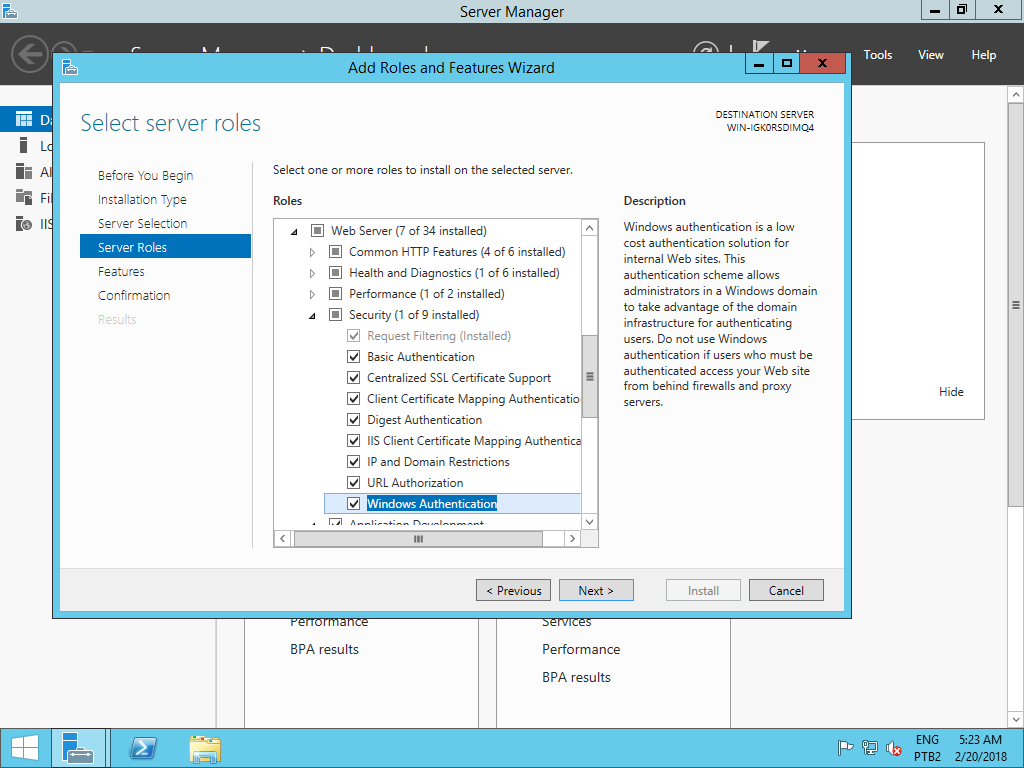

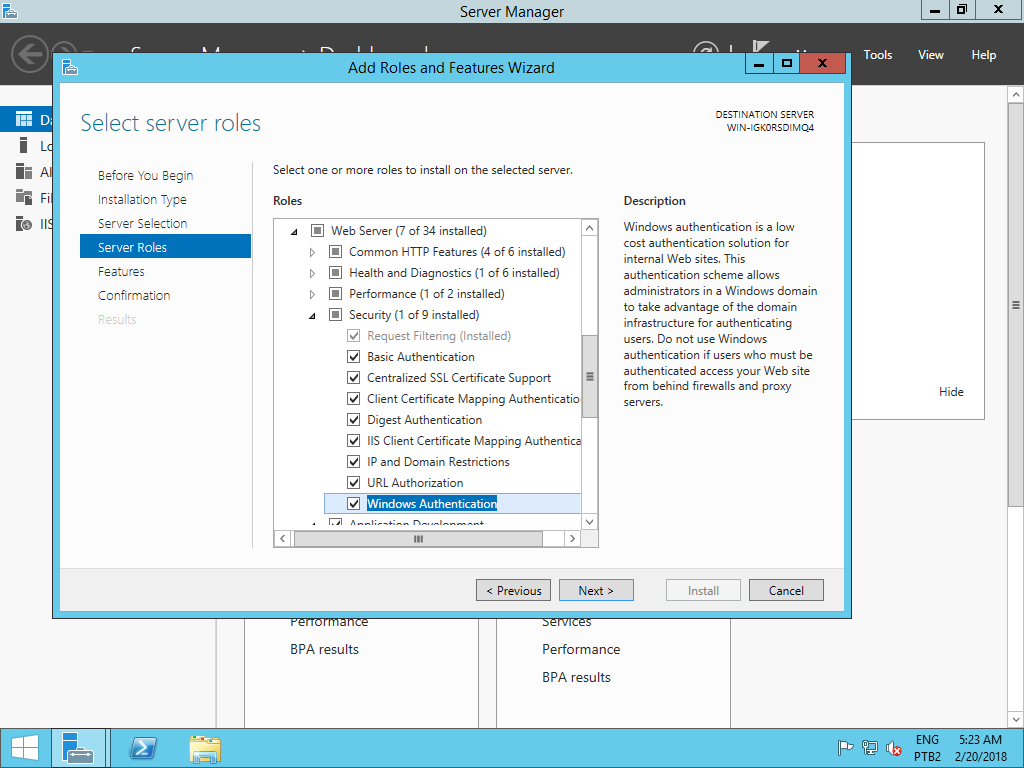

- Outro role que deve ser habilitado no IIS é a autenticação Windows no Desktop SSO. Desta forma, o navegador poderá enviar as credenciais para a aplicação efetuar as validações necessárias no Active Directory.

- Acessar o Server Manager do Windows, acionar Manage → Add Roles and Features.

- Na página Server Roles, expandir Web Server (IIS) → Web Server → Security e marcar o role Windows Authentication.

- Acionar Next até concluir o wizard.

Image Added Image Added

|

|

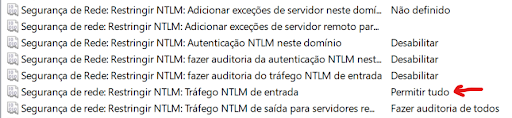

Ativar tráfego NTLM

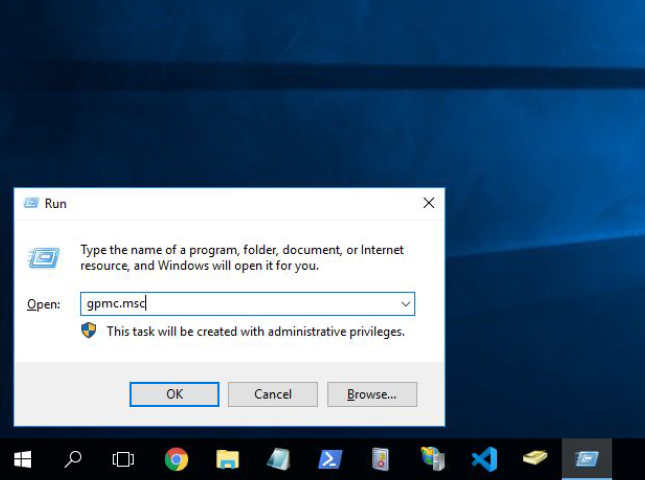

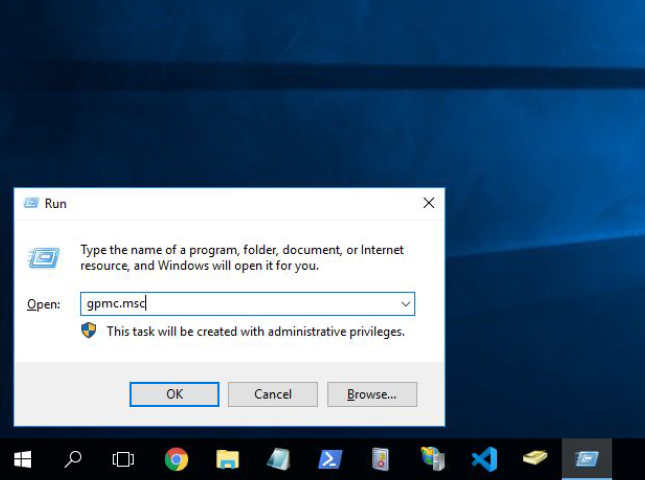

O Desktop SSO depende do protocolo NTLM para funcionar corretamente. Confira os passos abaixo para ativar o tráfego NTLM.

| Deck of Cards |

|---|

| effectDuration | 0.5 |

|---|

| history | false |

|---|

| id | samples |

|---|

| effectType | fade |

|---|

|

| Card |

|---|

| Pressione a tecla Windows e a tecla R para abrir a janela de Executar (Run). Digite gpmc.msc.  Image Added Image Added

|

| Card |

|---|

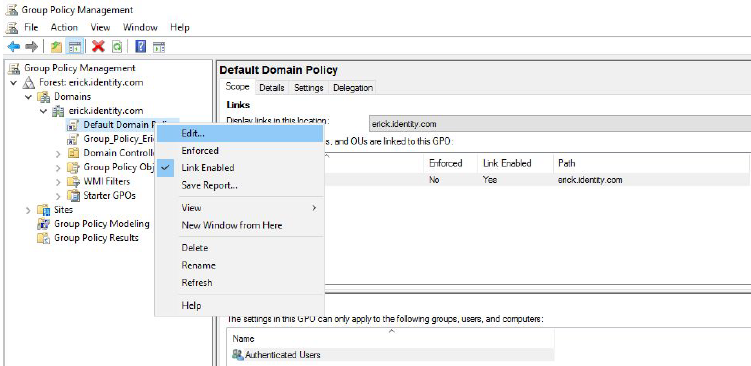

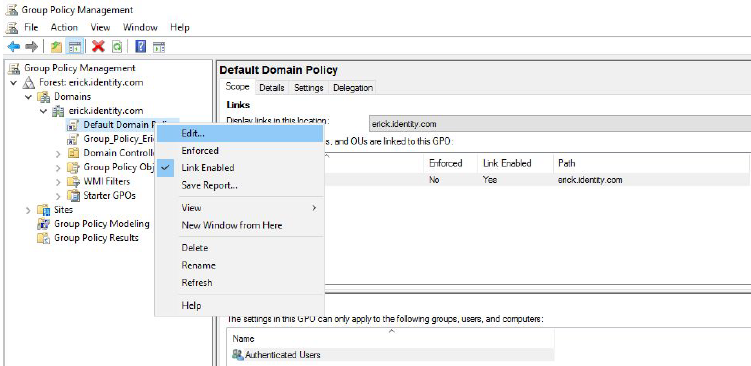

| Irá abrir a janela Group Policy Management. Expanda o item Forest, em seguida Domains, o seu domínio, até chegar no item Default Domain Policy.  Image Added Image Added

|

| Card |

|---|

| Clique com botão direito no Default Domain Policy. Clique em Edit.  Image Added Image Added

|

| Card |

|---|

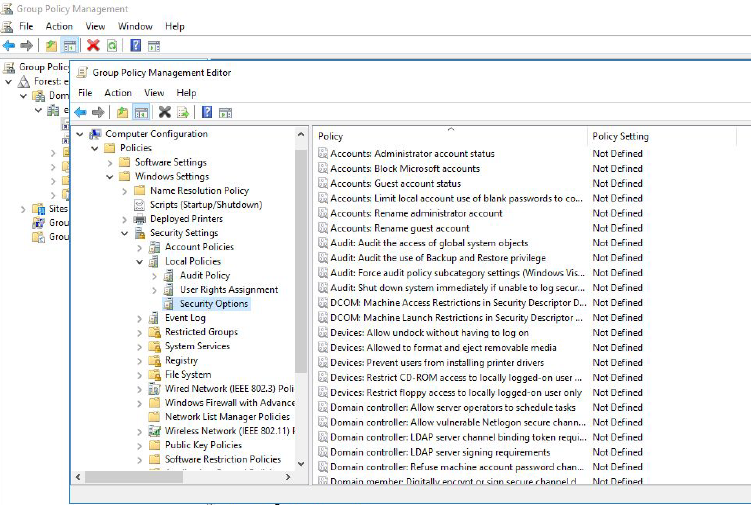

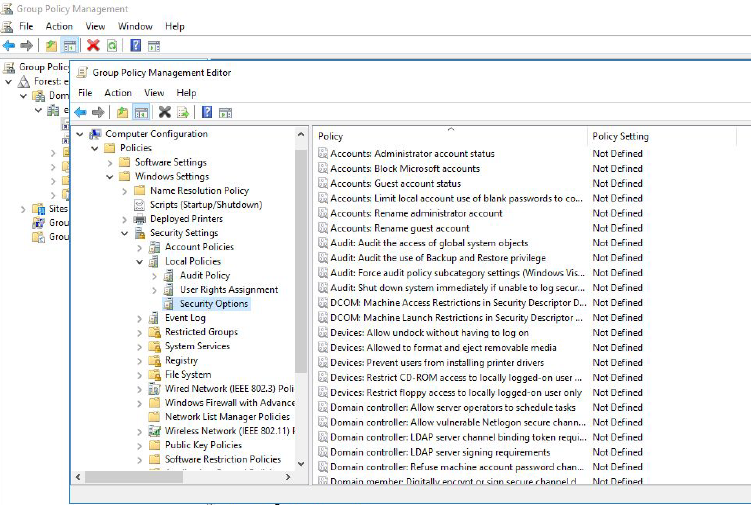

| Irá abrir a janela Group Policy Management Editor.  Image Added Image Added

|

| Card |

|---|

| Acesse Policies > Windows Settings > Security Settings > Local Policies > Security Options.  Image Added Image Added

|

| Card |

|---|

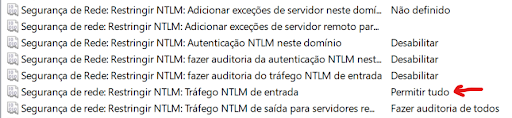

| Localize a opção indicada abaixo e altere para Permitir tudo.  Image Added Image Added

|

|

Configurar o Script no IIS

Após a habilitação dos roles obrigatórios, o script de autenticação do Desktop SSO deve ser configurado e hospedado no IIS.

| Deck of Cards |

|---|

| effectDuration | 0.5 |

|---|

| history | false |

|---|

| id | samples |

|---|

| effectType | fade |

|---|

|

| Card |

|---|

|

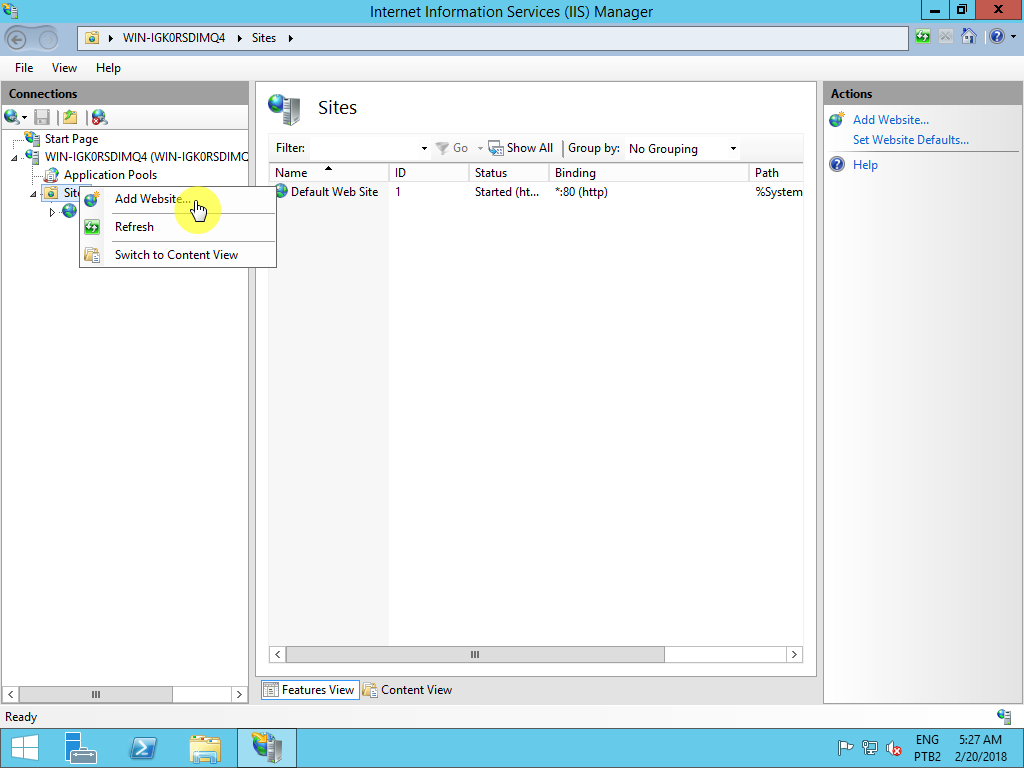

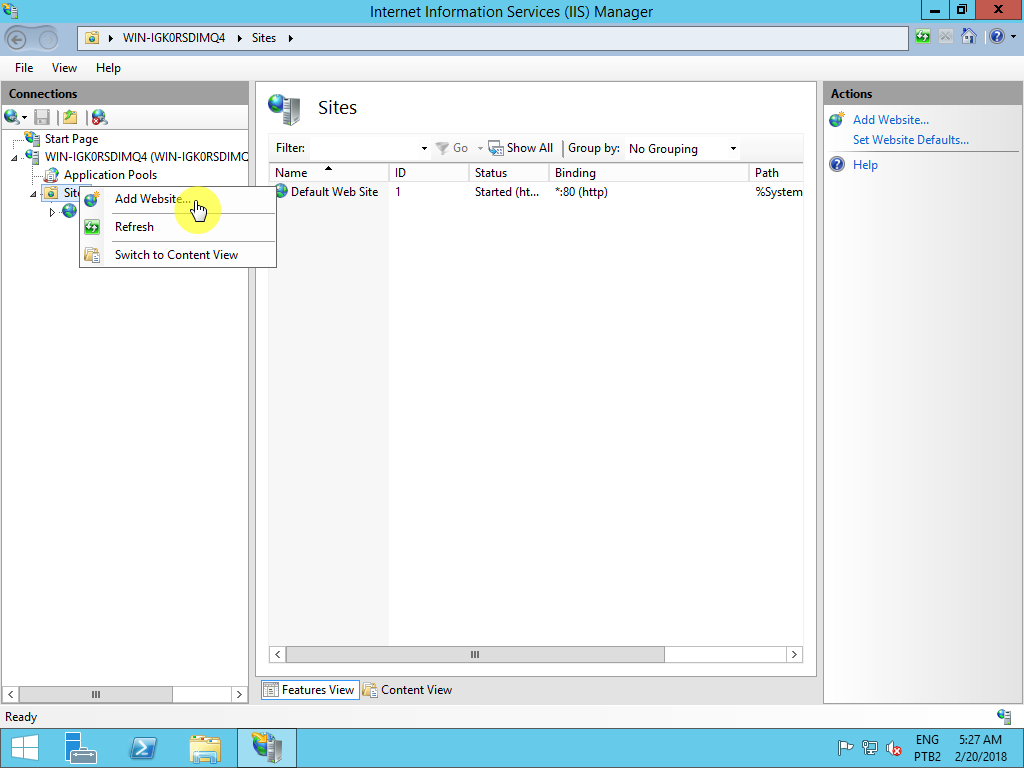

- Abrir o Internet Information Services (IIS) Manager.

Image Added Image Added

|

| Card |

|---|

|

- Preencher as informações necessárias para a criação do site e acionar OK.

- No exemplo abaixo, o Site name será "desktopSSO", uma pasta chamada "DSSO" foi criada no diretório padrão "C:\inetpub\wwwroot" e definida como Physical path, e a porta será "81".

Image Added Image Added

|

| Card |

|---|

|

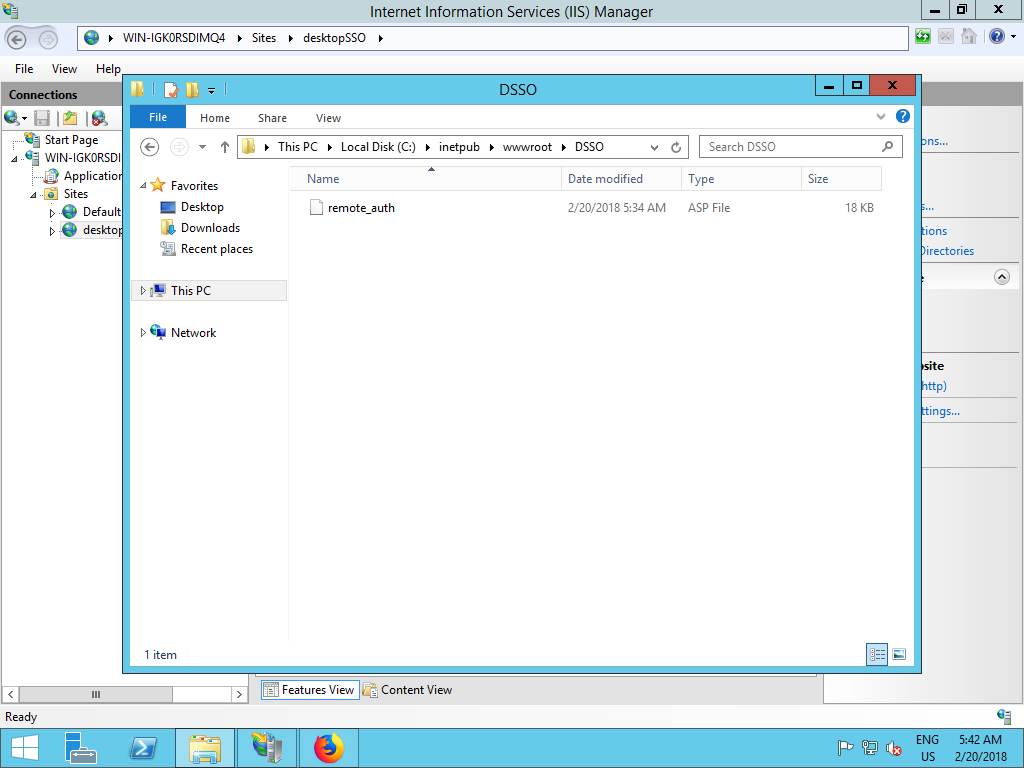

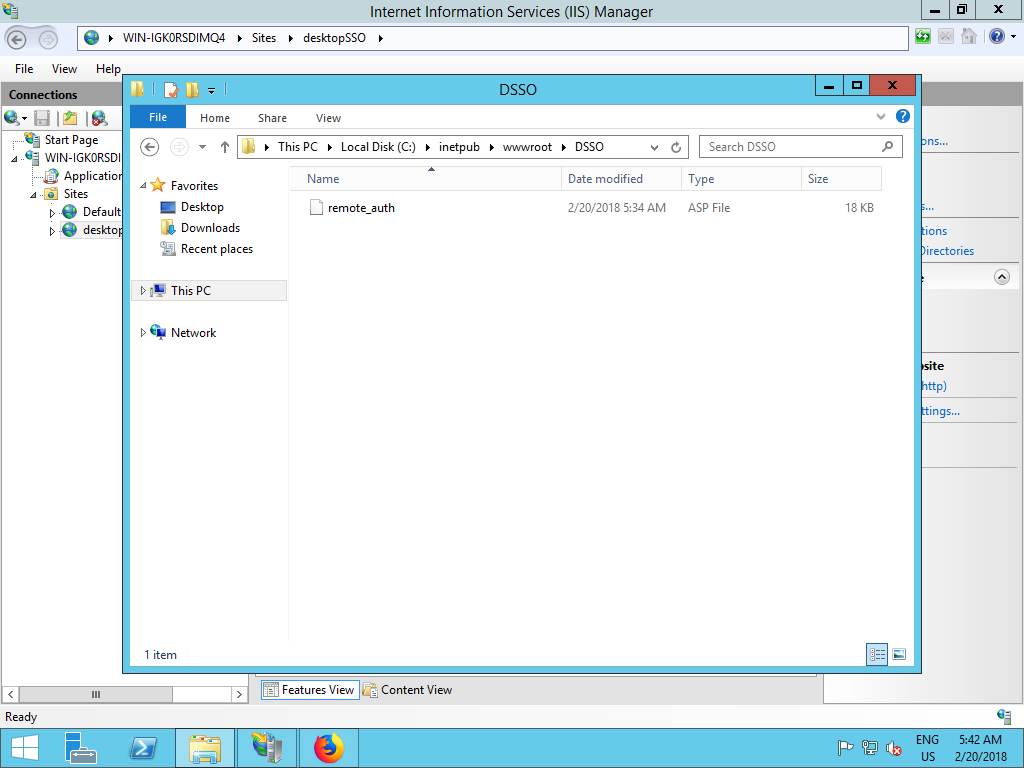

- Copiar o script de autenticação do Desktop SSO "remote_auth.asp" para a pasta criada no passo anterior.

Image Added Image Added

|

| Card |

|---|

|

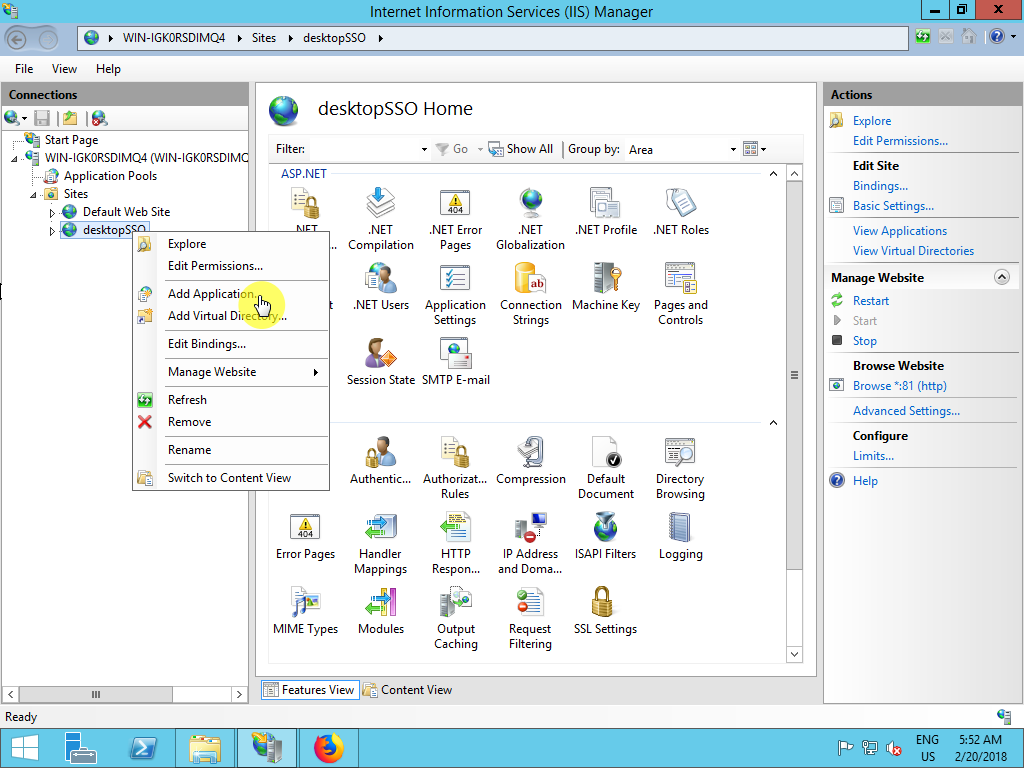

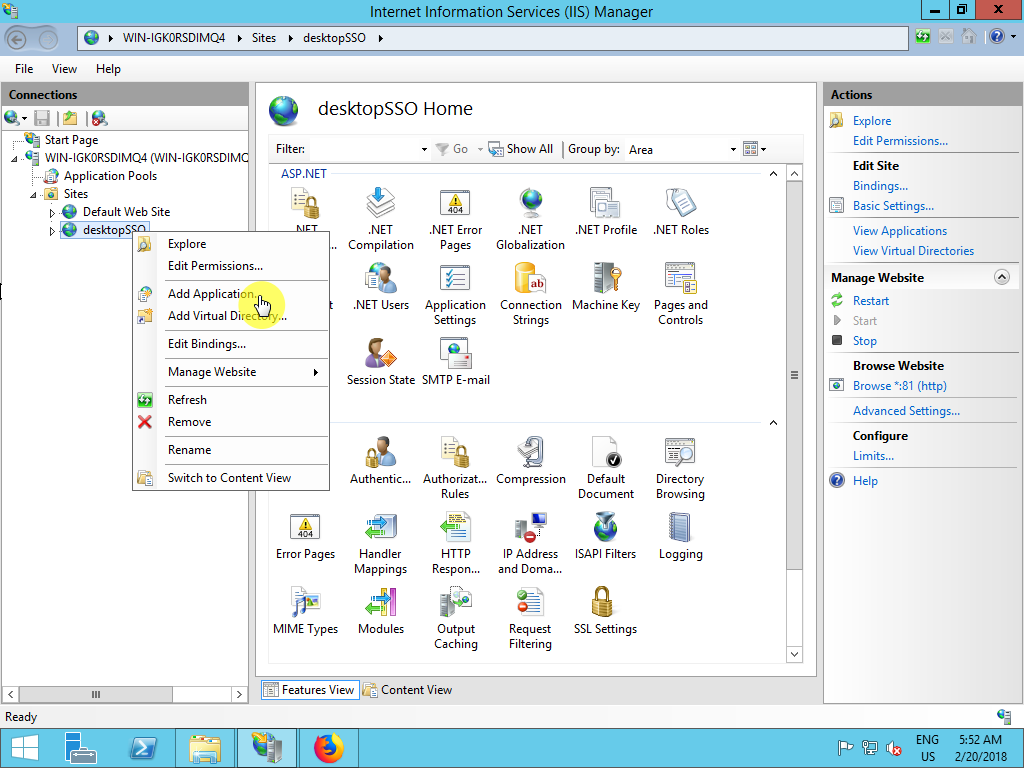

- No Internet Information Services (IIS) Manager, acionar Add Application... para criar uma nova aplicação ASP ao website.

Image Added Image Added

|

| Card |

|---|

|

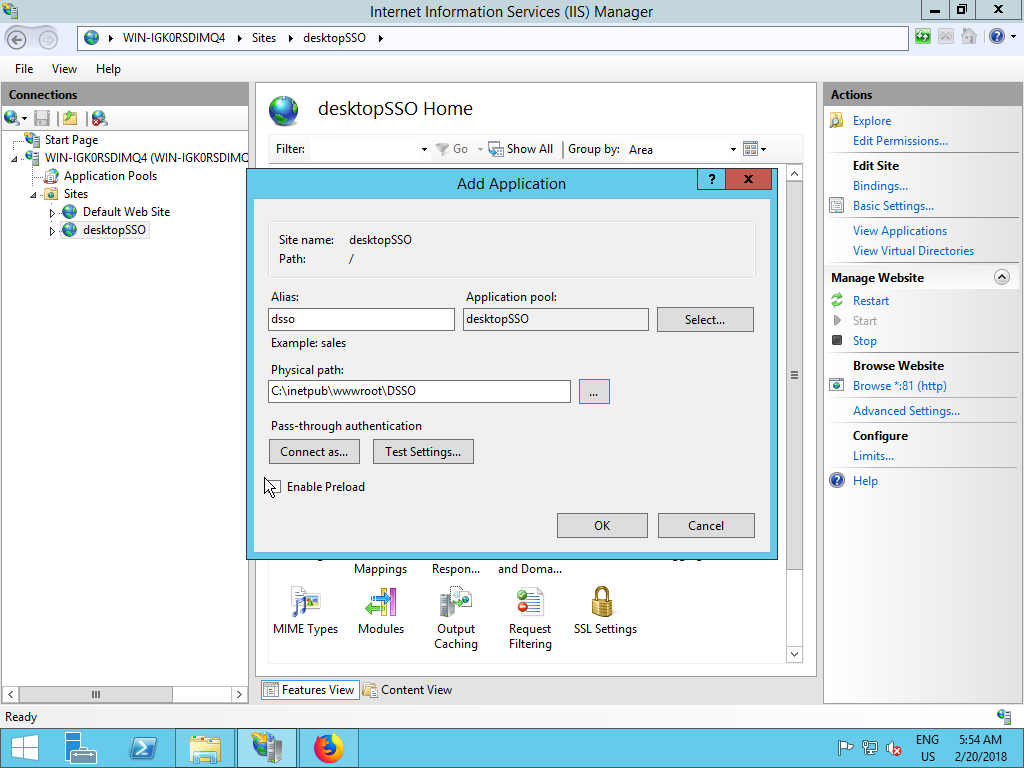

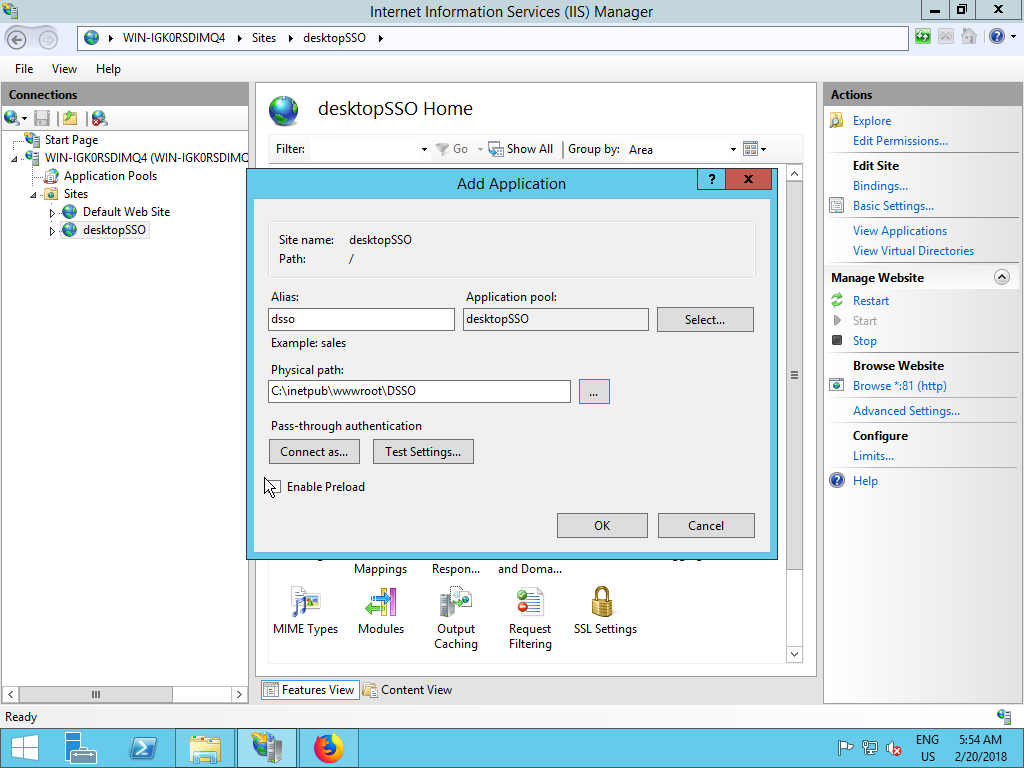

- Preencher os campos necessários para a criação da aplicação e acionar OK.

- No exemplo abaixo, o Alias da aplicação será "dsso" e o Physical path será o mesmo do website.

Image Added Image Added

|

| Card |

|---|

|

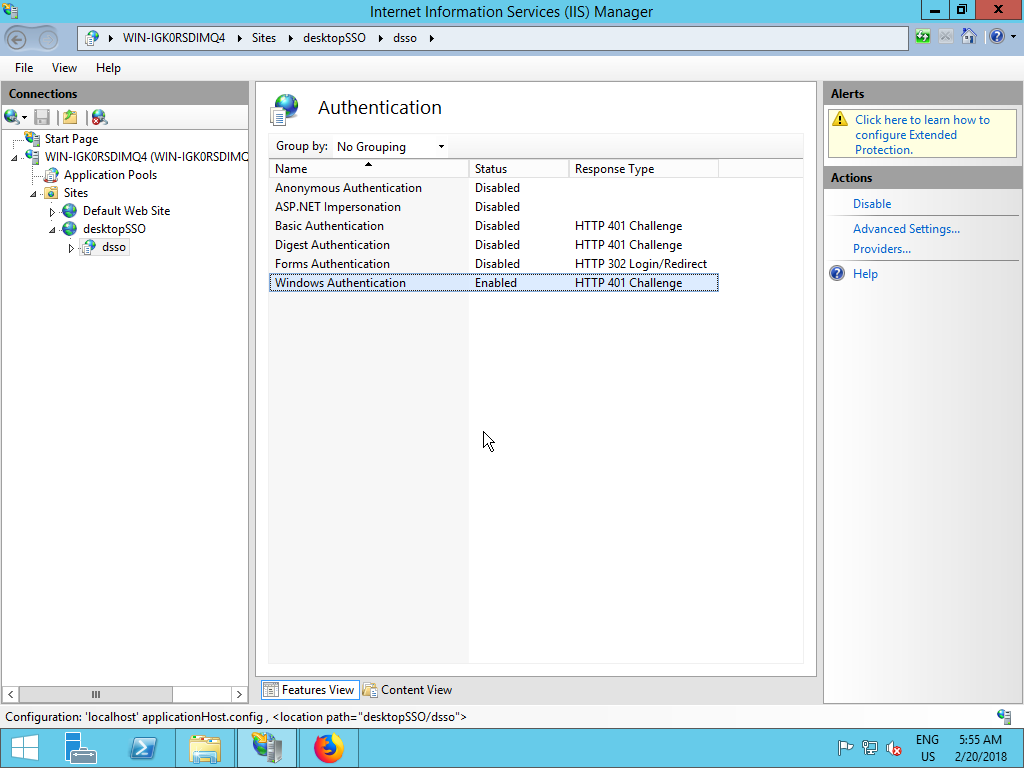

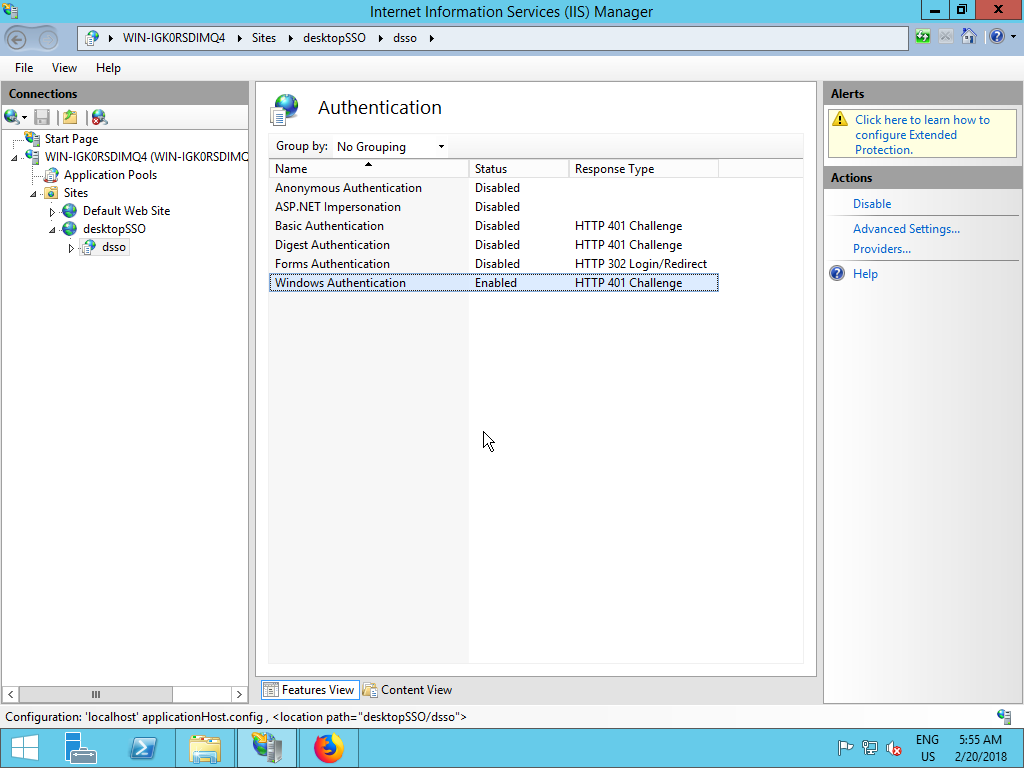

- Após a criação da aplicação, deve-se configurar as regras de autenticação.

Image Added Image Added

|

| Card |

|---|

|

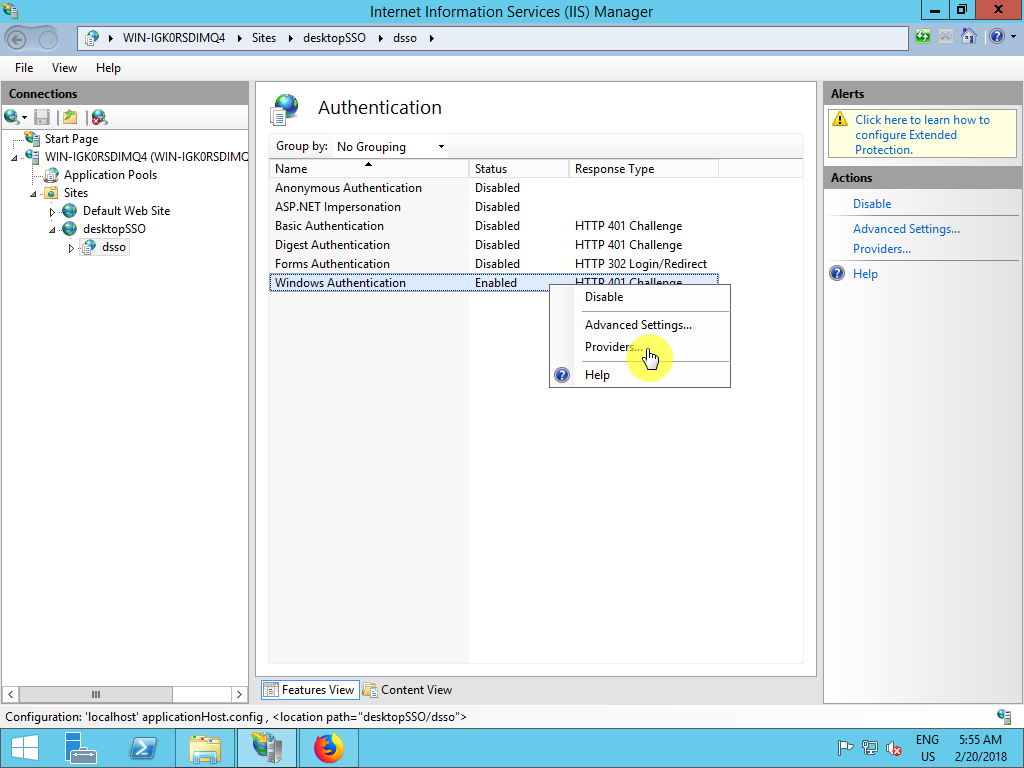

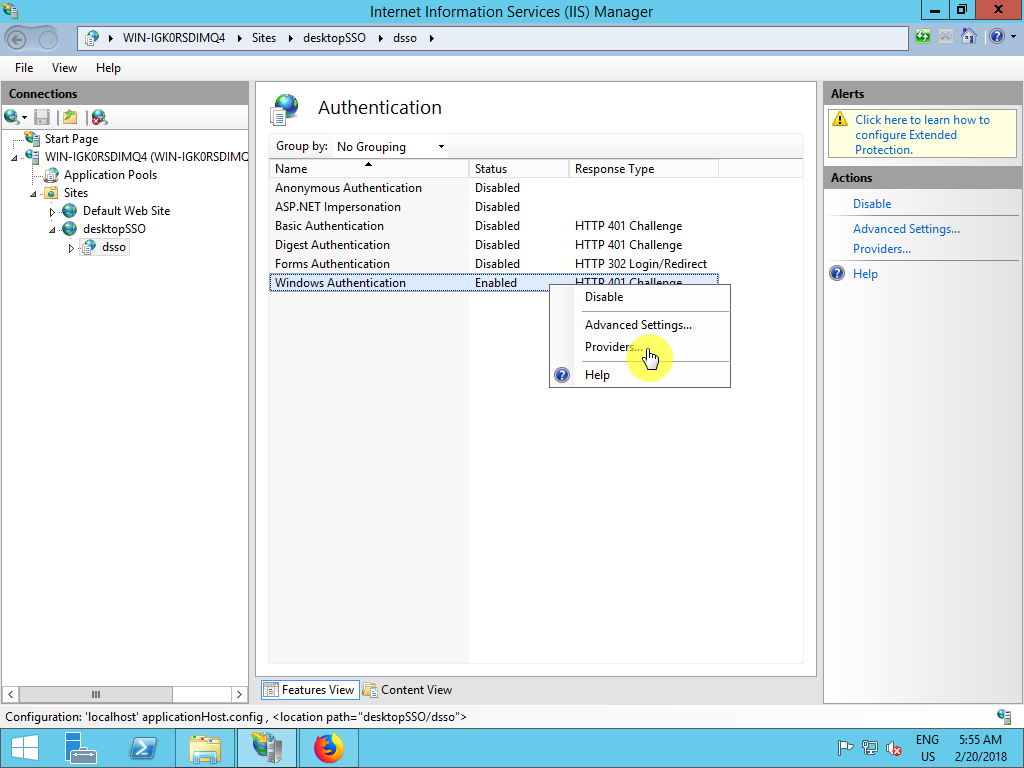

- O status da opção Windows Authentication deve ser definido como Enabled (Habilitado).

- Todas as demais opções disponíveis devem ter os status definidos como Disabled (Desabilitado).

Image Added Image Added

|

| Card |

|---|

|

- Clicar com o botão direito do mouse sobre o item Windows Authentication e acionar a opção Providers... para definir os provedores utilizados pela autenticação.

Image Added Image Added

|

| Card |

|---|

|

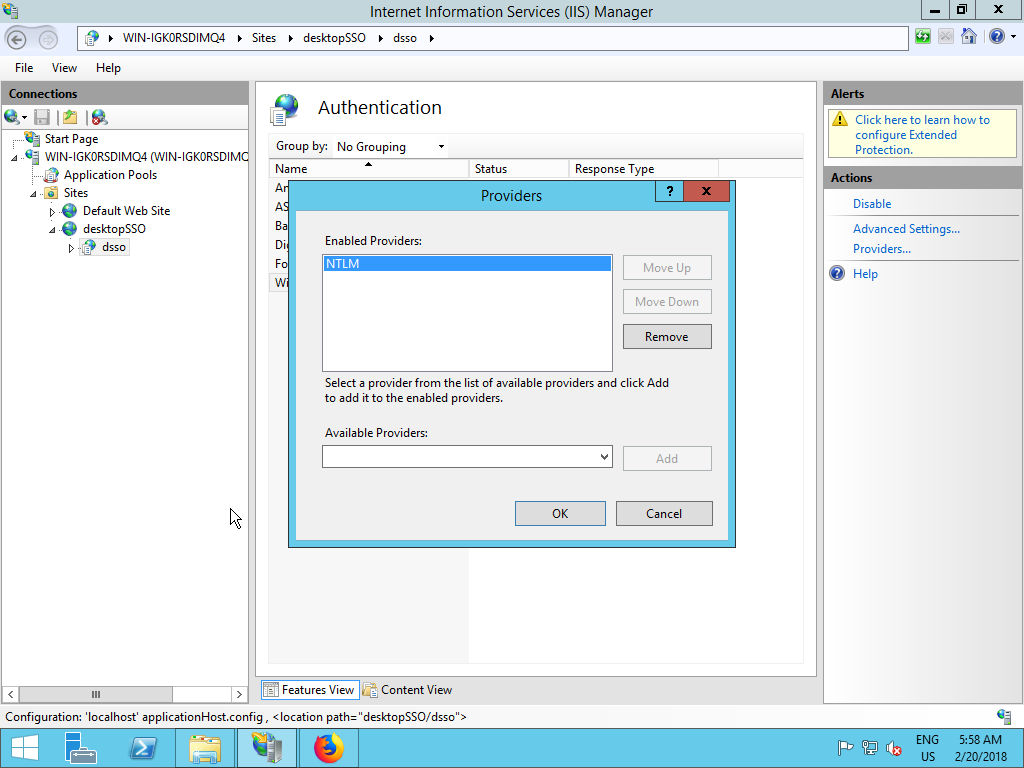

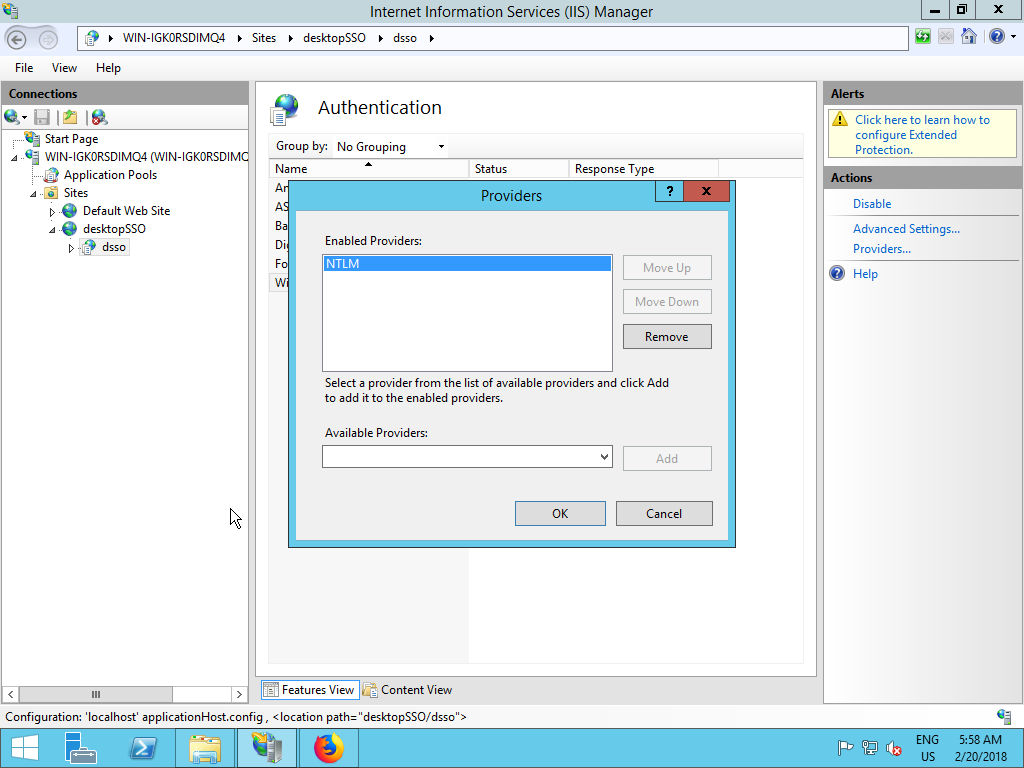

- No quadro Providers, apenas a opção NTLM deve ser mantida. Todos os demais provedores listados (caso existam) devem ser removidos.

- Se este procedimento não for executado, o navegador pode vir a exigir as credenciais de acesso ao usuário através de uma caixa de diálogo.

| Dica |

|---|

| title | Sobre o protocolo NTLM |

|---|

| O NTLM é um protocolo de autenticação utilizado em uma rede Windows. São necessárias configurações específicas nos navegadores (Internet Explorer, Google Chrome e Mozilla Firefox) para que eles utilizem este protocolo e também no script remote_auth.asp (Desktop SSO) para utilizar a Autenticação Windows. Os sistemas operacionais Linux e macOS não suportam o protocolo NTLM, portanto não é possível utilizá-los para realizar o SSO. Nestes sistemas é realizado um contorno para que, ao tentar o acesso via SSO, sejam requisitadas as credenciais do usuário. As orientações para configurar este contorno estão disponíveis no item Configuração para Linux e macOS. |

- Ao finalizar esse passo, a configuração do script de autenticação do Desktop SSO no IIS está completa e deve ser testada para confirmar se todos os procedimentos foram realizados corretamente.

Image Added Image Added

|

|

Verificar a configuração do SSO

Após a configuração do script de autenticação do Desktop SSO no IIS, é possível executá-lo para confirmar se o procedimento foi realizado corretamente.

| Deck of Cards |

|---|

|

| Card |

|---|

| default | true |

|---|

| label | Executar script |

|---|

|

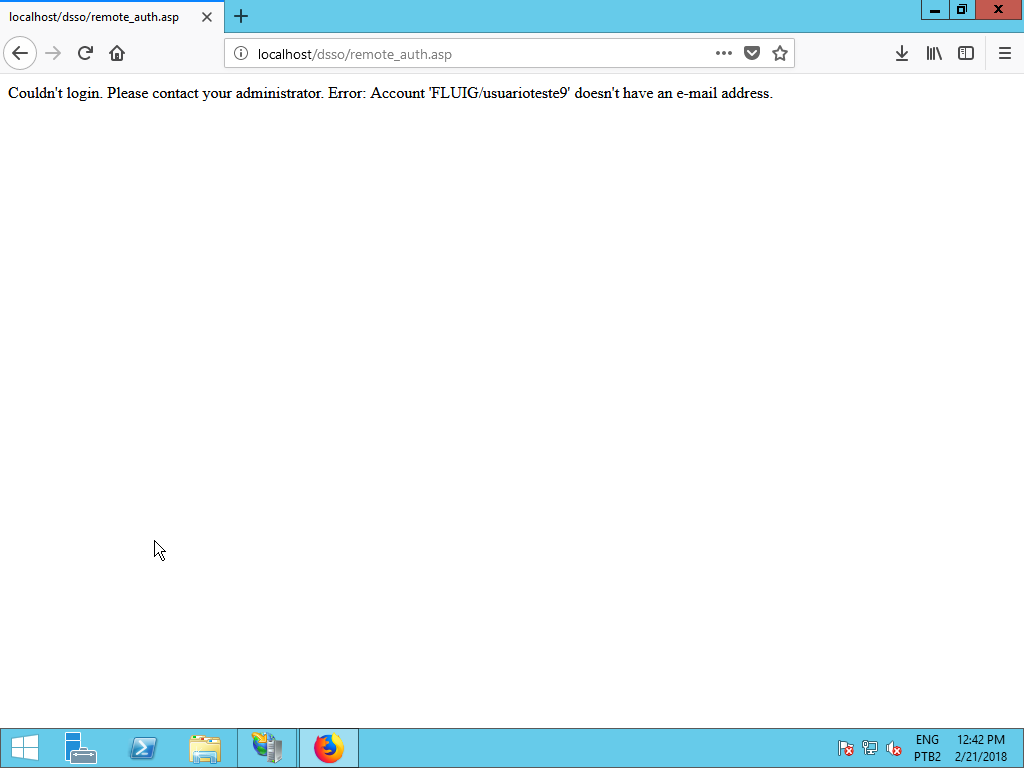

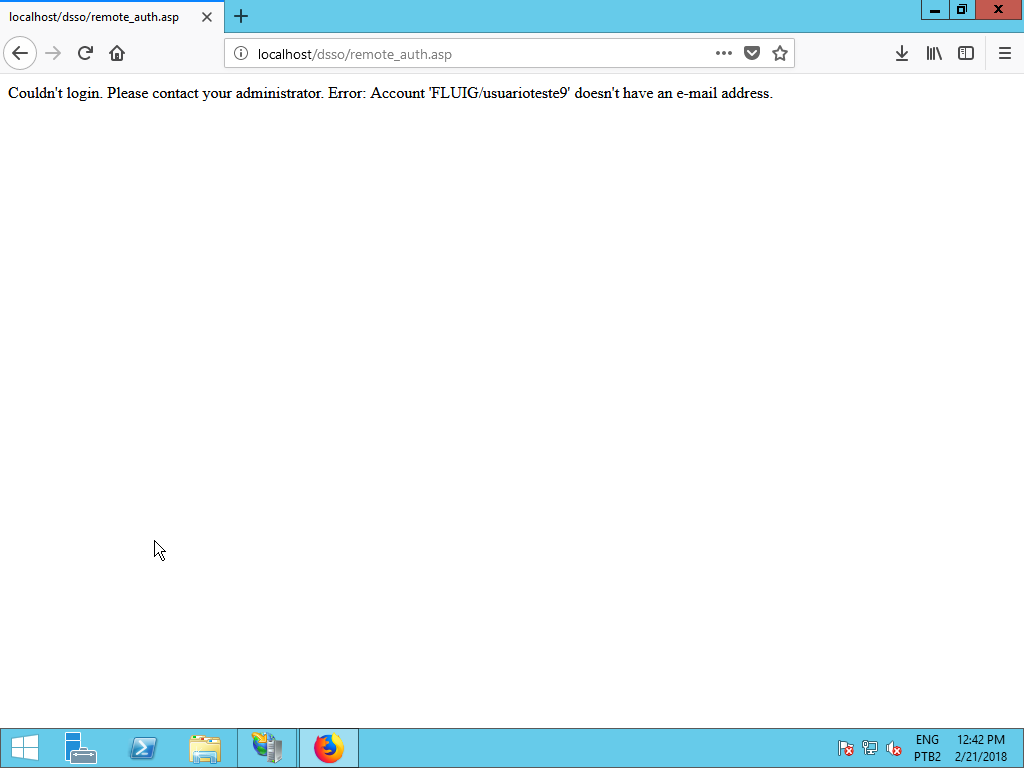

- No exemplo abaixo, o usuário "usuarioteste9" estava logado diretamente no servidor. A mensagem abaixo mostra que o usuário foi localizado no Active Directory, porém não possuía um e-mail cadastrado, o que é primordial para o Identity.

- Em uma situação como essa, ao tentar acessar o contexto da empresa no Identity, o usuário seria redirecionado para a página de login e uma mensagem de login SSO inválido seria exibida.

Image Added Image Added

|

| Card |

|---|

|

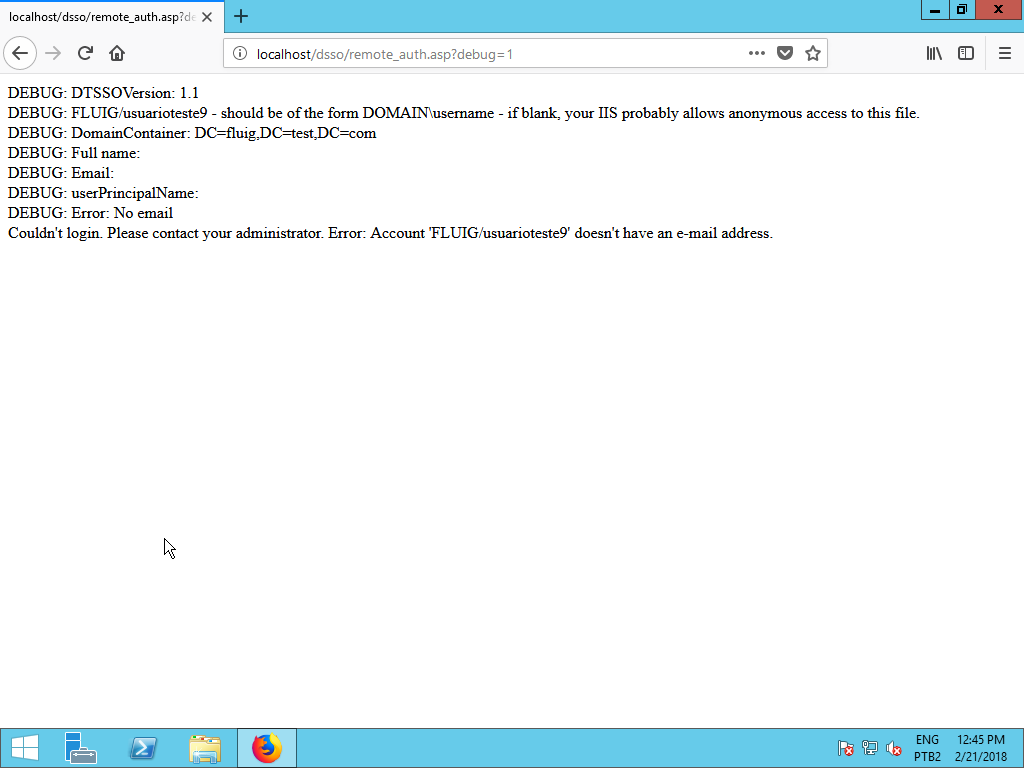

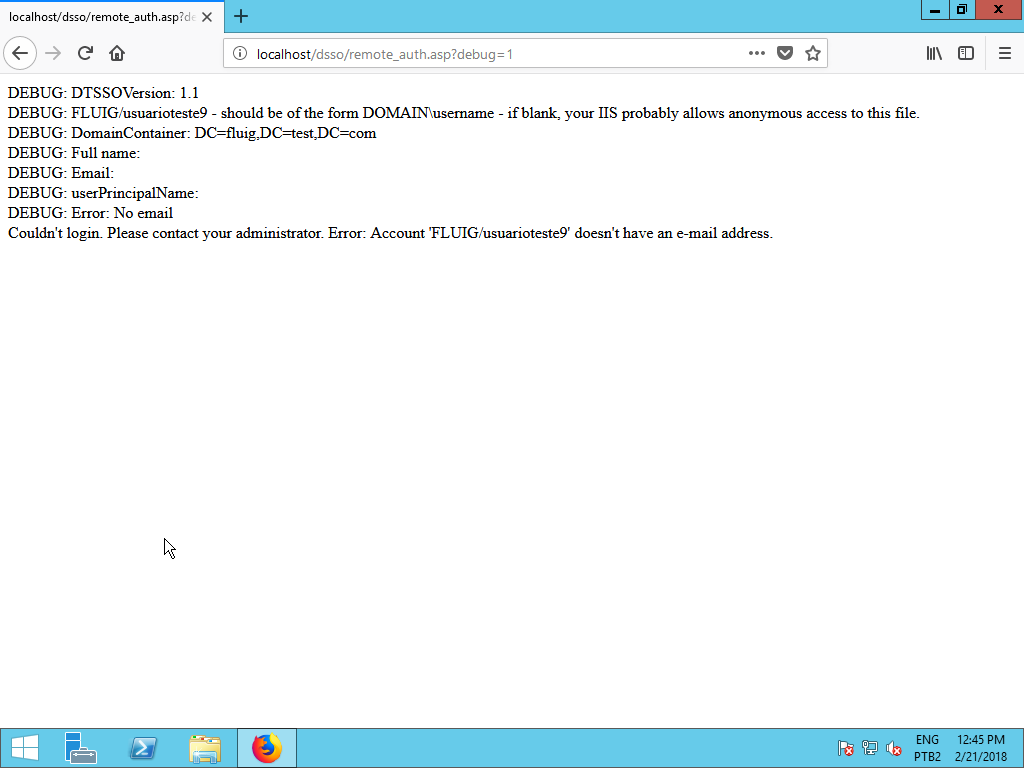

- O script de autenticação possui instruções para realizar o debug da aplicação. Este modo exibe dados adicionais para auxiliar na identificação de problemas na configuração do SSO.

|

|

| Deck of Cards |

|---|

| effectDuration | 0.5 |

|---|

| history | false |

|---|

| id | samples |

|---|

| effectType | fade |

|---|

|

| Card |

|---|

| default | true |

|---|

| id | 1 |

|---|

| label | Passo1 |

|---|

| Para habilitar, devemos utilizar o Server Manager, adicionar a Role Web Server, se não estiver habilitada. Uma vez habilitada, o IIS estará disponível para utilização, mas não estará pronto para executar scripts ASP classic. Devemos então selecionar a Role Web Server e adicionar a Role Service ASP.  Image Removed Image Removed

|

| Card |

|---|

| default | true |

|---|

| id | 2 |

|---|

| label | Passo2 |

|---|

| Outro ponto importante é que devemos habilitar a autenticação Windows no Desktop SSO. Desta forma, o browser poderá enviar as credenciais para a aplicação efetuar as validações necessárias no Active Directory. Basta adicionar a Role Service Windows Authentication, como ilustrado na figura abaixo.  Image Removed Image Removed

|

| Card |

|---|

| default | true |

|---|

| id | 3 |

|---|

| label | Passo3 |

|---|

| Agora temos o servidor pronto para executar o Desktop SSO. Com isso, basta acessar o IIS e nele adicionar um site que será utilizado pelo DesktopSSO.  Image Removed Image Removed |

| Card |

|---|

| default | true |

|---|

| id | 4 |

|---|

| label | Passo4 |

|---|

| Preencha as informações necessárias para criação do site, conforme exemplo:

Image Removed Image Removed |

| Card |

|---|

| default | true |

|---|

| id | 5 |

|---|

| label | Passo5 |

|---|

| Uma vez que tenhamos baixado o arquivo remote_auth.asp do Identity, devemos criar uma aplicação ASP a ser executada no IIS. Lembrando novamente que o apoio da equipe de infraestrutura é fundamental. | Informações |

|---|

| Para baixar o arquivo remote_auth.asp, é necessário acessar o Identity com um usuário administrador. Em seguida, acessar Configurações > Active Diretory. Na parte inferior da tela apresentada existem algumas configurações para Desktop SSO. Acessar Configuração do Desktop SSO. Depois de inserir as informações solicitadas é possível gerar o arquivo remote_auth.asp. |

No exemplo abaixo, uma pasta chamada c:\inetpub\wwwroot\dsso foi criada para hospedar o script.  Image Removed Image Removed

|

| Card |

|---|

|

| default | true |

|---|

| id | 6 |

|---|

| label | Passo6 |

|---|

|

Após finalizado o cadastro do site e inserido o arquivo remote_auth.asp na pasta c:\inetpub\wwwroot\DSSO\dsso , basta acessar o seu contexto do Identity e preencher o campo da URL do Script de autenticação com o valor http://localhost:81/remote_auth.asp

Image Removed

Image Removed

| Card |

|---|

| default | true |

|---|

| id | 7 |

|---|

| label | Passo7 |

|---|

|

Outro ponto é que devemos definir a forma de autenticação desta aplicação, o que é feito através do atalho Authentication, conforme ilustrado abaixo.  Image Removed Image Removed

|

| Card |

|---|

| default | true |

|---|

| id | 8 |

|---|

| label | Passo8 |

|---|

|

Deveremos habilitar a opção Windows Authentication, e todas as outras opções devem permanecer desabilitadas.

Image Removed

Image Removed| Card |

|---|

| default | true |

|---|

| id | 9 |

|---|

| label | Passo9 |

|---|

|

Na configuração da aplicação, devemos informar o caminho físico, que neste exemplo é c:\inetpub\wwwroot\dsso.  Image Removed Image Removed

|

| Card |

|---|

| default | true |

|---|

| id | 10 |

|---|

| label | Passo10 |

|---|

|

Existe um detalhe que deve ser tratado na autenticação da aplicação, que são os providers utilizados pela autenticação Windows. Clicando com o botão direito em Windows Authentication, devemos escolher a opção Providers.  Image Removed Image Removed

|

| Card |

|---|

| default | true |

|---|

| id | 11 |

|---|

| label | Passo11 |

|---|

|

Devemos deixar apenas a opção NTLM. Todas as outras devem ser excluídas. Se isso não for feito, corremos o risco de exigir do usuário a entrada de credenciais via caixa de diálogo do browser. Não esquecer que existe outra configuração a ser feita diretamente no browser, para evitar este problema.  Image Removed Image Removed

|

| Card |

|---|

| default | true |

|---|

| id | 12 |

|---|

| label | Passo12 |

|---|

|

Finalizadas as configurações, podemos iniciar os primeiros testes, diretamente no script. Basta executar o script no browser, que neste exemplo foi - Para acessar o modo debug, basta inclui o parâmetro debug=1 no final da URL do script. Por exemplo:

- No exemplo abaixo, o usuário

usuarioteste9 estava logado diretamente no servidor. A mensagem abaixo mostra que o usuário foi localizado no Active Directory, porém, este não possuía um email cadastrado- não possui e-mail cadastrado no Active Directory, o que é

primordial para o - um pré-requisito do Identity.

Em uma situação como esta, se tentássemos acessar o Identity, seriamos redirecionados para a página de login, acrescido de uma mensagem de login SSO inválido.  Image Removed Image Removed

|

| Card |

|---|

| default | true |

|---|

| id | 13 |

|---|

| label | Passo13 |

|---|

|

Existe uma outra maneira de efetuarmos um trace na aplicação.

O script possui instruções para realizar o debug. Se acessarmos o script, acrescentando via querystring o parâmetro debug=1, teremos acesso a diversos valores que nos ajudam a debugar a aplicação, como no exemplo abaixo, onde chamamos a URL http://localhost/dsso/remote_auth.asp?debug=1

Como podemos ver no exemplo abaixo, o usuário logado não possui um email cadastrado, o que é um pré-requisito no Identity.

Image Removed

Image RemovedRelembrando: uma vez terminada estas configurações poderemos finalmente habilitar o Desktop SSO no Identity.

Para efetuar o teste final, deveremos logar no Windows utilizando as credenciais do AD, e em seguida faremos o acesso ao Identity utilizando o subdomínio do contexto do cliente.

Ex: https://totvs.fluigidentity.com

Se o usuário logado no Windows tiver um email válido no Identity, o acesso ao Identity não exigirá a entrada de senha.

Configuração do Internet Explorer e Chrome

É necessário configurar o navegador do usuário para que ele utilize autenticação Windows (NTLM) com o script remote_auth.asp.

Mesmo que o DesktopSSO tenha sido configurado para utilizar autenticação Windows no IIS, o browser do cliente precisa enviar as credenciais para que o script possa fazer as validações necessárias, no AD e no Fluig Identity.

No caso do Internet Explorer e Chrome, basta configurar as opções de segurança e autenticação no Internet Explorer e o Chrome irá assumir as mesmas configurações.

Image Added Image Added

|

|

Configurar navegadores

A configuração nos navegadores tem por objetivo direcioná-los para a URL do Desktop SSO para a realização do login com as credenciais do Windows. A configuração realizada no Internet Explorer também é válida para o Google Chrome, enquanto o Mozilla Firefox exige uma configuração específica.

Google Chrome e Internet Explorer

É necessário configurar o navegador do usuário para que ele utilize autenticação Windows (NTLM) com o script remote_auth.asp.

Mesmo que o Desktop SSO tenha sido configurado para utilizar autenticação Windows no IIS, o navegador do cliente precisa enviar as credenciais para que o script possa fazer as validações necessárias no Active Directory e no Identity.

| Deck of Cards |

|---|

| effectDuration | 0.5 |

|---|

| history | false |

|---|

| id | samples |

|---|

| effectType | fade |

|---|

|

| Card |

|---|

| default | true |

|---|

| id | 1 |

|---|

| label | Passo 1 |

|---|

| - Acessar o Painel de Controle do Windows e acionar a opção Rede e Internet.

- No menu Rede e Internet, acionar a opção Opções da Internet.

Image Added Image Added

|

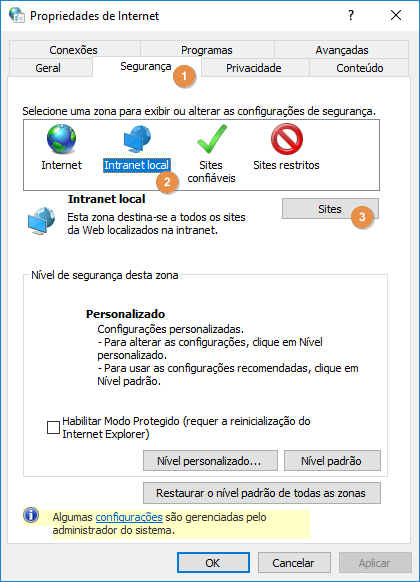

| Card |

|---|

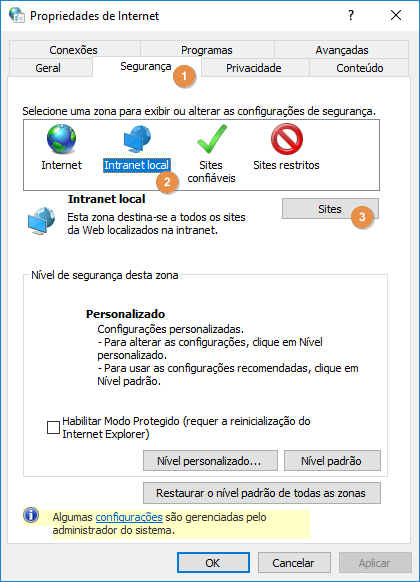

| - Selecionar a aba Segurança e marcar a zona de segurança Intranet local. Isto garante o envio das credenciais do Windows apenas para a URL do Desktop SSO. Outras aplicações e websites não serão afetados.

- Acionar Sites para adicionar a URL do Desktop SSO.

Image Added Image Added

|

| Card |

|---|

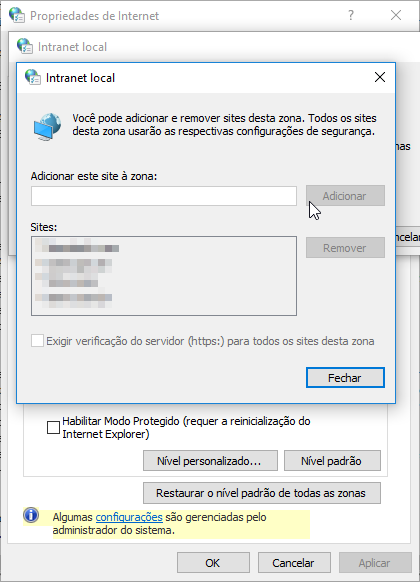

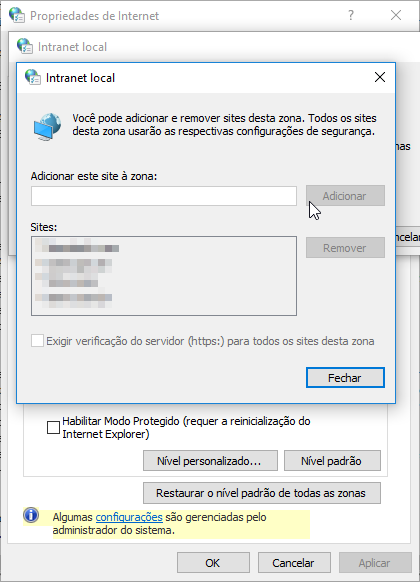

| - Nas configurações da intranet local, acionar Avançadas.

- Informar a URL do Desktop SSO e acionar Adicionar.

- Acionar Fechar quando concluído.

Image Added Image Added

|

| Card |

|---|

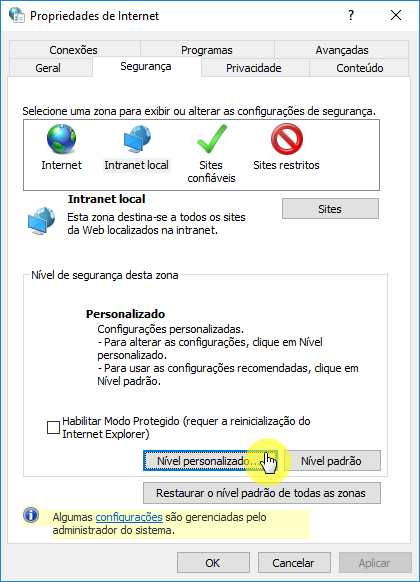

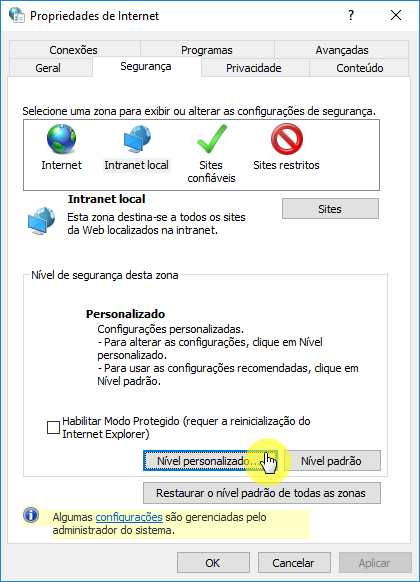

| - De volta à aba Segurança, ainda com a zona Intranet local selecionada, acionar Nível personalizado....

Image Added Image Added

|

| Card |

|---|

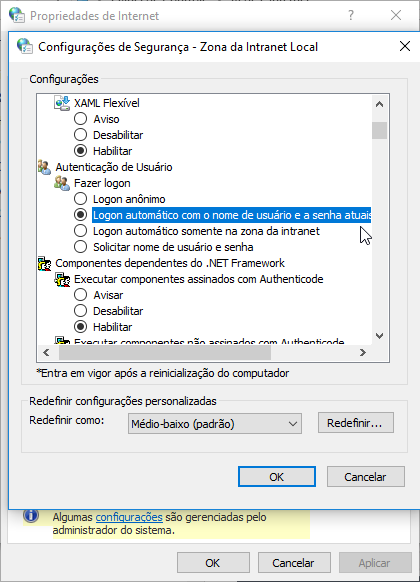

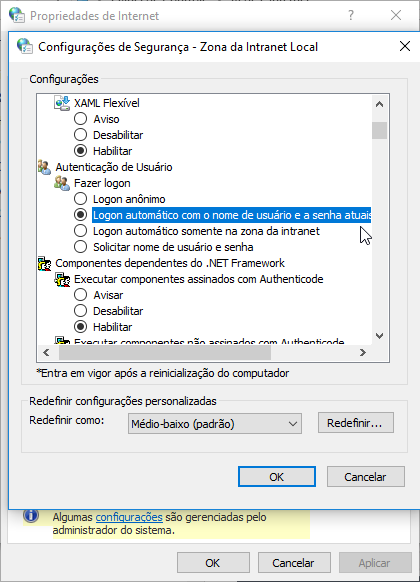

| - Na opção Logon, marcar a opção Logon automático com o nome de usuário e senha atuais.

- Clicar em OK para confirmar.

Image Added Image Added

|

| Card |

|---|

| - O sistema deve emitir uma mensagem de confirmação para alterar as configurações, acionar Sim para confirmar.

- Acionar Aplicar na janela de Propriedades da Internet, para que as alterações tenham efeito.

|

|

Mozilla Firefox

O navegador Mozilla Firefox exige uma configuração específica.

| Deck of Cards |

|---|

| effectDuration | 0.5 |

|---|

| history | false |

|---|

| id | samples |

|---|

| effectType | fade |

|---|

|

| Deck of Cards |

|---|

| effectDuration | 0.5 |

|---|

| history | false |

|---|

| id | samples |

|---|

| effectType | fade |

|---|

|

| Card |

|---|

| default | true |

|---|

| id | 1 |

|---|

| label | Passo1 |

|---|

|

Para começar, devemos acessar o menu Opções da Internet, no IE.

Image Removed

Image Removed

| Card |

|---|

| default | true |

|---|

| id | 2 |

|---|

| label | Passo2 |

|---|

|

Na sequência, devemos escolher a tab Segurança e em seguida devemos configurar a opção Intranet Local. Isto garante que possamos aplicar o envio de credenciais do Windows apenas para a url do DesktopSSO. Outras aplicações e sites permanecem como estão.

Em seguida, devemos clicar no botão Sites, para informar a url do Desktop SSO.

Image Removed

Image Removed

| Card |

|---|

| default | true |

|---|

| id | 3 |

|---|

| label | Passo3 |

|---|

|

Para adicionar o endereço do Desktop SSO precisamos clicar no botão Avançadas e em seguida adicionamos a url. No nosso exemplos, utilizamos *.fluigidentity.com.

Informamos a url, clicamos no botão Adicionar e podemos fechar a tela clicando no botão Fechar.

Image Removed

Image Removed | | Deck of Cards |

|---|

| effectDuration | 0.5 |

|---|

| history | false |

|---|

| id | samples |

|---|

| effectType | fade |

|---|

|

| Card |

|---|

| default | true |

|---|

| id | 41 |

|---|

| label | Passo4 |

|---|

| É importante garantir que as configurações de Autenticação do Usuário estejam definidas para Login automático com o nome de usuário e senha atuais, para a Intranet Zone (Intranet Local). Para consultar esta tela, basta marcar Intranet Local e clicar no botão Nivel personalizado.  Image Removed Image Removed

|

Configuração do Firefox

Dentre os principais browsers, temos também o Firefox que deve ser configurado de uma maneira um pouco diferente.

|

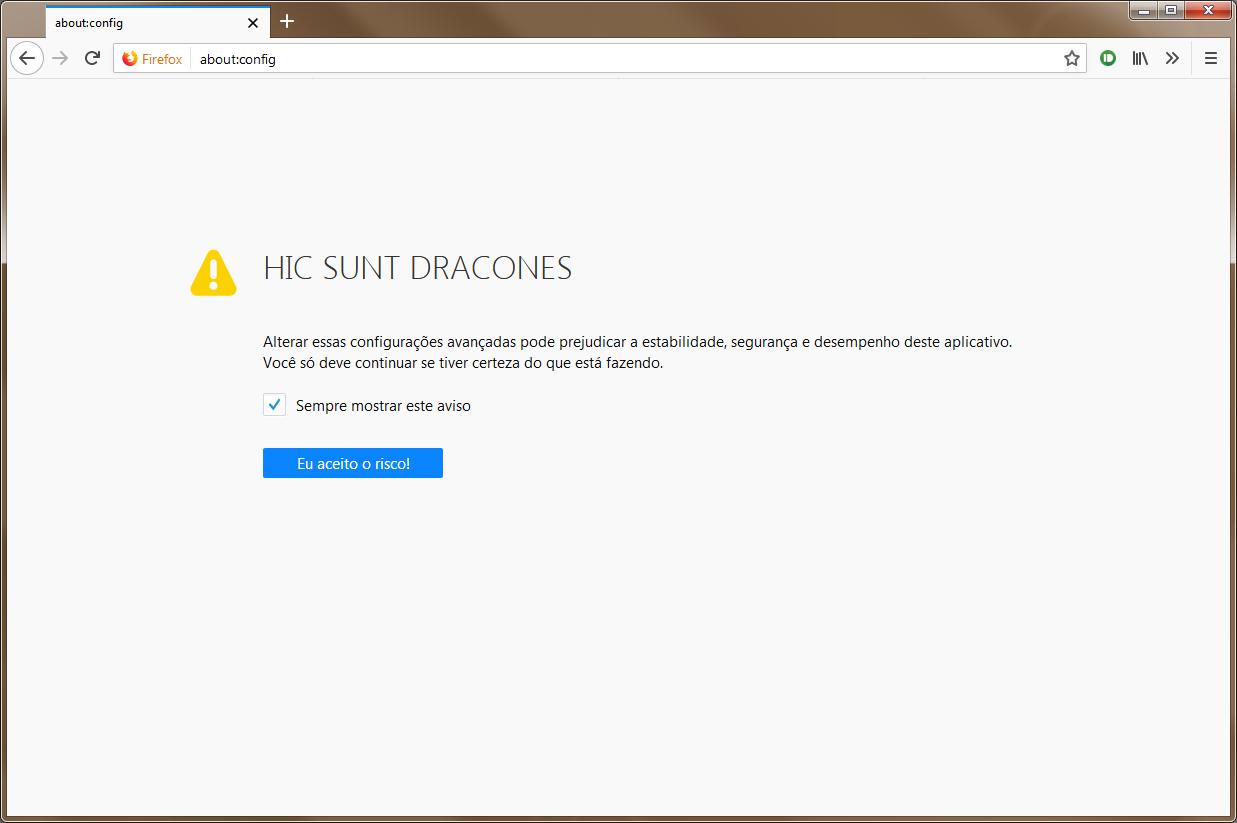

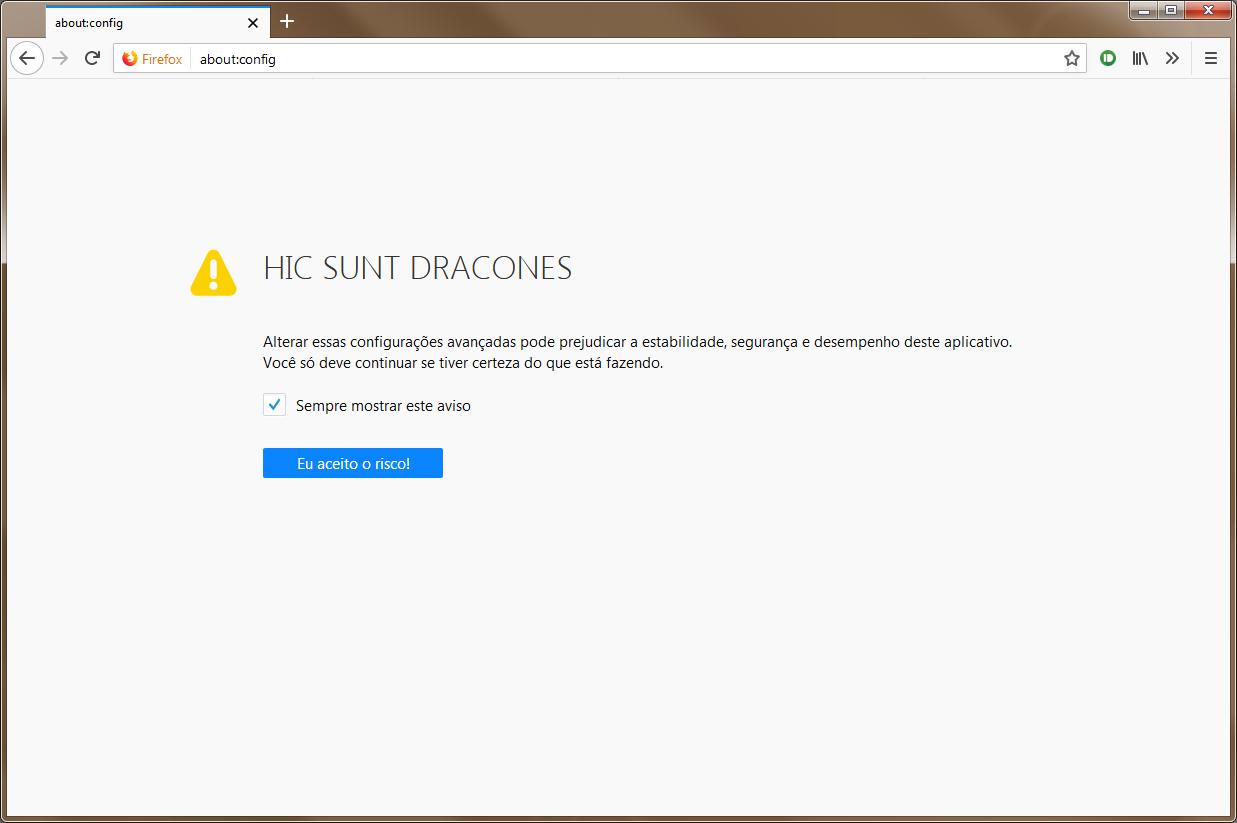

- Acessar a URL about:config na barra de endereços do navegador.

Image Added Image Added

|

| Card |

|---|

| default | true |

|---|

| id | 2 |

|---|

| label | Passo 2 |

|---|

|

- Será apresentado um alerta de segurança. Acionar Eu aceito o risco!.

Image Added Image Added

|

|

| Card |

|---|

| default | true |

|---|

| id | 13 |

|---|

| label | Passo1 |

|---|

| Em primeiro lugar, precisamos digitar about:config na barra de endereços, para poder acessar as configurações do Firefox.  Image Removed Image Removed

| Card |

|---|

| default | true |

|---|

| id | 2 |

|---|

| label | Passo2 |

|---|

| Uma mensagem de alerta normalmente é exibida. Para continuar, basta clicar no botão de confirmação. No nosso exemplo, o botão I’ll be careful, I promise!  Image Removed Image Removed

|

| Card |

|---|

| default | true |

|---|

| id | 3 |

|---|

| label | Passo3 |

|---|

| As configurações de NTLM podem ser facilmente encontradas se digitarmos no campo Search, a string “ntlm”. Devemos manter as configurações como exibidas abaixo. A mais importante é network.automatic-ntlm-auth.trusted-urls, onde devemos informar a url do DesktopSSO.  Image Removed Image Removed

Feito isso, temos também o Firefox configurado para utilização de Single Sign On com o Fluig Identity. |

|

Group Policies para Internet Explorer e Chrome

Configurar o browser de alguns poucos usuários é tarefa simples, porém, o cliente terá um grande problema quando tem milhares de usuários a serem configurados.

Para estes casos, podemos utilizar a estratégia de distribuição das configurações, baseadas na utilização de Group Policies (GPO).

Durante o procedimento de autenticação no domínio, podemos executar uma série de tarefas automáticas, como por exemplo, configurar o Internet Explorer do usuário.

O administrador deverá definir a seguinte configuração de GPO:

Computer Configuration > Administrative Templates > Windows Components > Internet Explorer > Internet Control Panel > Security Page

Image Removed

Image Removed

Após habilitar a definição de lista da Zona da Intranet, o cliente deverá definir a url do Desktop SSO como membro da Zona da Intranet.

No nosso exemplo, estamos definindo o site *.fluigidentity.com, o que deve atender a maior parte dos casos, onde o Fluig Identity é utilizado na modalidade SaaS.

Image Removed

Image Removed

Desta forma, toda vez que um usuário membro deste domínio efetuar o login, as configurações necessárias serão realizadas. Se executada todos os dias, a GPO também deve evitar que um usuário mais avançado desfaça as configurações necessárias para o Desktop SSO.

| Nota |

|---|

| title | Group Policies para Firefox |

|---|

|

Não existe maneira direta de configurar o navegador Mozilla Firefox a partir da GPO. |

Configuração para Sistema Operacional Linux e Mac

O Desktop SSO utiliza o protocolo NTLM para realizar o Single Sign On, porém, este é um protocolo utilizado apenas pelo Windows.

Para tratar situações onde o cliente possui muitos clients Linux ou Mac, podemos instalar um script, executado antes do Desktop SSO, com a finalidade de testar o sistema operacional que está requisitando a página.

Este script é o check_remote_auth.asp, que não é distribuído pelo Fluig Identity, mas que foi construído especificamente para implantações com ecossistemas mais complexos, envolvendo diferentes sistemas operacionais.

Pode ser efetuado o download do script nesse link, lembrando que é necessário alterar os campos conforme descrição dentro do script.

Este script deve ser hospedado no mesmo IIS do Desktop SSO. Neste exemplos, criamos uma aplicação no IIS, chamada de check_dsso.

Image Removed

Image Removed

Image Removed

Image Removed

É importante que esta aplicação seja configurada para usar Anonymous Authentication, pois a única finalidade dela é redirecionar o usuário para a URL correta.

Se o usuário estiver utilizando Windows, ele será redirecionado para o script Desktop SSO. Caso contrário, será direcionado para uma url do Identity que obriga o usuario a informar suas credenciais.

Image Removed

Image Removed

|

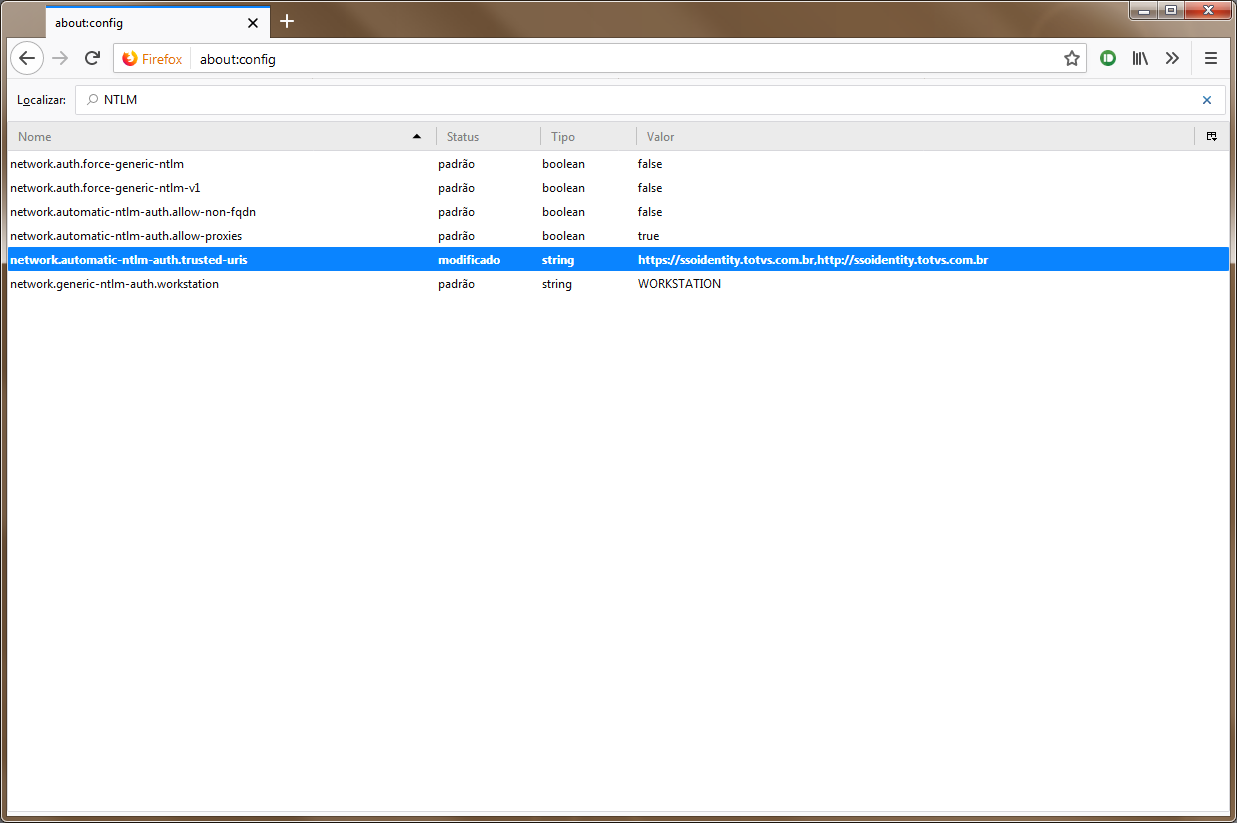

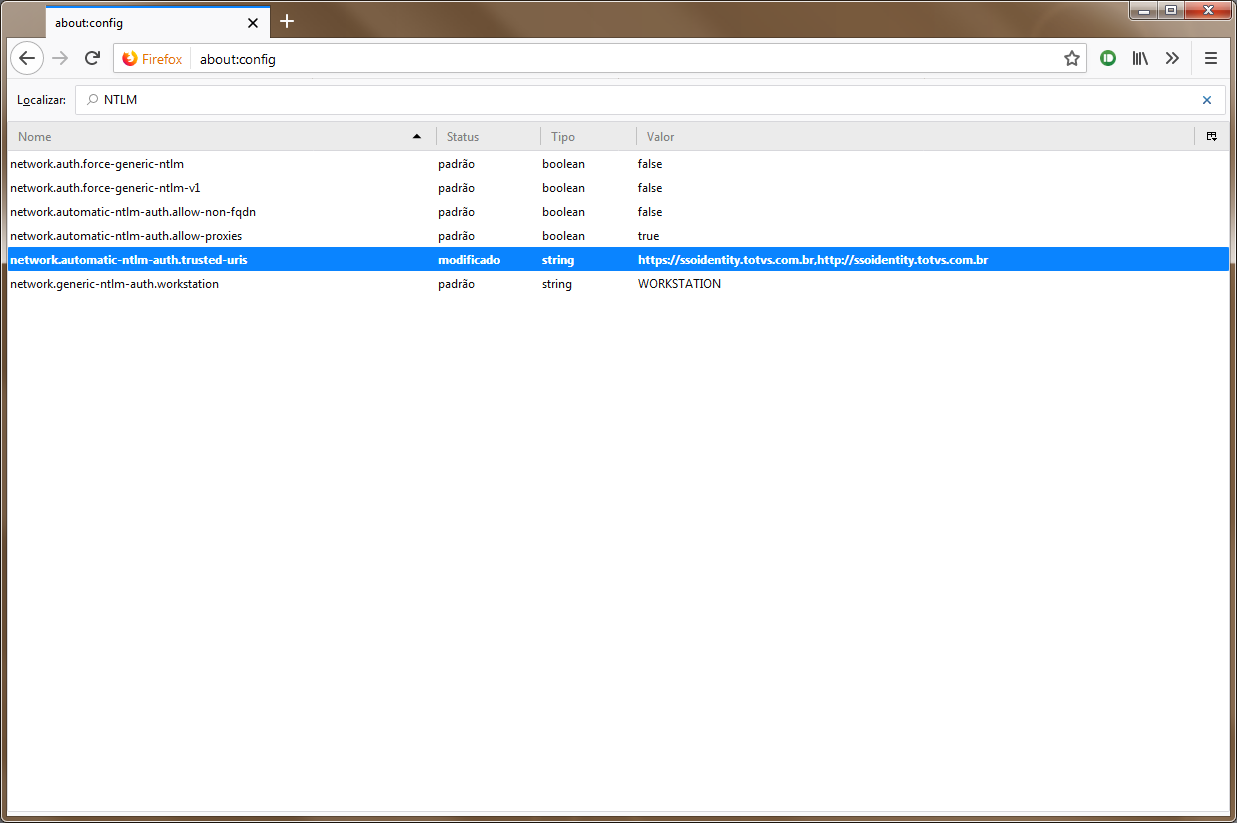

- Na barra de pesquisa Localizar, informar "NTLM".

- Dentre os registros exibidos, localizar network.automatic-ntlm-auth.trusted-uris. Clicar duas vezes sobre essa linha.

- Informar a URL do Desktop SSO.

Image Added Image Added

|

|

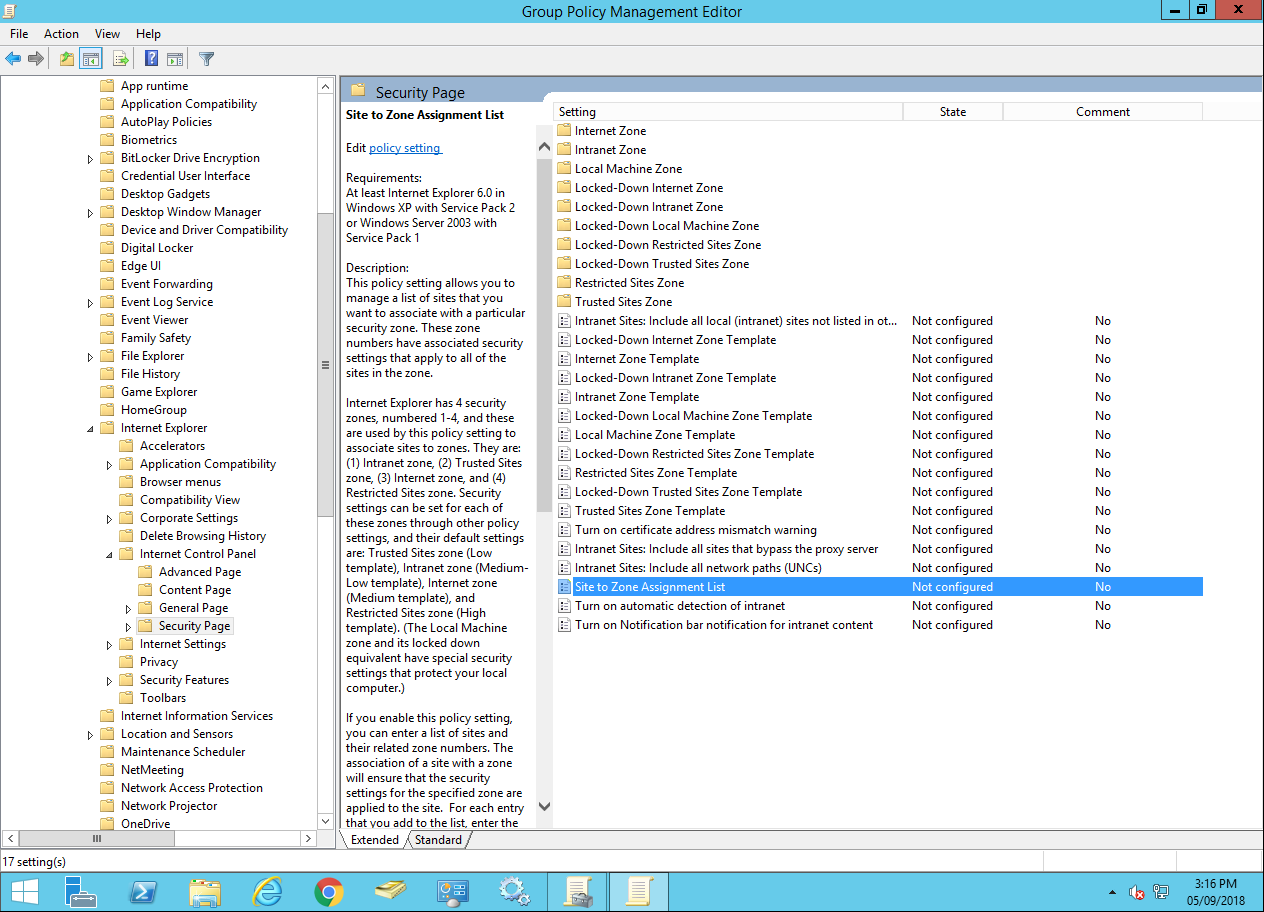

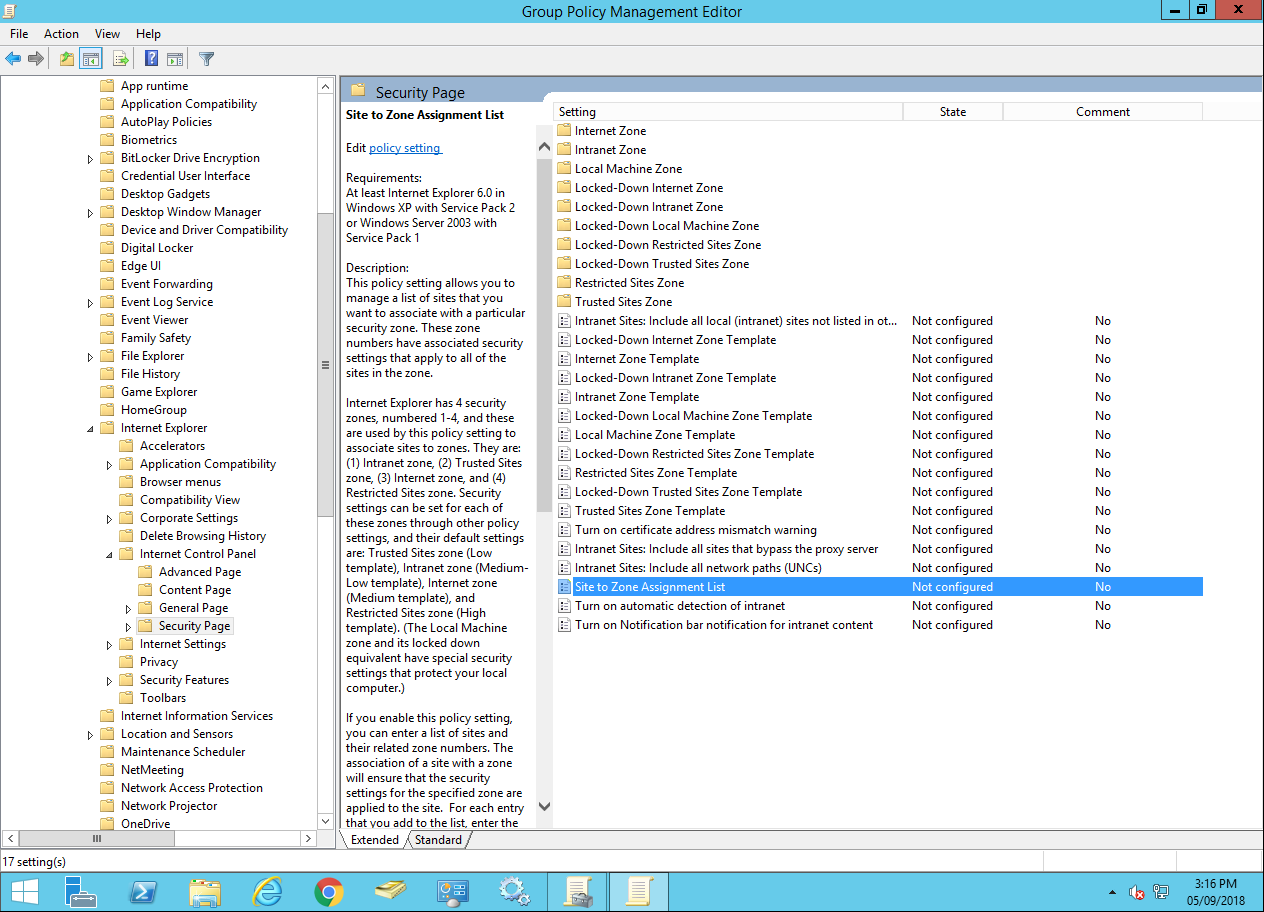

Group Policies para Google Chrome e Internet Explorer

Caso a empresa possua uma grande quantidade de navegadores e estações de trabalho a serem configuradas, é possível fazer a distribuição das configurações utilizando-se de Group Policies (GPO). Durante o procedimento de autenticação no domínio, pode-se executar uma série de tarefas automáticas como, por exemplo, configurar o Internet Explorer do usuário.

| Deck of Cards |

|---|

|

| Card |

|---|

|

- O administrador deverá definir a seguinte configuração de GPO: Computer Configuration → Administrative Templates → Windows Components → Internet Explorer → Internet Control Panel → Security Page.

Image Added Image Added

|

| Card |

|---|

|

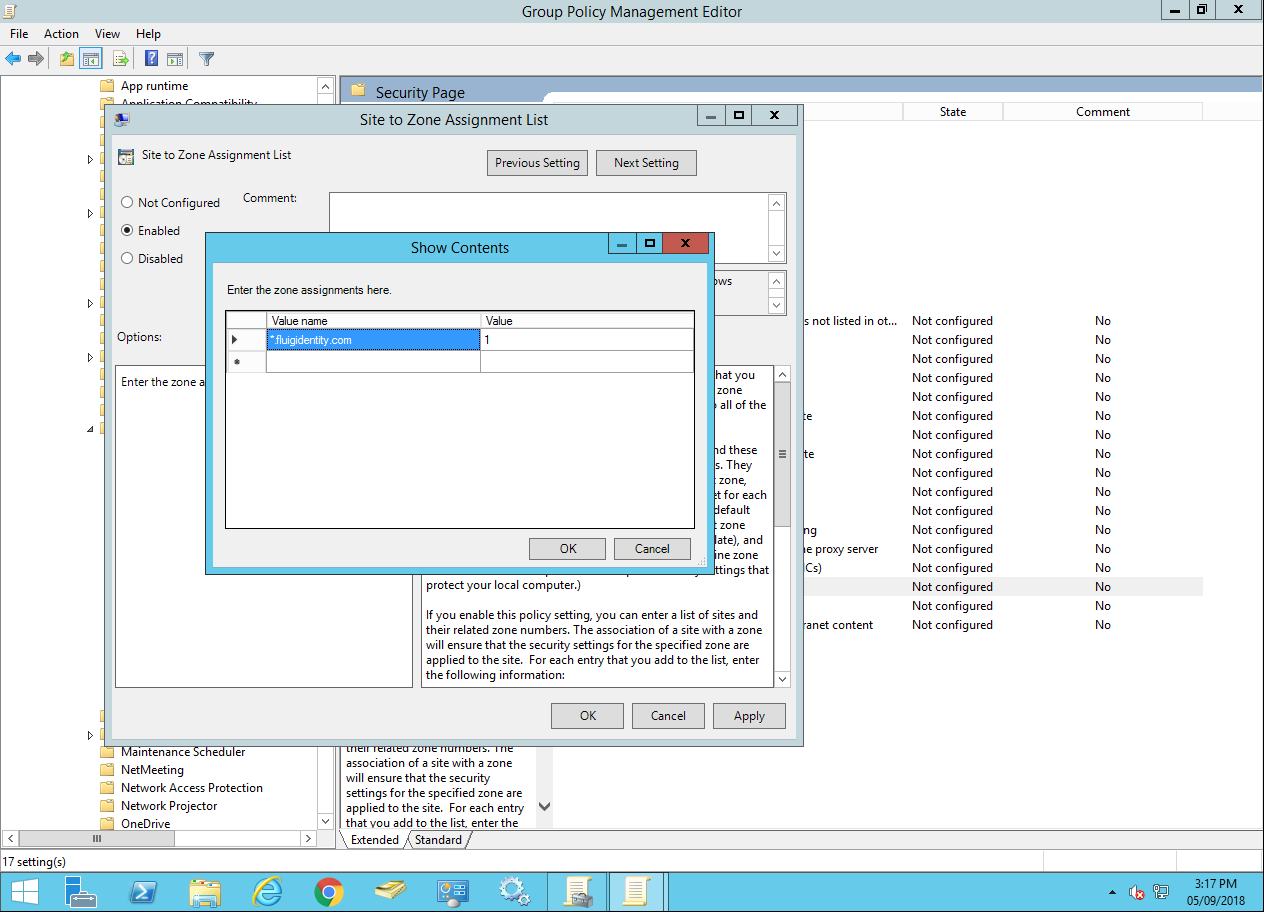

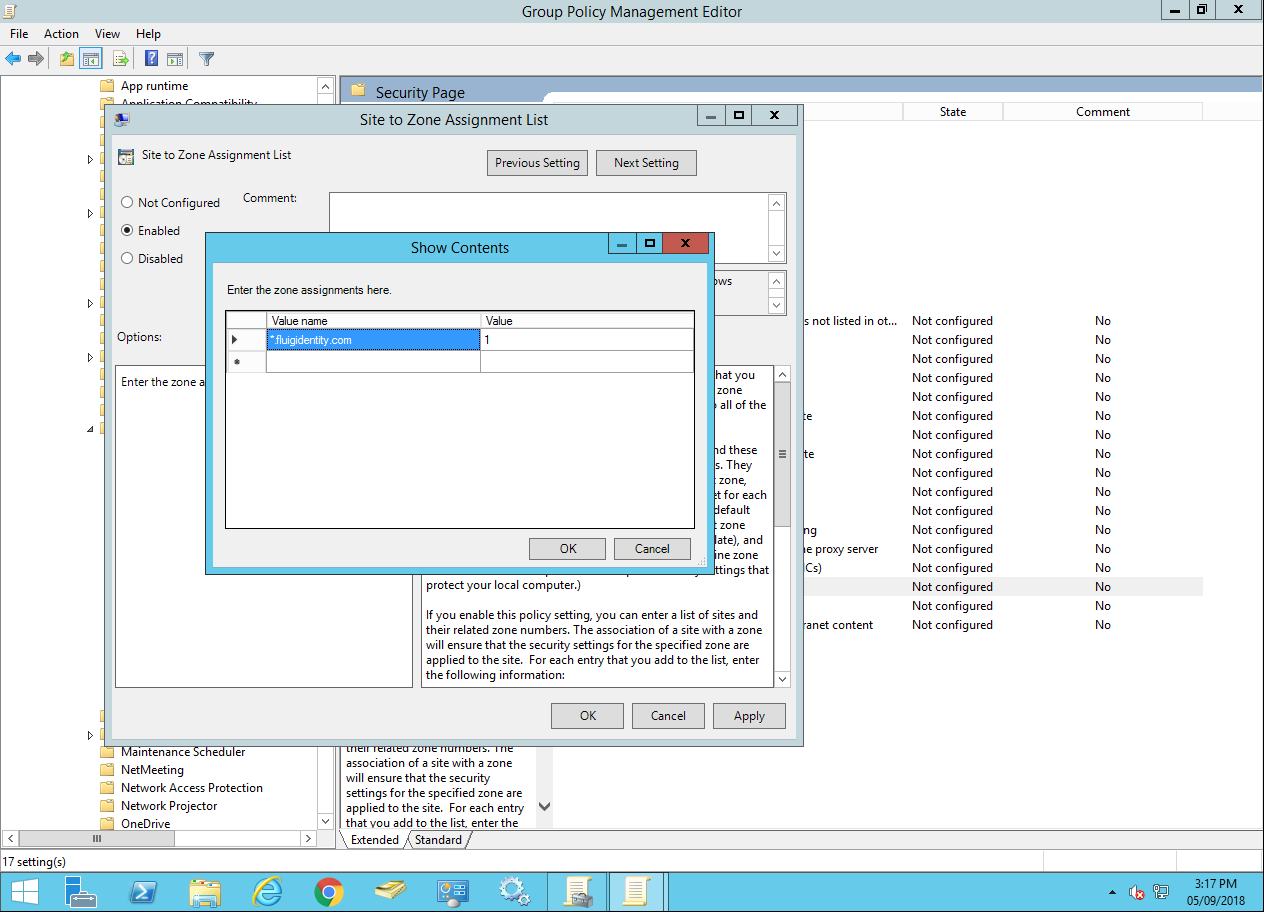

- Após habilitar a definição de lista da Zona da Intranet, o cliente deverá definir a URL do Desktop SSO como membro da Zona da Intranet. No nosso exemplo, estamos definindo o site *.fluigidentity.com.

- Desta forma, toda vez que um usuário membro deste domínio efetuar o login, as configurações necessárias serão realizadas. Se executada todos os dias, a GPO também deve evitar que um usuário mais avançado desfaça as configurações necessárias para o Desktop SSO.

Image Added Image Added

| Nota |

|---|

| title | Group Policies para Firefox |

|---|

| A configuração do navegador Mozilla Firefox a partir de Group Policies não é suportada. |

|

|

Configuração para Linux, macOS e Mobile

O Desktop SSO utiliza o protocolo NTLM para realizar o Single Sign On, porém este é um protocolo utilizado apenas pelo sistema operacional Windows. Para tratar situações onde o cliente possui estações Linux, macOS ou realiza o acesso via dispositivo móvel, é possível instalar um script, executado antes do Desktop SSO, com a finalidade de identificar o sistema operacional que está requisitando a página.

Chamado de check_remote_auth.asp, este script não é distribuído pelo Identity, mas foi construído especificamente para implantações com ecossistemas mais complexos, envolvendo diferentes sistemas operacionais.

| Deck of Cards |

|---|

| history | false |

|---|

| id | check_remote |

|---|

|

| Card |

|---|

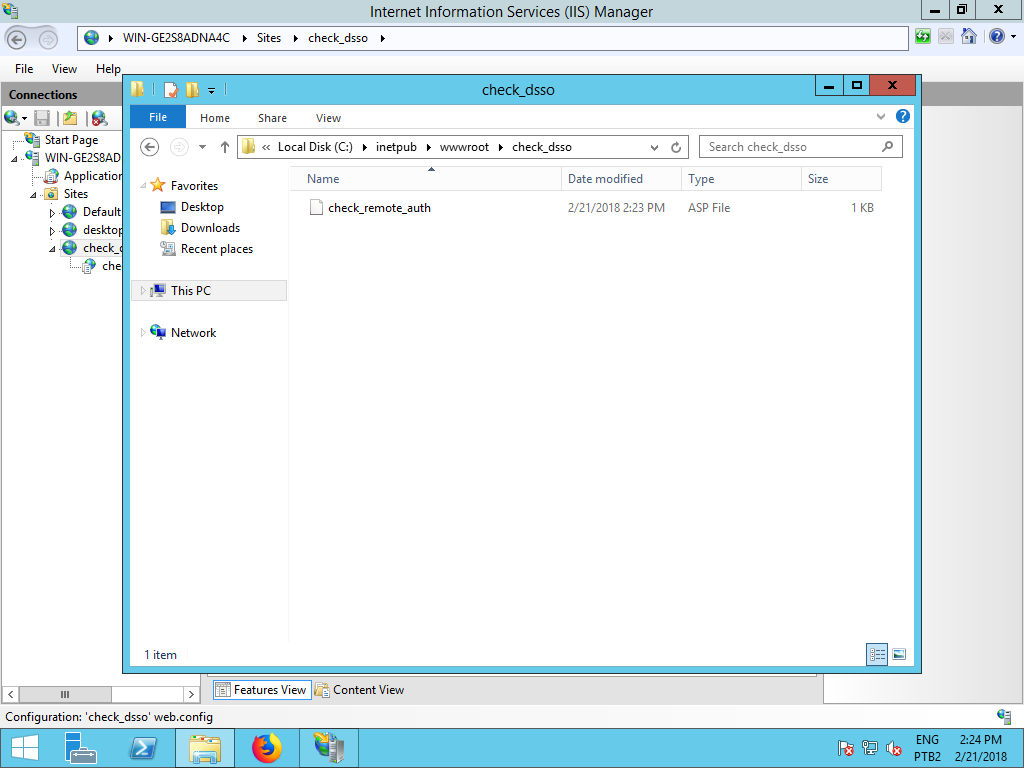

| - Fazer o download do arquivo check_remote_auth.asp nesse link. (É necessário editá-lo e ajustar os parâmetros conforme descrição disponível dentro do próprio script).

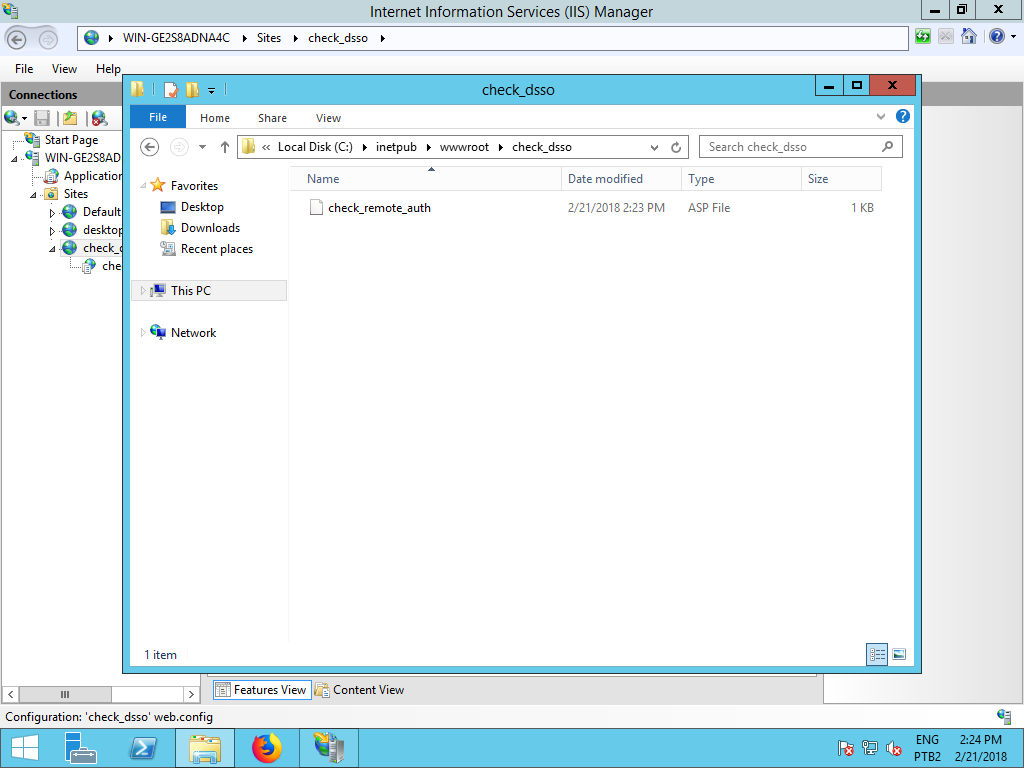

- Esse arquivo deve ser hospedado no mesmo IIS em que foi armazenado o script do Desktop SSO.

- Para isso, criar uma pasta dentro do diretório "C:/inetpub/wwwroot", assim como foi feito para o remote_auth.asp.

Image Added Image Added

|

| Card |

|---|

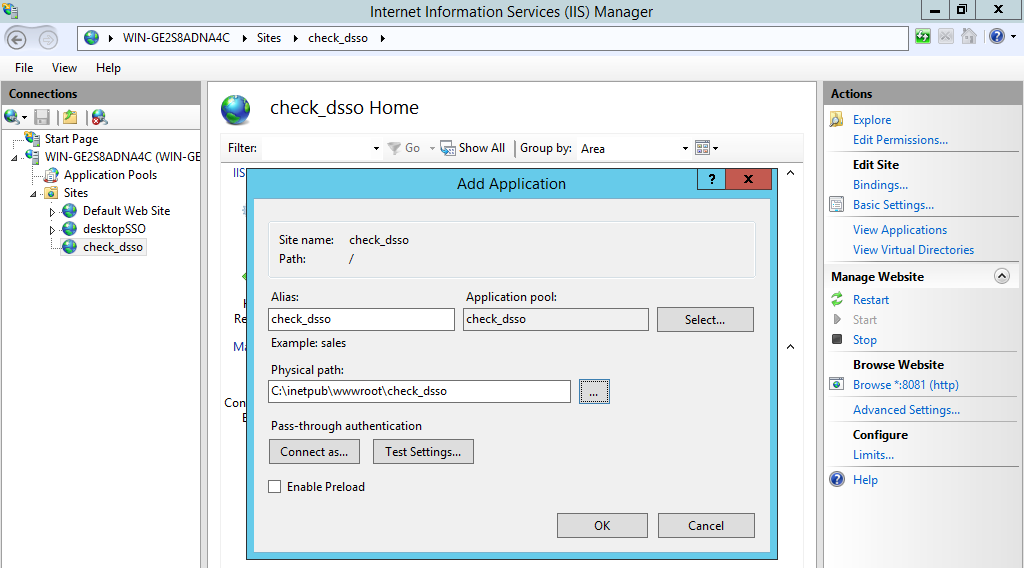

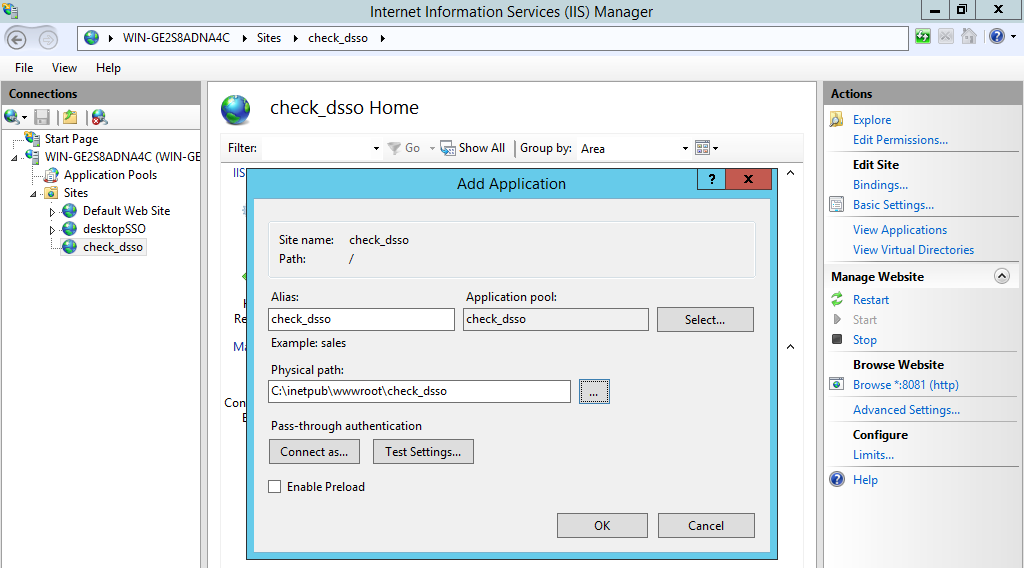

| - No Internet Information Services (IIS) Manager, criar um website e uma aplicação para o check_remote_auth.asp. No exemplo abaixo foi usado o nome "check_dsso".

Image Added Image Added

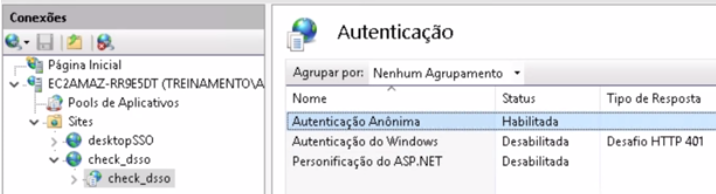

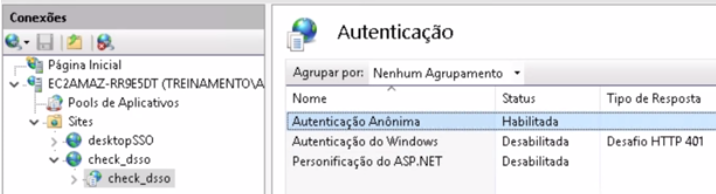

- É importante que a aplicação seja configurada para usar autenticação Anonymous Authentication, pois a única finalidade dela é redirecionar o usuário para a URL correta.

Image Added Image Added

|

| Card |

|---|

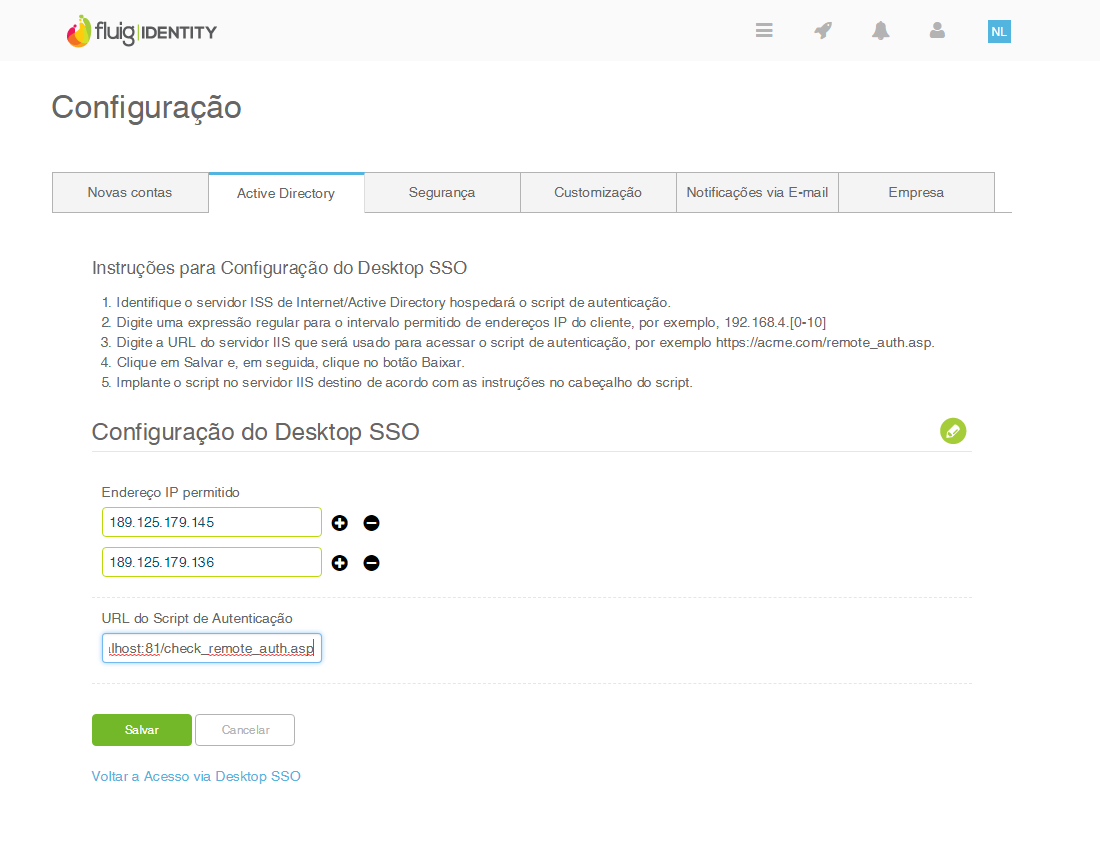

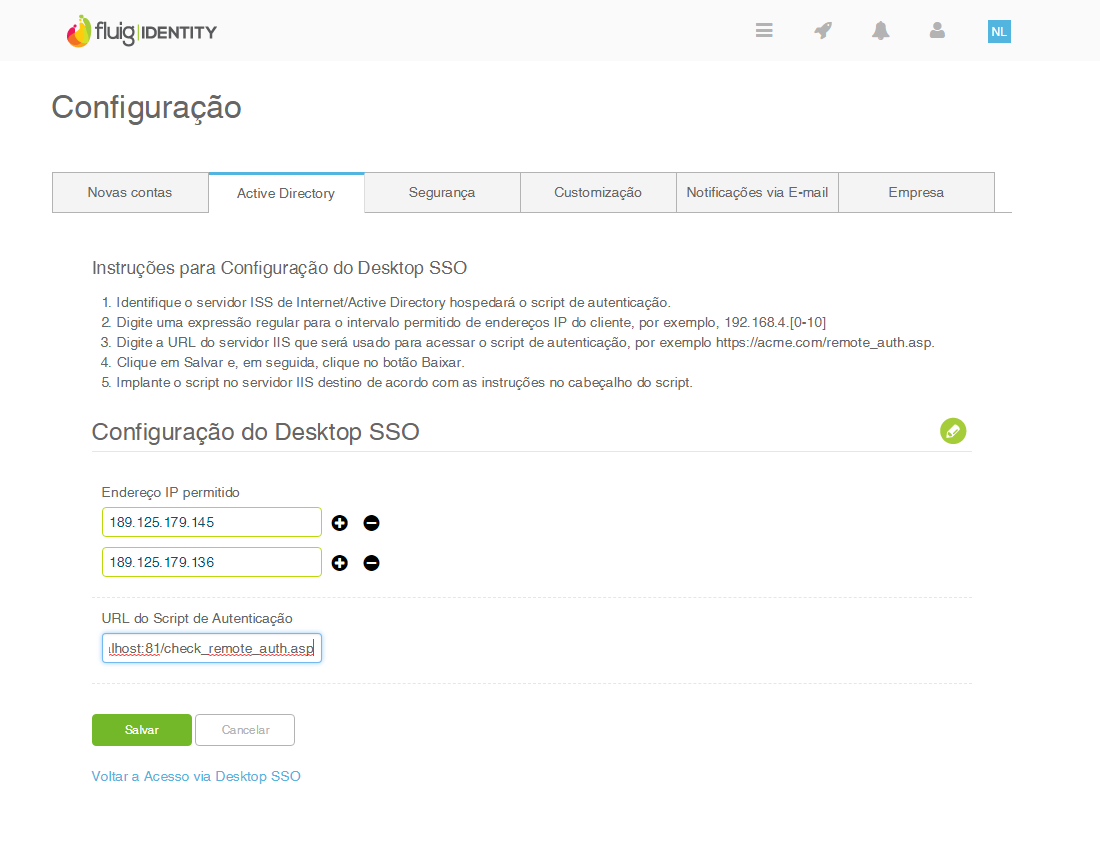

| - Após a configuração do script, acessar as configurações de Desktop SSO no Identity e alterar o campo URL de Autenticação para o endereço do check_remote_auth.asp.

- Se o usuário estiver utilizando Windows, ele será redirecionado para o script Desktop SSO. Caso contrário, será direcionado para uma URL do Identity que solicitará as credenciais de acesso.

Image Added Image Added

|

|

Opções de arquitetura para alta

...

disponibilidade

O Desktop SSO pode utilizar uma arquitetura baseada em um único servidor. O problema é que neste cenário, se o script estiver off-line offline, o usuário não conseguirá autenticar no Fluig Identity.

O administrador deverá desabilitar o Single Sign ON On do contexto do cliente, no Identity, ou corrigir o que for necessário para que o script fique online.

Existe uma opção , onde podemos instalar o Desktop SSO em duas máquinas, o que fornece uma boa redundância do componente. Se um server estiver fora do ar, ou se servidor ou uma aplicação estiver foraindisponível, o outro server servidor assume a responsabilidade de manter online o serviço de Single Sign On acessível.

Para isso precisamos disponibilizar um Load Balancer, que terá a responsabilidade de fazer o redirect, caso um dos dois servidores com Desktop SSO esteja off-line.

Image Removed

Image Removed

offline. Existem algumas opções para efetuar o load balanceLoad Balance, como por exemplo:

- Apache

- , Apache, BIG-IP

- e Barracuda.

Image Added

Image Added

| HTML |

|---|

<!-- Hotjar Tracking Code for http://tdn.totvs.com/display/fb -->

<script>

(function(h,o,t,j,a,r){

h.hj=h.hj||function(){(h.hj.q=h.hj.q||[]).push(arguments)};

h._hjSettings={hjid:1280165,hjsv:6};

a=o.getElementsByTagName('head')[0];

r=o.createElement('script');r.async=1;

r.src=t+h._hjSettings.hjid+j+h._hjSettings.hjsv;

a.appendChild(r);

})(window,document,'https://static.hotjar.com/c/hotjar-','.js?sv=');

</script>

<script>

$("b:contains('oculto')").parent().parent().hide();

</script>

|

...