...

Para maior segurança, é possível cadastrar intervalos de IPs, que restringem a permissão para utilização do recurso de SSO. Isto permite, por exemplo, que usuários internos da empresa tenham a experiência SSO habilitada, enquanto usuários externos à rede corporativa serão obrigados a entrar com credenciais manualmente para ter acesso ao Identity e seus aplicativos.

Habilitando o Desktop SSO no Identity

...

| Deck of Cards |

|---|

| effectDuration | 0.5 |

|---|

| history | false |

|---|

| id | samples |

|---|

| effectType | fade |

|---|

|

| Card |

|---|

| - Para habilitar o SSO em um contexto do TOTVS Identity, o administrador deve acessar

Image Modified Configurações. Image Modified Configurações.

- Acessar a aba Active Directory.

Image Modified Image Modified

|

| Card |

|---|

| - No final da página, marcar a opção Permitir o acesso via Desktop SSO.

- Acionar o link Configurações do Desktop SSO.

Image Modified Image Modified

|

| Card |

|---|

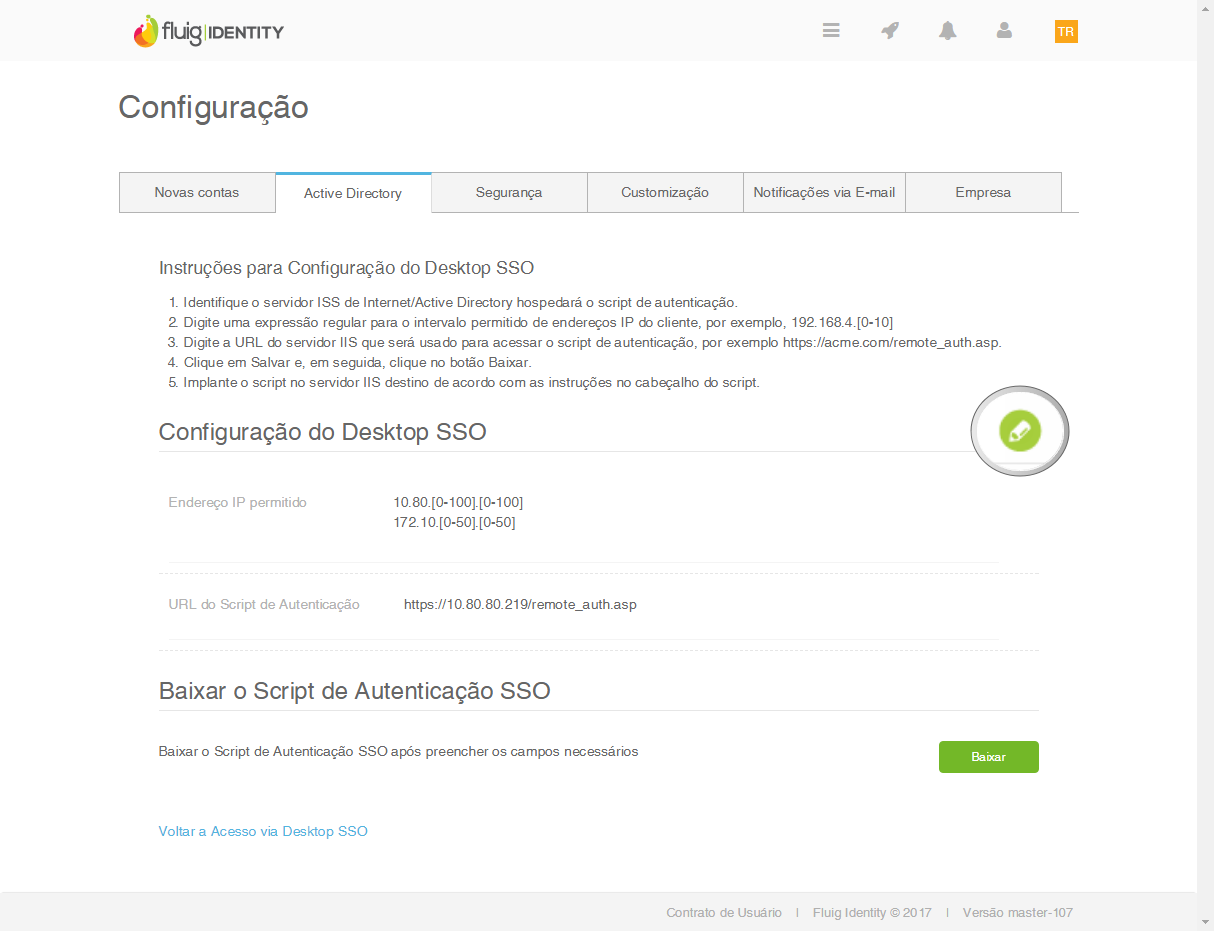

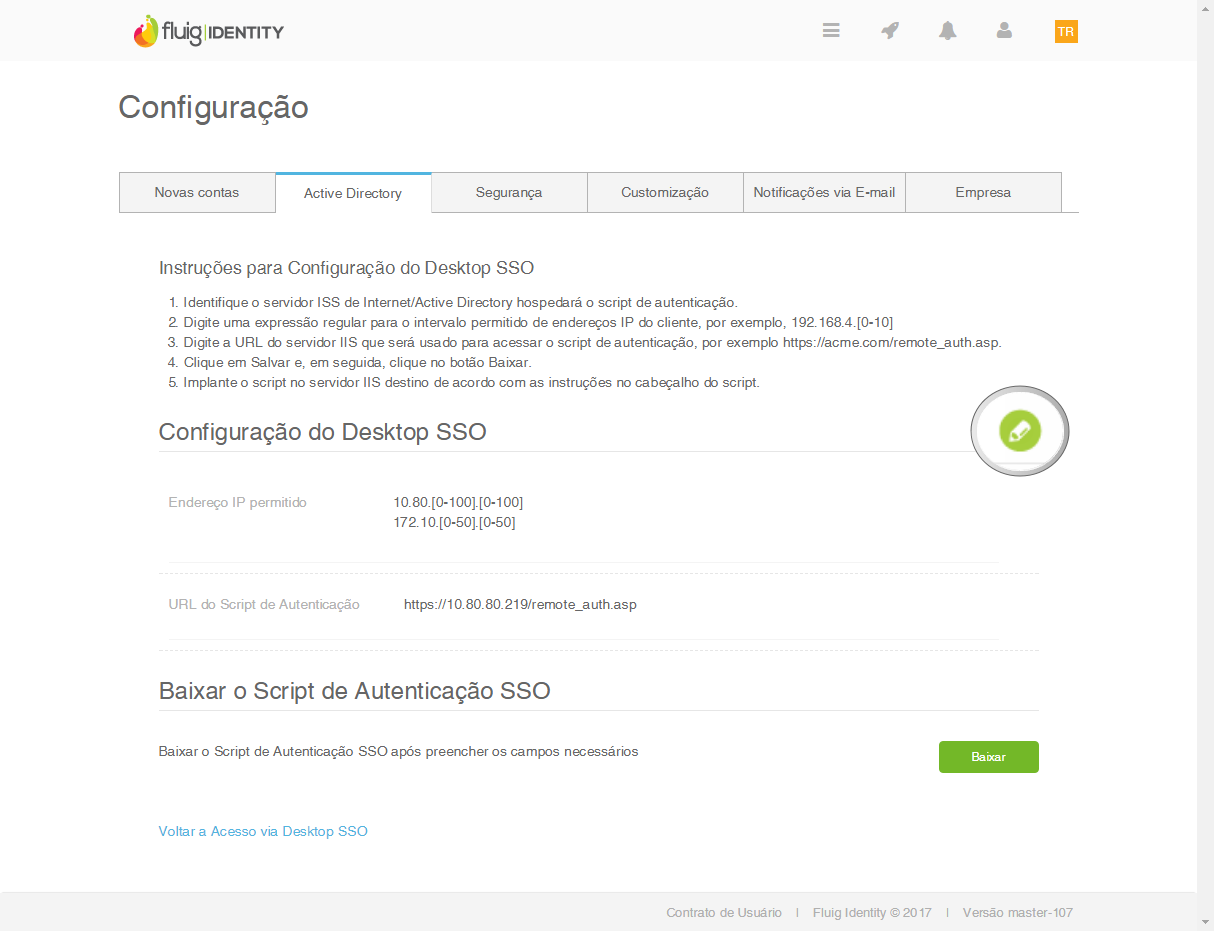

| - Nesta página será realizada a definição dos intervalos de endereços IP que serão liberados para executar o SSO.

- Acionar

(Editar). (Editar).

- É importante que o responsável pela infraestrutura do cliente acompanhe o processo de configuração do Identity, inclusive a configuração do Desktop SSO. Este profissional poderá facilitar algumas configurações como por exemplo, IPs externos, dados de conexão com o Active Directory e usuários para teste.

|

| Card |

|---|

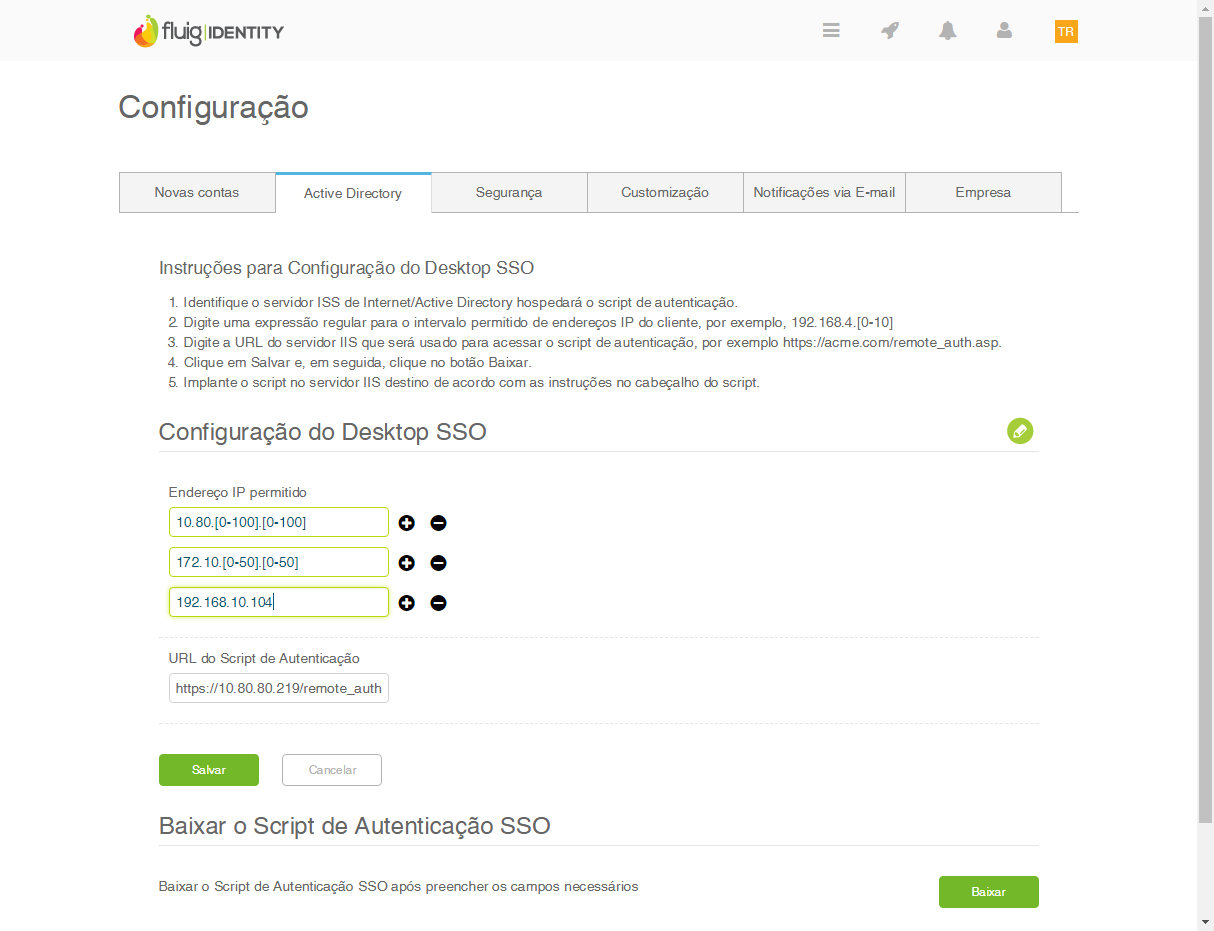

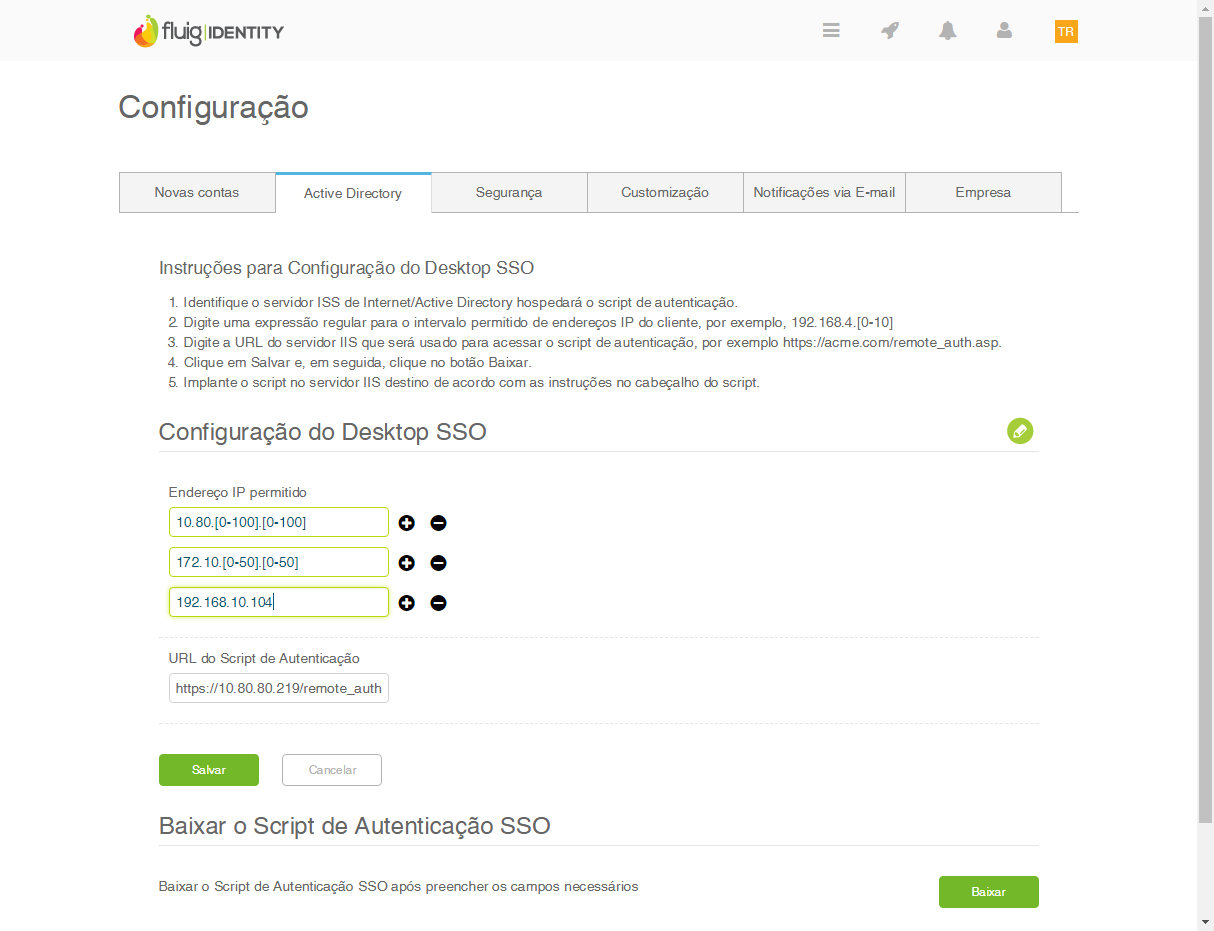

| - Informar um endereço IP externo permitido. Os endereços IP informados na configuração do Desktop SSO devem ser IPs externos para garantir a comunicação com o TOTVS Identity, que não possui acesso aos IPs internos da rede. Caso não saiba qual o endereço o IP externo, o administrador pode usar sites como http://www.meuip.com.br/ para identifica-los.

- Além de informar um endereço IP específico, é possível informar um intervalo de IPs. Por exemplo: 192.168.4.[0-10]. Essa expressão indica que todos os endereços IP entre 192.168.4.0 e 192.168.4.10 serão permitidos.

| Informações |

|---|

Os IPs externos não cadastrados serão redirecionados para a página de login, onde os usuários deverão informar manualmente as credenciais para obter acesso ao contexto. É necessário que a empresa possua um IP externo estático garantindo que usuários deste IP utilizem o Desktop SSO e os IPs diferentes do cadastrado possam utilizar suas credenciais pela tela de autenticação. |

- Informar a URL do script de Autenticação, abordado no próximo tópico. Essa URL é o endereço do servidor IIS para acesso ao script de autenticação, por exemplo: https://acme.com/remote_auth.asp. Nesse momento ainda não é necessário ter o script totalmente configurado no IIS, apenas informar o endereço em que o script será hospedado.

- Acionar Salvar.

Image Modified Image Modified

| Nota |

|---|

Se o administrador cadastrar [0-255]. [0-255]. [0-255]. [0-255] como endereço permitido, o Identity entenderá que todos os endereços de acesso são válidos. Contudo, essa configuração poderá acarretar problemas, pois usuários de fora da rede não terão acesso ao endereço do Desktop SSO e receberão uma mensagem erro. |

|

| Card |

|---|

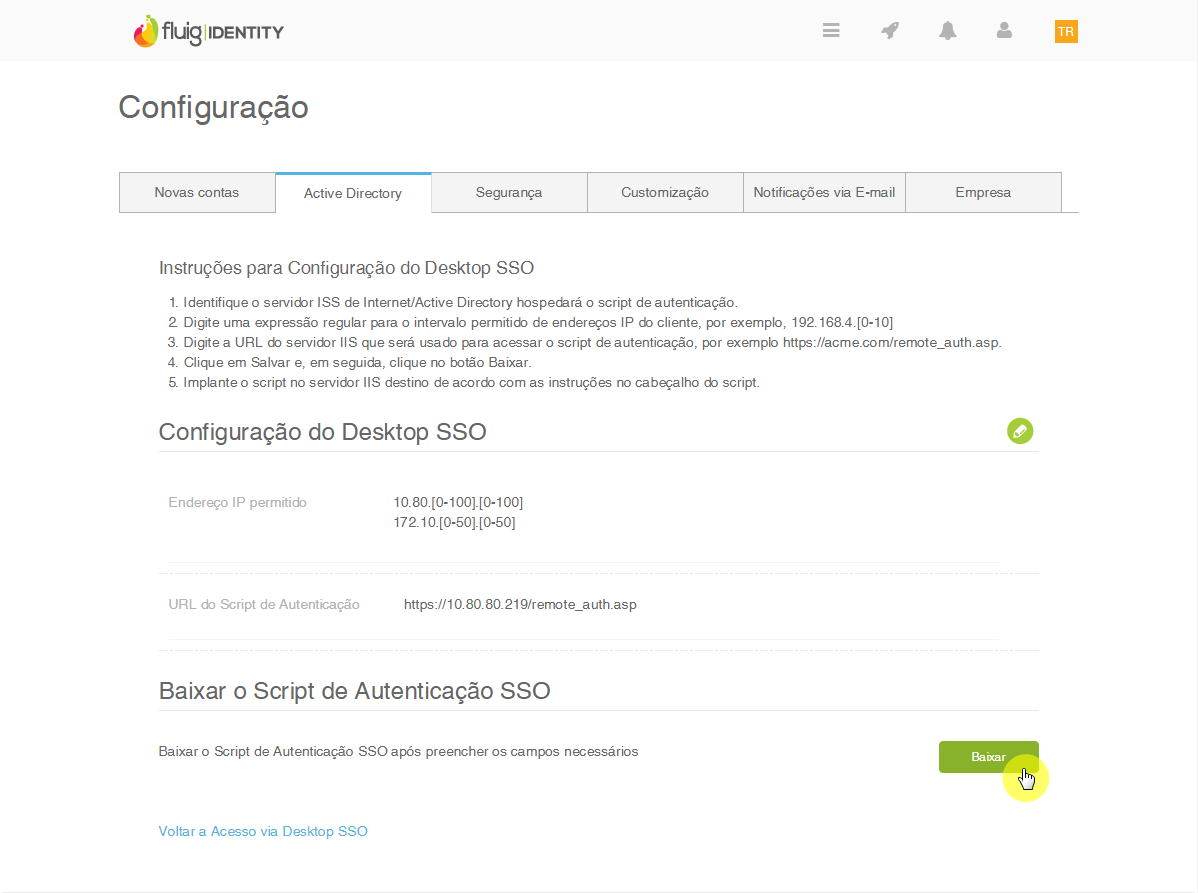

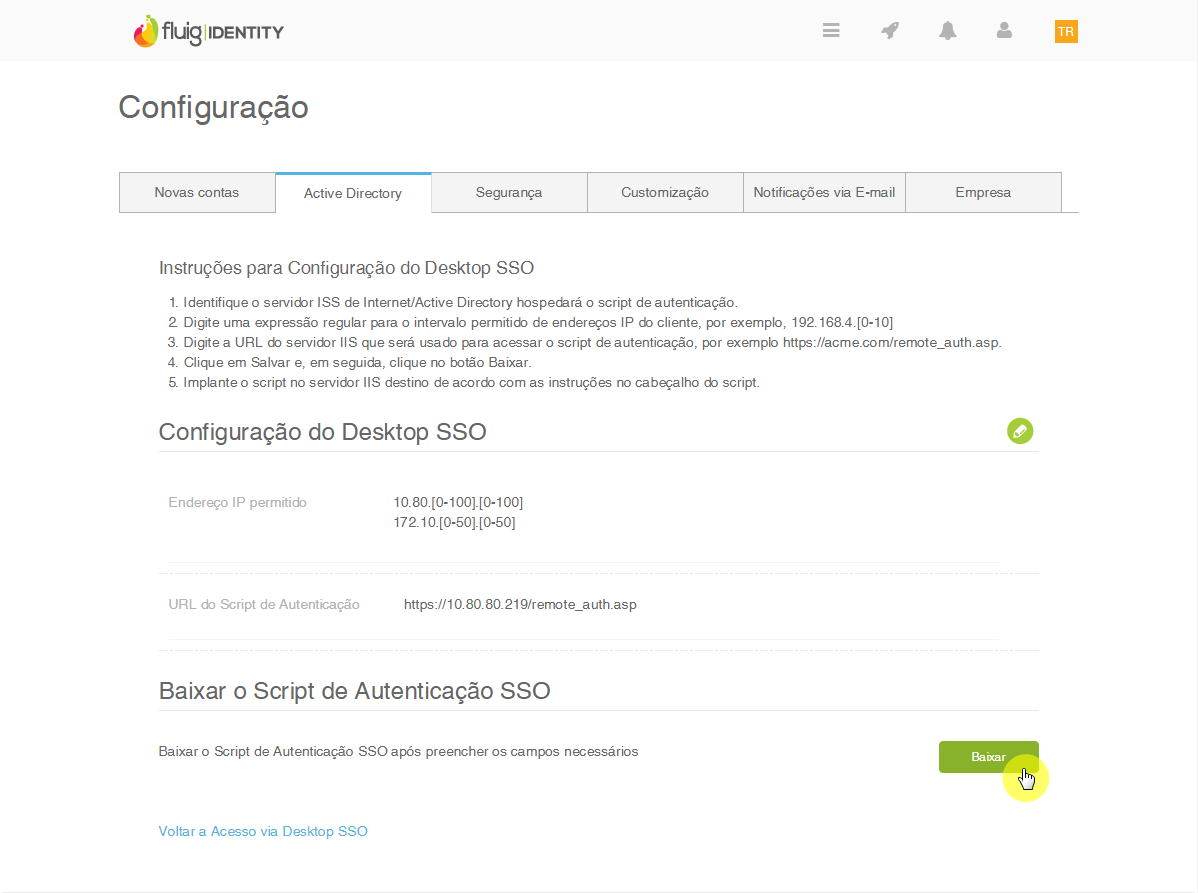

| - A definição dos endereços IPs permitidos é apenas o primeiro passo para configuração do acesso via Single Sign On. O próximo passo é a configuração do script remote_auth.asp no servidor IIS.

- O script remote_auth.asp é único para cada contexto e seu download é habilitado apenas após a definição dos IPs pelo administrador (acionando o botão Salvar).

- Para fazer o download, acionar o botão Baixar, que será ativado na seção Baixar o Script de Autenticação SSO.

| Nota |

|---|

O Single Sign On só será realizado caso o usuário acesse o Identity através do subdomínio cadastrado para o contexto, por exemplo, [empresa].fluigidentity.com. |

|

|

...

| HTML |

|---|

<!-- Hotjar Tracking Code for tdn.totvs.com -->

<script>

(function(h,o,t,j,a,r){

h.hj=h.hj||function(){(h.hj.q=h.hj.q||[]).push(arguments)};

h._hjSettings={hjid:577655,hjsv:5};

a=o.getElementsByTagName('head')[0];

r=o.createElement('script');r.async=1;

r.src=t+h._hjSettings.hjid+j+h._hjSettings.hjsv;

a.appendChild(r);

})(window,document,'//static.hotjar.com/c/hotjar-','.js?sv=');

</script>

<script>

$("b:contains('oculto')").parent().parent().hide();

</script>

|